การอัปเดตความปลอดภัยของ Windows 10 KB4465065 และ KB4346084- Microsoft

Microsoft เปิดตัวการอัปเดตการบรรเทาใหม่จำนวนหนึ่งสำหรับตัวแปร Windows 10 Spectre การอัปเดตเหล่านี้แก้ไขช่องโหว่ด้านความปลอดภัยของ Spectre ได้แก่ RSRE, SSB และ L1 Terminal Fault

บันทึกการเปลี่ยนแปลงชี้ให้เห็นว่า Microsoft ตัดสินใจแก้ไขช่องโหว่ที่สำคัญสามประการต่อไปนี้ในครั้งนี้:

- Spectre Variant 3a (CVE-2018-3640:“ Rogue System Register Read (RSRE)”)

- ตัวแปร Spectre 4 (CVE-2018-3639:“ Speculative Store Bypass (SSB)”)

- L1TF (CVE-2018-3620, CVE-2018-3646:“ L1 Terminal Fault”)

เป็นมูลค่าการกล่าวขวัญว่าการอัปเดตเหล่านี้ได้รับการเผยแพร่สำหรับอุปกรณ์ Intel เท่านั้น การอัปเดตเริ่มเผยแพร่ให้กับผู้ใช้ครั้งแรกในเดือนสิงหาคม 2018 แต่การเปิดตัวล่าสุดมีการปรับปรุงเพิ่มเติมบางอย่างซึ่งสามารถดูได้ที่:

KB4465065 - Windows 10 เวอร์ชัน 1809

KB4346084 - Windows 10 เวอร์ชัน 1803

KB4346085 - Windows 10 เวอร์ชัน 1709

KB4346086 - Windows 10 เวอร์ชัน 1703

KB4346087 - Windows 10 เวอร์ชัน 1607

RSRE, SSB และ L1 Terminal Fault คืออะไร?

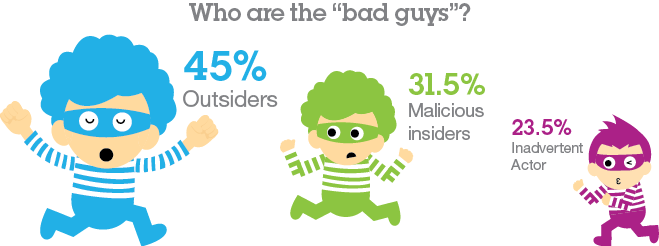

Rogue System Register อ่าน

เป็นวิธีการโจมตีอื่นที่เรียกว่า Variant 3a ผู้โจมตีเปลี่ยนแปลงค่าของสถานะการลงทะเบียนระบบเพียงไม่กี่รายการโดยใช้แคชช่องทางด้านข้างและการดำเนินการเก็งกำไรวิธีการ การป้องกันการสุ่มของพื้นที่ที่อยู่เคอร์เนลถูกข้ามโดยผู้โจมตีอันเป็นผลมาจากช่องโหว่นี้ แม้ว่าวิธีการของตัวแปร 3a จะไม่สามารถเปิดเผยข้อมูลผู้ใช้ที่ละเอียดอ่อนได้ แต่ก็อาจทำให้ผู้โจมตีเปิดเผยที่อยู่ทางกายภาพสำหรับโครงสร้างข้อมูลบางอย่างได้

L1 Terminal Fault

L1 Terminal Fault เป็นช่องโหว่ด้านความปลอดภัยของฮาร์ดแวร์อีกประเภทหนึ่งที่ดึงข้อมูลลับจากแคชข้อมูล CPU ระดับ 1 โปรเซสเซอร์ Intel หลายรายได้รับผลกระทบเนื่องจากช่องโหว่นี้รวมถึง Centaur, AMD พร้อมกับผู้จำหน่ายรายอื่นที่ไม่ใช่ Intel ช่องโหว่ดังกล่าวทำให้แอปพลิเคชันที่เป็นอันตรายสามารถแก้ไขค่าข้อมูลในหน่วยความจำของระบบปฏิบัติการหรือข้อมูลแอปพลิเคชันได้

บายพาสร้านค้าเก็งกำไร

Speculative Store Bypass โดยพื้นฐานแล้วเป็นช่องโหว่ด้านความปลอดภัยของฮาร์ดแวร์ที่ทำงานเหมือนกับช่องโหว่ด้านความปลอดภัยของ Meltdown และ Spectre ตามข้อมูลของ Intel มีความเป็นไปได้น้อยกว่าที่ผู้ใช้จะได้รับผลกระทบจากช่องโหว่ คุณสามารถคาดหวังการป้องกันบางส่วนจากตัวแปร 4 ได้หากคุณใช้เว็บเบราว์เซอร์ที่มีความสามารถในการบรรเทา Spectre Variants 1 และ 2 Intel พร้อมที่จะปล่อยแพตช์ไมโครโค้ด (ในอีกไม่กี่สัปดาห์ข้างหน้า) ที่จะจัดการกับตัวแปร 4.

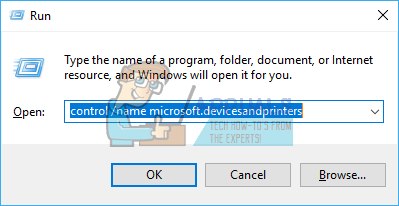

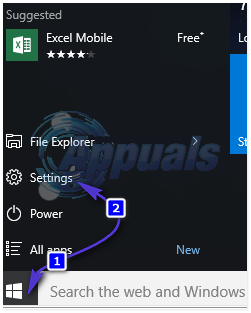

เพื่อให้แน่ใจว่ามีการป้องกันช่องโหว่อย่างสมบูรณ์ผู้ใช้จำเป็นต้องเปิดใช้งานการลด Spectre สำหรับ Windows ลูกค้า และ Windows เซิร์ฟเวอร์ .

มีปัญหาที่ทราบในการอัปเดตหรือไม่?

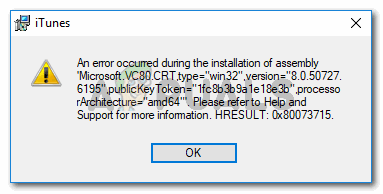

โชคดีที่ Microsoft ไม่ได้ระบุปัญหาที่ทราบในขณะนี้ ตามหลักการแล้วผู้ใช้จะไม่ประสบปัญหาทางเทคนิคใด ๆ ในระหว่างการติดตั้งและคาดว่าการอัปเดตจะติดตั้งได้อย่างราบรื่น การอัปเดตเหล่านี้สามารถติดตั้งได้โดยตรงจากไฟล์ Microsoft Update Catalog . แม้ว่าอาจมีข้อยกเว้นบางประการสำหรับผู้ใช้บางราย หากคุณเป็นหนึ่งในนั้นโปรดรายงานปัญหาเหล่านี้ไปยัง Microsoft เพื่อให้สามารถแก้ไขได้ในรุ่นถัดไป

แท็ก Windows