Oracle

มีป้ายกำกับช่องโหว่สองช่อง CVE-2018-2998 และ CVE-2018-2933 ถูกค้นพบโดย Denis Andzakovic แห่ง PulseSecurity ซึ่งใช้ประโยชน์จาก Oracle WebLogic Server SAML และส่วนประกอบหลักของ WLS ตามลำดับเพื่อเข้าถึงและแก้ไขข้อมูลในระดับ จำกัด

มีการค้นพบช่องโหว่สองช่องภายในกลไกการพิสูจน์ตัวตนของผู้ให้บริการ Oracle WebLogic SAML โดยการแทรกข้อคิดเห็น XML ลงใน SAML

NameIDแท็กผู้โจมตีสามารถบังคับให้ผู้ให้บริการ SAML เข้าสู่ระบบในฐานะผู้ใช้รายอื่น นอกจากนี้ WebLogic ไม่ต้องการการยืนยัน SAML ที่ลงชื่อในการกำหนดค่าเริ่มต้น การละเว้นส่วนลายเซ็นจากการยืนยัน SAML ผู้โจมตีสามารถสร้างการยืนยัน SAML โดยพลการและข้ามกลไกการตรวจสอบสิทธิ์

Denis Andzakovic - Pulse Security

พบว่า Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 มีช่องโหว่เหล่านี้แม้ว่าเวอร์ชันอื่น ๆ อีก 3 เวอร์ชัน ได้แก่ 10.3.6.0, 12.1.3.0 และ 12.2.1.2 ได้รับผลกระทบเช่นกัน

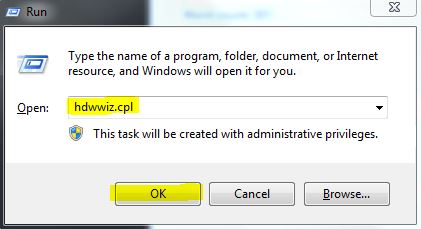

ใน เมทริกซ์การประเมินความเสี่ยง เผยแพร่โดย Oracle ช่องโหว่ CVE-2018-2998 ได้รับการประเมินว่าใช้ประโยชน์จากคอมโพเนนต์ SAML ภายในเครื่อง ให้เป็นไปตาม CVSS เวอร์ชัน 3.0.2 ช่องโหว่นี้ได้รับคะแนนฐาน 5.4 จาก 10 โดยได้รับการประเมินว่ามีปัจจัยเสี่ยงต่ำในการจัดการ ในการประเมินเดียวกันช่องโหว่ CVE-2018-2933 ได้รับการประเมินเพื่อใช้ประโยชน์จากส่วนประกอบ WLS Core จากอุปกรณ์เซิร์ฟเวอร์ภายใน ช่องโหว่ดังกล่าวได้รับคะแนนฐานต่ำกว่าเล็กน้อยที่ 4.9 จาก 10 ที่เป็นไปได้เอกสารที่มี ID 2421480.1 ได้รับการเผยแพร่โดย Oracle สำหรับผู้ใช้พร้อมคำแนะนำในการบรรเทาความเสี่ยงนี้ เอกสารนี้สามารถเข้าถึงได้โดยบัญชีผู้ดูแลระบบ Oracle เมื่อเข้าสู่ระบบ

Oracle Security Assertions Markup Language (SAML) อธิบายถึงเฟรมเวิร์กที่อำนวยความสะดวกในการแบ่งปันข้อมูลการรับรองความถูกต้องระหว่างอุปกรณ์หลายเครื่องในเครือข่ายเดียวกันทำให้อุปกรณ์เครื่องเดียวสามารถทำงานร่วมกับอีกเครื่องหนึ่งได้ เป็นไปตามการตรวจสอบสิทธิ์และการให้สิทธิ์ของผู้ใช้ว่าข้อมูลรับรองนั้นถูกต้องตามกฎหมายหรือไม่และมีสิทธิ์ที่จำเป็นในการดำเนินการตามที่ร้องขอหรือไม่ บ่อยกว่านั้นโปรโตคอลนี้ใช้เพื่อตั้งค่าการลงชื่อเพียงครั้งเดียวสำหรับผู้ใช้และผู้ให้บริการ SAML จัดการเซิร์ฟเวอร์หรืออุปกรณ์ผู้ดูแลระบบที่จัดสรรข้อมูลรับรองเหล่านี้ เมื่อพิสูจน์ตัวตนและได้รับอนุญาตแล้วการยืนยัน SAML ใน XML จะช่วยให้งานของผู้ใช้เสร็จสมบูรณ์ SAML 2.0 ได้รับการกำหนดให้เป็นมาตรฐานสำหรับกระบวนการรับรองความถูกต้องและการอนุญาตบนคอมพิวเตอร์ตั้งแต่ปี 2548 และเป็นมาตรฐานที่ Oracle WebLogic Servers ใช้ในแอปพลิเคชันที่สร้างขึ้น

การทำงานร่วมกันกับช่องโหว่ที่ค้นพบในส่วนประกอบหลักของ WebLogic Server พบว่าช่องโหว่ทั้งสองใช้ประโยชน์จากข้อเท็จจริงที่ว่า WebLogic ไม่จำเป็นต้องมีการยืนยันการลงนามในค่าเริ่มต้น ช่องโหว่นี้จัดการกลไกการพิสูจน์ตัวตนและการให้สิทธิ์โดยการแทรกข้อคิดเห็น XML ที่กำหนดเองลงในแท็ก Name ID เพื่อบังคับให้ระบบอนุญาตให้ลงชื่อเข้าใช้ในบัญชีของผู้ใช้รายอื่นโดยไม่ทำให้ลายเซ็นการยืนยัน SAML เป็นโมฆะเนื่องจากเซิร์ฟเวอร์จะตรวจสอบเฉพาะสตริงที่ตามความคิดเห็นดังที่แสดง ด้านล่าง

Attackeradminในการตั้งค่าคอนฟิกูเรชันเซิร์ฟเวอร์ของผู้ดูแลระบบหากไฟล์ SingleSignOnServicesMBean.WantAssertionsSigned แอตทริบิวต์ถูกปิดใช้งานหรือไม่จำเป็นเช่นเดียวกับกรณีเริ่มต้นลายเซ็นจะไม่ได้รับการตรวจสอบและสามารถข้ามการพิสูจน์ตัวตนเพื่ออนุญาตให้บุคคลอื่นเข้าสู่ระบบในฐานะผู้ใช้ที่เลือกได้ แฮกเกอร์สามารถใช้ช่องโหว่นี้เพื่อเข้าถึงบัญชีที่มีประสิทธิภาพในระบบเพื่อรบกวนการตั้งค่าระบบดึงข้อมูลหรือเซิร์ฟเวอร์ที่เสียหาย ในการตั้งค่าเริ่มต้นที่ไม่ต้องการลายเซ็นโค้ดต่อไปนี้ (ย่อเพื่อให้อ่านง่าย) แชร์โดย Pulse Security แสดงให้เห็นว่าแฮ็กเกอร์สามารถเข้าสู่ระบบในฐานะ“ ผู้ดูแลระบบ” ได้อย่างไร:

ข้อมูลปกปิดผู้ดูแลระบบ WLS_SP โกศ: โอเอซิส: ชื่อ: tc: SAML: 2.0: ac: คลาส: PasswordProtectedTransportเพื่อรับมือกับช่องโหว่นี้และช่องโหว่ก่อนหน้านี้ที่ค้นพบควบคู่ไป Oracle ได้ขอให้ผู้ใช้อัปเดตส่วนประกอบ Oracle ที่เกี่ยวข้องของผลิตภัณฑ์ของตนด้วย Critical Patch ประจำเดือนกรกฎาคม 2018 สำหรับ Oracle Fusion Middleware