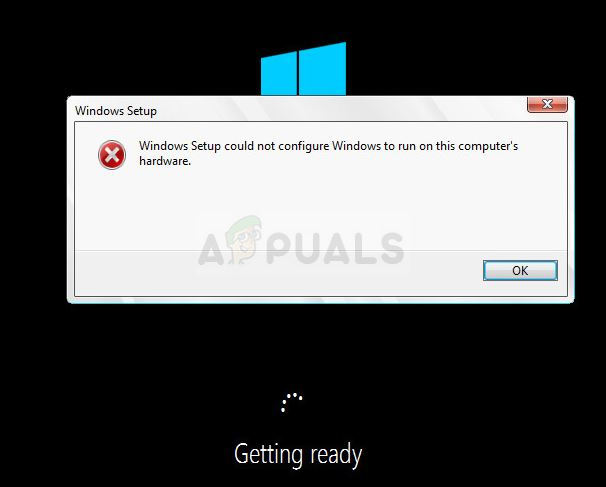

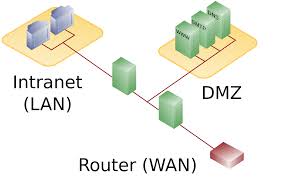

ในการรักษาความปลอดภัยของคอมพิวเตอร์ DMZ (บางครั้งเรียกว่าเครือข่ายปริมณฑล) คือเครือข่ายย่อยทางกายภาพหรือเชิงตรรกะที่มีและเปิดเผยบริการภายนอกขององค์กรไปยังเครือข่ายที่ไม่น่าเชื่อถือซึ่งมีขนาดใหญ่กว่าโดยปกติจะเป็นอินเทอร์เน็ต จุดประสงค์ของ DMZ คือการเพิ่มชั้นความปลอดภัยเพิ่มเติมให้กับเครือข่ายท้องถิ่น (LAN) ขององค์กร ผู้โจมตีภายนอกสามารถเข้าถึงอุปกรณ์ใน DMZ เท่านั้นแทนที่จะเป็นส่วนอื่น ๆ ของเครือข่าย ชื่อนี้ได้มาจากคำว่า 'เขตปลอดทหาร' ซึ่งเป็นพื้นที่ระหว่างรัฐของประเทศที่ไม่อนุญาตให้มีการปฏิบัติการทางทหาร

เป็นเรื่องปกติที่จะต้องมีไฟร์วอลล์และเขตปลอดทหาร (DMZ) ในเครือข่ายของคุณ แต่หลายคนและแม้แต่ผู้เชี่ยวชาญด้านไอทีก็ไม่เข้าใจว่าทำไมยกเว้นความคิดที่คลุมเครือบางประการเกี่ยวกับความปลอดภัยแบบกึ่งปลอดภัย

ธุรกิจส่วนใหญ่ที่โฮสต์เซิร์ฟเวอร์ของตนเองใช้งานเครือข่ายของตนโดยมี DMZ ที่อยู่ในขอบเขตของเครือข่ายโดยปกติจะทำงานบนไฟร์วอลล์แยกต่างหากเป็นพื้นที่กึ่งเชื่อถือได้สำหรับระบบที่เชื่อมต่อกับโลกภายนอก

เหตุใดจึงมีโซนดังกล่าวและระบบหรือข้อมูลประเภทใดที่ควรอยู่ในนั้น

เพื่อรักษาความปลอดภัยที่แท้จริงสิ่งสำคัญคือต้องเข้าใจวัตถุประสงค์ของ DMZ อย่างชัดเจน

ไฟร์วอลล์ส่วนใหญ่เป็นอุปกรณ์รักษาความปลอดภัยระดับเครือข่ายโดยปกติจะเป็นเครื่องใช้ไฟฟ้าหรืออุปกรณ์ร่วมกับอุปกรณ์เครือข่าย พวกเขามีจุดมุ่งหมายเพื่อให้วิธีการควบคุมการเข้าถึงอย่างละเอียด ณ จุดสำคัญในเครือข่ายธุรกิจ DMZ คือพื้นที่ของเครือข่ายของคุณที่แยกออกจากเครือข่ายภายในและอินเทอร์เน็ต แต่เชื่อมต่อกับทั้งสองอย่าง

DMZ มีไว้เพื่อโฮสต์ระบบที่ต้องสามารถเข้าถึงอินเทอร์เน็ตได้ แต่จะแตกต่างจากเครือข่ายภายในของคุณ ระดับความพร้อมใช้งานของอินเทอร์เน็ตในระดับเครือข่ายถูกควบคุมโดยไฟร์วอลล์ ระดับความพร้อมใช้งานของอินเทอร์เน็ตในระดับแอปพลิเคชันถูกควบคุมโดยซอฟต์แวร์ซึ่งรวมกันระหว่างเว็บเซิร์ฟเวอร์ระบบปฏิบัติการแอปพลิเคชันที่กำหนดเองและซอฟต์แวร์ฐานข้อมูลบ่อยครั้ง

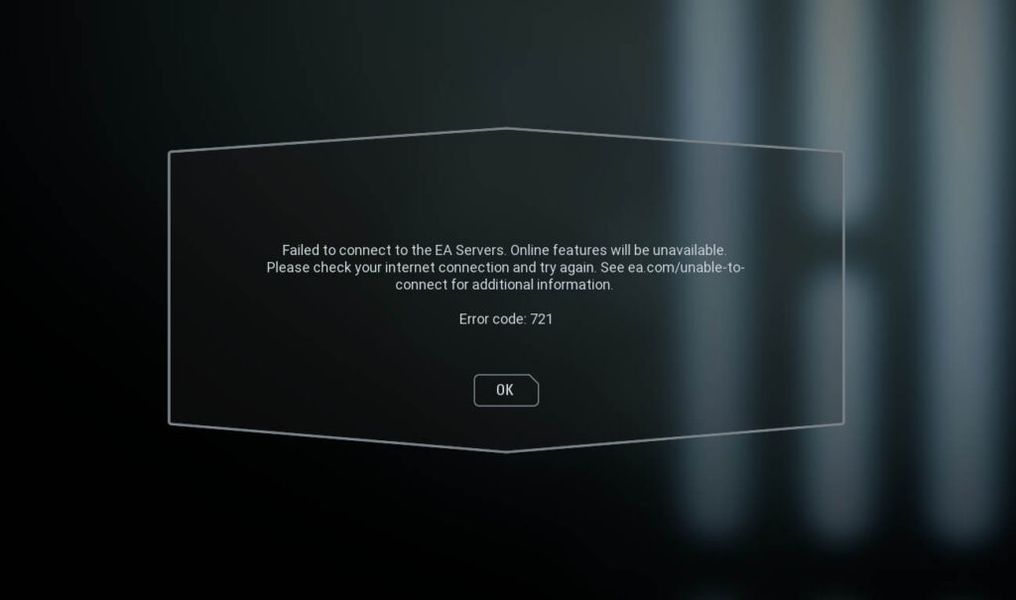

โดยทั่วไป DMZ จะอนุญาตการเข้าถึงที่ จำกัด จากอินเทอร์เน็ตและจากเครือข่ายภายใน โดยทั่วไปผู้ใช้ภายในจะต้องเข้าถึงระบบภายใน DMZ เพื่ออัปเดตข้อมูลหรือใช้ข้อมูลที่รวบรวมหรือประมวลผลที่นั่น DMZ มีวัตถุประสงค์เพื่อให้ประชาชนสามารถเข้าถึงข้อมูลผ่านอินเทอร์เน็ตได้ แต่ในวง จำกัด แต่เนื่องจากมีการเปิดรับอินเทอร์เน็ตและโลกของผู้คนที่ชาญฉลาดจึงมีความเสี่ยงที่ระบบเหล่านี้อาจถูกบุกรุกได้

ผลกระทบของการประนีประนอมมีสองเท่า: ประการแรกข้อมูลในระบบที่เปิดเผยอาจสูญหาย (เช่นคัดลอกทำลายหรือเสียหาย) และประการที่สองระบบอาจใช้เป็นแพลตฟอร์มสำหรับการโจมตีระบบภายในที่ละเอียดอ่อนเพิ่มเติม

เพื่อลดความเสี่ยงแรก DMZ ควรอนุญาตให้เข้าถึงผ่านโปรโตคอลที่ จำกัด เท่านั้น (เช่น HTTP สำหรับการเข้าถึงเว็บปกติและ HTTPS สำหรับการเข้าถึงเว็บที่เข้ารหัส) จากนั้นระบบจะต้องกำหนดค่าอย่างรอบคอบเพื่อให้การป้องกันผ่านสิทธิ์กลไกการตรวจสอบความถูกต้องการเขียนโปรแกรมอย่างรอบคอบและบางครั้งการเข้ารหัส

ลองนึกถึงข้อมูลที่เว็บไซต์หรือแอปพลิเคชันของคุณจะรวบรวมและจัดเก็บ นั่นคือสิ่งที่สามารถสูญเสียได้หากระบบถูกบุกรุกผ่านการโจมตีทางเว็บทั่วไปเช่นการแทรก SQL บัฟเฟอร์ล้นหรือการอนุญาตที่ไม่ถูกต้อง

เพื่อลดความเสี่ยงที่สองระบบ DMZ ไม่ควรเชื่อถือโดยระบบที่อยู่ลึกลงไปในเครือข่ายภายใน กล่าวอีกนัยหนึ่งระบบ DMZ ไม่ควรรู้อะไรเกี่ยวกับระบบภายในแม้ว่าระบบภายในบางระบบอาจรู้เกี่ยวกับระบบ DMZ นอกจากนี้การควบคุมการเข้าถึง DMZ ไม่ควรอนุญาตให้ระบบ DMZ เริ่มต้นการเชื่อมต่อใด ๆ เพิ่มเติมในเครือข่าย การติดต่อใด ๆ กับระบบ DMZ ควรเริ่มต้นโดยระบบภายใน หากระบบ DMZ ถูกบุกรุกเป็นแพลตฟอร์มการโจมตีระบบเดียวที่มองเห็นได้ควรเป็นระบบ DMZ อื่น ๆ

เป็นเรื่องสำคัญที่ผู้จัดการฝ่ายไอทีและเจ้าของธุรกิจต้องเข้าใจประเภทของความเสียหายที่อาจเกิดขึ้นกับระบบที่เปิดเผยบนอินเทอร์เน็ตตลอดจนกลไกและวิธีการป้องกันเช่น DMZ เจ้าของและผู้จัดการสามารถตัดสินใจได้อย่างชาญฉลาดเกี่ยวกับความเสี่ยงที่พวกเขาเต็มใจที่จะยอมรับเมื่อพวกเขาเข้าใจอย่างชัดเจนว่าเครื่องมือและกระบวนการของพวกเขามีประสิทธิภาพเพียงใดช่วยลดความเสี่ยงเหล่านั้น

อ่าน 3 นาที