ภาพประกอบความปลอดภัยทางไซเบอร์

ผู้ผลิตซอฟต์แวร์ป้องกันไวรัสและซอฟต์แวร์รักษาความปลอดภัยดิจิทัลยอดนิยม ESET ได้ค้นพบผู้โจมตีที่ใช้ประโยชน์จากช่องโหว่ Zero-day ของ Windows OS ล่าสุด เชื่อกันว่ากลุ่มแฮ็คที่อยู่เบื้องหลังการโจมตีนั้นกำลังทำการจารกรรมทางไซเบอร์ ที่น่าสนใจคือนี่ไม่ใช่เป้าหมายหรือวิธีการทั่วไปของกลุ่มที่ใช้ชื่อ 'Buhtrap' และด้วยเหตุนี้การใช้ประโยชน์จึงบ่งชี้ว่ากลุ่มอาจมีการหมุน

ESET ผู้ผลิตแอนตี้ไวรัสชาวสโลวักยืนยันว่ากลุ่มแฮ็กเกอร์ที่รู้จักกันในชื่อ Buhtrap อยู่เบื้องหลังช่องโหว่ Zero-day ของ Windows OS ล่าสุดที่ถูกใช้ประโยชน์อย่างไร้ขีด จำกัด การค้นพบนี้ค่อนข้างน่าสนใจและเกี่ยวข้องเนื่องจากกิจกรรมของกลุ่มถูกลดทอนลงอย่างมากเมื่อไม่กี่ปีที่ผ่านมาเมื่อรหัส - ฐานซอฟต์แวร์หลักรั่วไหลทางออนไลน์ การโจมตีดังกล่าวใช้ช่องโหว่ของระบบปฏิบัติการ Windows แบบ zero-day ที่มีรายงานว่าดำเนินการจารกรรมทางไซเบอร์ นี่เป็นเรื่องที่เกี่ยวข้องกับการพัฒนาใหม่เป็นหลักเนื่องจาก Buhtrap ไม่เคยแสดงความสนใจในการดึงข้อมูล กิจกรรมหลักของกลุ่มเกี่ยวข้องกับการขโมยเงิน ย้อนกลับไปเมื่อมีการใช้งานสูงเป้าหมายหลักของ Buhtrap คือสถาบันการเงินและเซิร์ฟเวอร์ของพวกเขา กลุ่มนี้ใช้ซอฟต์แวร์และรหัสของตนเองเพื่อลดทอนความปลอดภัยของธนาคารหรือลูกค้าเพื่อขโมยเงิน

อนึ่งไมโครซอฟต์เพิ่งออกแพตช์เพื่อบล็อกช่องโหว่ระบบปฏิบัติการ Windows แบบ zero-day บริษัท ได้ระบุจุดบกพร่องและติดแท็ก CVE-2019-1132 . แพทช์นี้เป็นส่วนหนึ่งของแพ็คเกจ Patch Tuesday กรกฎาคม 2019

Buhtrap Pivots สู่ Cyber-Espionage:

ผู้พัฒนา ESET ยืนยันการมีส่วนร่วมของ Buhtrap ยิ่งไปกว่านั้นผู้ผลิตโปรแกรมป้องกันไวรัสยังได้เพิ่มกลุ่มที่มีส่วนเกี่ยวข้องในการดำเนินการจารกรรมทางไซเบอร์ สิ่งนี้ขัดกับการหาประโยชน์ก่อนหน้านี้ของ Buhtrap อย่างสิ้นเชิง อนึ่ง ESET ทราบถึงกิจกรรมล่าสุดของกลุ่ม แต่ยังไม่เปิดเผยเป้าหมายของกลุ่ม

ที่น่าสนใจคือหน่วยงานด้านความปลอดภัยหลายแห่งระบุซ้ำแล้วซ้ำอีกว่า Buhtrap ไม่ใช่ชุดแฮ็กเกอร์ที่รัฐให้การสนับสนุน นักวิจัยด้านความปลอดภัยมั่นใจว่ากลุ่มนี้ดำเนินธุรกิจจากรัสเซียเป็นหลัก มักถูกเปรียบเทียบกับกลุ่มแฮ็กอื่น ๆ ที่มุ่งเน้นเช่น Turla, Fancy Bears, APT33 และ Equation Group อย่างไรก็ตามมีความแตกต่างที่สำคัญอย่างหนึ่งระหว่าง Buhtrap และอื่น ๆ กลุ่มนี้ไม่ค่อยเปิดเผยหรือรับผิดชอบต่อการโจมตีอย่างเปิดเผย นอกจากนี้เป้าหมายหลักคือสถาบันการเงินมาโดยตลอดและกลุ่มนี้ใช้เงินแทนข้อมูล

กลุ่ม Buhtrap ใช้เวลาเป็นศูนย์ zero วันในแคมเปญการจารกรรมล่าสุด: การวิจัยของ ESET เผยให้เห็นว่ากลุ่มอาชญากรรมที่มีชื่อเสียงยังทำแคมเปญจารกรรมในช่วงห้าปีที่ผ่านมากลุ่ม Buhtrap โพสต์ใช้เวลาเป็นศูนย์ ‑ วันในแคมเปญการจารกรรมล่าสุดปรากฏตัวครั้งแรกใน… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- ชาห์ชีค (@shah_sheikh) 11 กรกฎาคม 2019

Buhtrap ปรากฏตัวครั้งแรกในปี 2014 กลุ่มนี้กลายเป็นที่รู้จักหลังจากดำเนินธุรกิจในรัสเซียหลายแห่ง ธุรกิจเหล่านี้มีขนาดค่อนข้างเล็กและด้วยเหตุนี้การปล้นจึงไม่ได้ให้ผลตอบแทนมากมาย กลุ่ม บริษัท เริ่มตั้งเป้าไปที่สถาบันการเงินขนาดใหญ่ Buhtrap เริ่มดำเนินการหลังจากธนาคารรัสเซียที่ได้รับการปกป้องอย่างดีและปลอดภัยแบบดิจิทัล รายงานจาก Group-IB ระบุว่ากลุ่ม Buhtrap ได้รับเงินมากกว่า 25 ล้านเหรียญสหรัฐ โดยรวมแล้วกลุ่มนี้สามารถบุกเข้าไปในธนาคารรัสเซีย 13 แห่งได้สำเร็จ อ้างสิทธิ์ Symantec บริษัท รักษาความปลอดภัย . ที่น่าสนใจคือการปล้นทางดิจิทัลส่วนใหญ่ประสบความสำเร็จในระหว่างเดือนสิงหาคม 2015 ถึงกุมภาพันธ์ 2016 กล่าวอีกนัยหนึ่งคือ Buhtrap สามารถใช้ประโยชน์จากธนาคารรัสเซียสองแห่งต่อเดือน

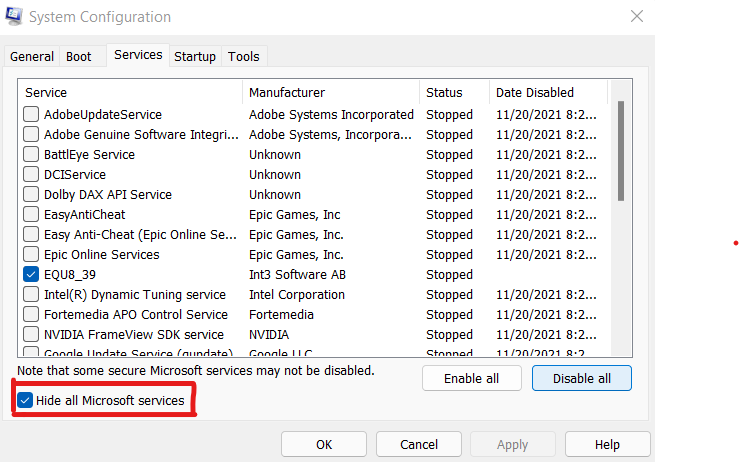

กิจกรรมของกลุ่ม Buhtrap หยุดลงอย่างกะทันหันหลังจากที่ Buhtrap แบ็คดอร์ของพวกเขาเองซึ่งเป็นการผสมผสานระหว่างเครื่องมือซอฟต์แวร์ที่พัฒนาขึ้นอย่างชาญฉลาดปรากฏทางออนไลน์ รายงานระบุว่ามีสมาชิกบางคนในกลุ่มเองที่อาจมีการรั่วไหลของซอฟต์แวร์ ในขณะที่กิจกรรมของกลุ่มหยุดชะงักลงอย่างกะทันหันการเข้าถึงชุดเครื่องมือซอฟต์แวร์อันทรงพลังทำให้กลุ่มแฮ็กรายย่อยหลายกลุ่มเติบโตขึ้น การใช้ซอฟต์แวร์ที่สมบูรณ์แบบอยู่แล้วกลุ่มเล็ก ๆ จำนวนมากเริ่มทำการโจมตี ข้อเสียที่สำคัญคือจำนวนการโจมตีที่เกิดขึ้นโดยใช้ประตูหลังของ Buhtrap

นับตั้งแต่การรั่วไหลของประตูหลัง Buhtrap กลุ่มนี้ได้มุ่งเน้นไปที่การโจมตีทางไซเบอร์ด้วยเจตนาที่แตกต่างไปจากเดิมอย่างสิ้นเชิง อย่างไรก็ตามนักวิจัยของ ESET อ้างว่าพวกเขาได้เห็นกลยุทธ์การเปลี่ยนกลุ่มตั้งแต่ย้อนกลับไปในเดือนธันวาคม 2015 เห็นได้ชัดว่ากลุ่มนี้เริ่มกำหนดเป้าหมายหน่วยงานและสถาบันของรัฐ ESET กล่าวว่า“ เป็นเรื่องยากเสมอที่จะระบุว่าแคมเปญเป็นของนักแสดงคนใดคนหนึ่งเมื่อเครื่องมือของพวกเขา 'ซอร์สโค้ดมีให้บริการฟรีบนเว็บ อย่างไรก็ตามเนื่องจากการเปลี่ยนแปลงเป้าหมายเกิดขึ้นก่อนที่ซอร์สโค้ดจะรั่วไหลเราจึงประเมินด้วยความมั่นใจอย่างสูงว่าคนกลุ่มเดียวกันที่อยู่เบื้องหลังการโจมตีของมัลแวร์ Buhtrap ครั้งแรกต่อธุรกิจและธนาคารก็มีส่วนเกี่ยวข้องกับการกำหนดเป้าหมายสถาบันของรัฐด้วย”

Buhtrap แน่ใจว่ามีวิวัฒนาการที่แปลกประหลาด…. ตั้งแต่การขโมยเงิน 25 ล้านดอลลาร์จากธนาคารรัสเซีย…ไปจนถึงปฏิบัติการจารกรรมทางไซเบอร์ นี่คือผลกระทบ bogachev หรือไม่? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 11 กรกฎาคม 2019

นักวิจัยของ ESET สามารถอ้างสิทธิ์ในมือของ Buhtrap ในการโจมตีเหล่านี้ได้เนื่องจากพวกเขาสามารถระบุรูปแบบและค้นพบความคล้ายคลึงกันหลายประการในวิธีการโจมตี “ แม้ว่าจะมีการเพิ่มเครื่องมือใหม่ ๆ ในคลังแสงและการอัปเดตที่ใช้กับเครื่องมือรุ่นเก่า แต่กลยุทธ์เทคนิคและขั้นตอน (TTP) ที่ใช้ในแคมเปญ Buhtrap ที่แตกต่างกันไม่ได้เปลี่ยนแปลงไปอย่างมากในช่วงหลายปีที่ผ่านมา”

Buhtrap ใช้ช่องโหว่ของ Windows OS Zero-Day ที่สามารถซื้อได้บน Dark Web?

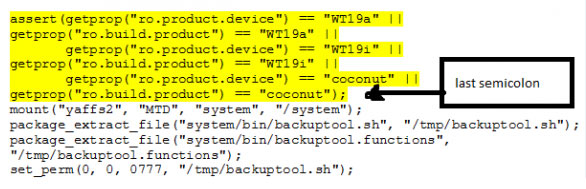

เป็นที่น่าสนใจที่จะสังเกตว่ากลุ่ม Buhtrap ใช้ช่องโหว่ภายในระบบปฏิบัติการ Windows ที่ค่อนข้างใหม่ กล่าวอีกนัยหนึ่งคือกลุ่มได้ปรับใช้ข้อบกพร่องด้านความปลอดภัยที่มักจะติดแท็ก 'zero-day' ข้อบกพร่องเหล่านี้มักไม่ได้รับการแก้ไขและไม่สามารถใช้ได้อย่างง่ายดาย อนึ่งกลุ่มนี้เคยใช้ช่องโหว่ด้านความปลอดภัยในระบบปฏิบัติการ Windows มาก่อน อย่างไรก็ตามโดยทั่วไปแล้วพวกเขาอาศัยกลุ่มแฮ็กเกอร์อื่น ๆ ยิ่งไปกว่านั้นการหาประโยชน์ส่วนใหญ่มีแพตช์ที่ออกโดย Microsoft เป็นไปได้ค่อนข้างมากที่กลุ่มจะทำการค้นหาโดยมองหาเครื่อง Windows ที่ไม่ได้จับคู่เพื่อแทรกซึม

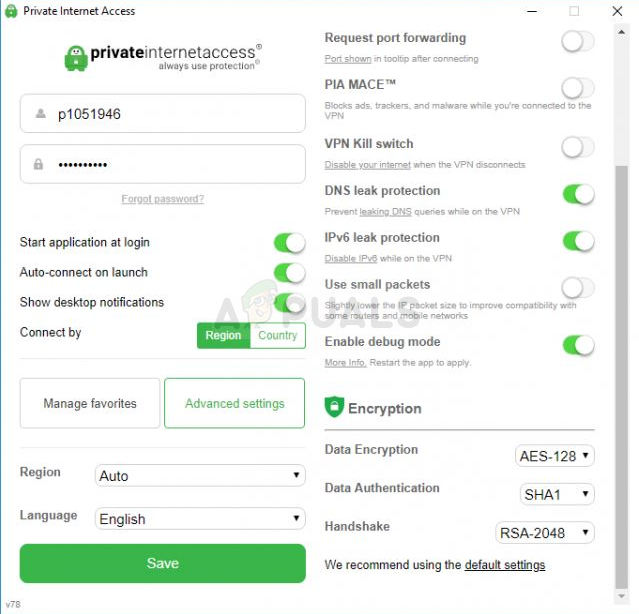

นี่เป็นอินสแตนซ์แรกที่รู้จักกันในกรณีที่ตัวดำเนินการ Buhtrap ใช้ช่องโหว่ที่ไม่ได้แพตช์ กล่าวอีกนัยหนึ่งกลุ่มดังกล่าวใช้ช่องโหว่ที่แท้จริงของ Zero-day ภายใน Windows OS เนื่องจากเห็นได้ชัดว่ากลุ่มนี้ขาดชุดทักษะที่จำเป็นในการค้นหาข้อบกพร่องด้านความปลอดภัยนักวิจัยจึงเชื่ออย่างยิ่งว่ากลุ่มนี้อาจซื้อแบบเดียวกัน Costin Raiu ซึ่งเป็นหัวหน้าทีมวิจัยและวิเคราะห์ระดับโลกของ Kaspersky เชื่อว่าช่องโหว่ของ Zero-day นั้นเป็นข้อบกพร่อง“ การยกระดับสิทธิพิเศษ” ที่นายหน้าหาประโยชน์ซึ่งเรียกว่า Volodya กลุ่มนี้มีประวัติขายการหาประโยชน์แบบ zero-day ให้กับทั้งกลุ่มอาชญากรรมไซเบอร์และกลุ่มประชาชาติ

Buhtrap # มัลแวร์ ด้วยรูปแบบทั่วไป (และขนาด) ของไฟล์ปฏิบัติการที่เข้ารหัส base64 ที่ฝังอยู่ในไฟล์ doc https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- Marc Ochsenmeier (@ochsenmeier) 11 กรกฎาคม 2019

มีข่าวลือที่อ้างว่า Buhtrap's pivot ไปสู่การจารกรรมทางไซเบอร์อาจได้รับการจัดการโดยหน่วยข่าวกรองของรัสเซีย แม้ว่าทฤษฎีจะไม่มีเหตุผล แต่ทฤษฎีก็อาจถูกต้องได้ อาจเป็นไปได้ว่าหน่วยสืบราชการลับของรัสเซียได้คัดเลือก Buhtrap เพื่อสอดแนมพวกเขา Pivot อาจเป็นส่วนหนึ่งของข้อตกลงในการให้อภัยการละเมิดในอดีตของกลุ่มแทนข้อมูลขององค์กรหรือหน่วยงานรัฐบาลที่มีความละเอียดอ่อน เชื่อกันว่าหน่วยข่าวกรองของรัสเซียได้เตรียมการขนาดใหญ่ผ่านกลุ่มแฮ็กบุคคลที่สามในอดีต นักวิจัยด้านความปลอดภัยอ้างว่ารัสเซียคัดเลือกบุคคลที่มีความสามารถเป็นประจำ แต่ไม่เป็นทางการเพื่อพยายามเจาะความปลอดภัยของประเทศอื่น ๆ

ที่น่าสนใจคือย้อนกลับไปในปี 2015 เชื่อกันว่า Buhtrap มีส่วนเกี่ยวข้องกับปฏิบัติการจารกรรมทางไซเบอร์กับรัฐบาล รัฐบาลของยุโรปตะวันออกและประเทศในเอเชียกลางมักอ้างว่าแฮกเกอร์รัสเซียพยายามเจาะระบบความปลอดภัยของตนหลายต่อหลายครั้ง

แท็ก ความปลอดภัยทางไซเบอร์