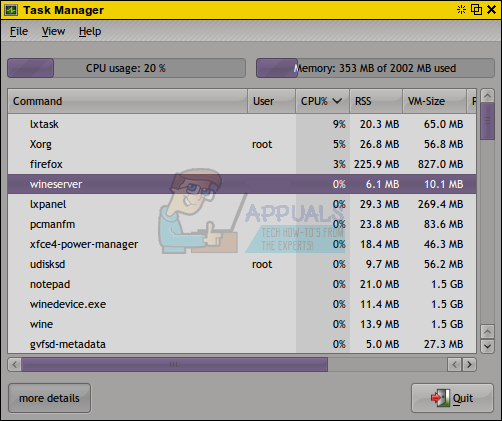

ในบางครั้งเชื่อกันว่า ransomware แทบจะไม่ส่งผลกระทบต่อเครื่องที่ใช้ Linux และแม้แต่ FreeBSD สำหรับเรื่องนั้น น่าเสียดายที่ KillDisk ransomware ได้โจมตีเครื่องที่ขับเคลื่อนด้วย Linux ไปแล้วจำนวนหนึ่งและดูเหมือนว่าแม้แต่การกระจายที่แฮ็กบัญชีรูทเช่น Ubuntu และสปินอย่างเป็นทางการต่างๆก็อาจมีช่องโหว่ได้ นักวิทยาศาสตร์คอมพิวเตอร์บางคนได้แสดงความเห็นว่าภัยคุกคามด้านความปลอดภัยจำนวนมากที่มีอิทธิพลต่อ Ubuntu ได้บุกรุกบางส่วนของอินเทอร์เฟซเดสก์ท็อป Unity แต่ภัยคุกคามนี้อาจเป็นอันตรายต่อผู้ที่ใช้ KDE, Xfce4, Openbox หรือแม้แต่เซิร์ฟเวอร์ Ubuntu ที่ใช้คอนโซลเสมือน

โดยปกติแล้วกฎสามัญสำนึกที่ดีจะใช้กับการต่อสู้กับภัยคุกคามประเภทนี้ อย่าเข้าถึงลิงก์ที่น่าสงสัยในเบราว์เซอร์และตรวจสอบให้แน่ใจว่าได้ทำการสแกนมัลแวร์ในไฟล์ที่ดาวน์โหลดจากอินเทอร์เน็ตและจากไฟล์แนบในอีเมล โดยเฉพาะอย่างยิ่งสำหรับโค้ดปฏิบัติการที่คุณดาวน์โหลดแม้ว่าโปรแกรมที่มาจากที่เก็บอย่างเป็นทางการจะได้รับลายเซ็นดิจิทัลเพื่อลดภัยคุกคามนี้ คุณควรตรวจสอบให้แน่ใจเสมอว่าใช้โปรแกรมแก้ไขข้อความเพื่ออ่านเนื้อหาของสคริปต์ใด ๆ ก่อนที่จะเรียกใช้ เหนือสิ่งเหล่านี้มีขั้นตอนเฉพาะบางอย่างที่คุณสามารถทำได้เพื่อปกป้องระบบของคุณจากรูปแบบของ KillDIsk ที่โจมตี Ubuntu

วิธีที่ 1: แฮชบัญชีรูท

นักพัฒนาซอฟต์แวร์ของ Ubuntu ตัดสินใจอย่างมีสติในการแฮ็กบัญชีรูทและแม้ว่าจะยังไม่ได้รับการพิสูจน์ว่าสามารถหยุดการโจมตีประเภทนี้ได้ทั้งหมด แต่ก็เป็นสาเหตุหลักประการหนึ่งที่ทำให้ระบบทำงานช้า เป็นไปได้ที่จะกู้คืนการเข้าถึงบัญชีรูทซึ่งเป็นเรื่องปกติสำหรับผู้ที่ใช้เครื่องเป็นเซิร์ฟเวอร์ แต่สิ่งนี้จะส่งผลร้ายแรงในเรื่องความปลอดภัย

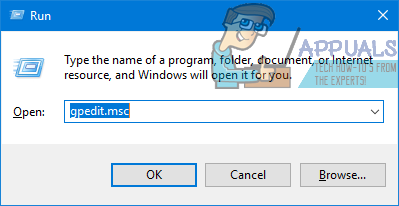

ผู้ใช้บางรายอาจออก sudo passwd จากนั้นให้รหัสผ่านบัญชีรูทที่พวกเขาสามารถใช้เพื่อเข้าสู่ระบบจากคอนโซลแบบกราฟิกและเสมือน หากต้องการปิดใช้งานฟังก์ชันนี้ทันทีให้ใช้รูท sudo passwd -l เพื่อกำจัดการเข้าสู่ระบบรูทและวาง Ubuntu หรือสปินที่คุณใช้กลับไปที่เดิม เมื่อคุณถูกขอรหัสผ่านคุณจะต้องป้อนรหัสผ่านผู้ใช้ของคุณจริงไม่ใช่รหัสพิเศษที่คุณให้กับบัญชีรูทโดยสมมติว่าคุณทำงานจากการเข้าสู่ระบบของผู้ใช้

ตามปกติแล้ววิธีที่ดีที่สุดคือการไม่เคยใช้ sudo passwd มาก่อน วิธีที่ปลอดภัยกว่าในการจัดการปัญหาคือใช้ sudo bash เพื่อรับบัญชีรูท คุณจะถูกถามรหัสผ่านซึ่งจะเป็นผู้ใช้ของคุณอีกครั้งไม่ใช่รหัสผ่านรูทสมมติว่าคุณมีบัญชีผู้ใช้เพียงบัญชีเดียวในเครื่อง Ubuntu ของคุณ โปรดทราบว่าคุณสามารถรับรูทพร้อมต์สำหรับเชลล์อื่น ๆ ได้โดยใช้ sudo ตามด้วยชื่อของเชลล์ดังกล่าว ตัวอย่างเช่น sudo tclsh สร้างรูทเชลล์โดยใช้ตัวแปล Tcl แบบธรรมดา

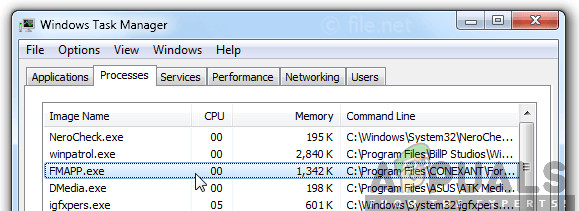

อย่าลืมพิมพ์ exit เพื่อออกจากเชลล์เมื่อคุณทำภารกิจการดูแลระบบเสร็จแล้วเนื่องจากเชลล์ของผู้ใช้รูทสามารถลบไฟล์ใด ๆ ในระบบได้โดยไม่คำนึงถึงความเป็นเจ้าของ หากคุณใช้เชลล์เช่น tclsh และพรอมต์ของคุณเป็นเพียงเครื่องหมาย% ให้ลองใช้ whoami เป็นคำสั่งที่พร้อมต์ ควรบอกคุณอย่างชัดเจนว่าคุณเข้าสู่ระบบด้วยใคร

คุณสามารถใช้ sudo rbash ได้ตลอดเวลาเพื่อเข้าถึงเชลล์ที่ถูก จำกัด ซึ่งไม่มีคุณสมบัติมากเท่าดังนั้นจึงมีโอกาสน้อยที่จะสร้างความเสียหาย โปรดทราบว่าสิ่งเหล่านี้ทำงานได้ดีพอ ๆ กันจากเทอร์มินัลกราฟิกที่คุณเปิดในสภาพแวดล้อมเดสก์ท็อปสภาพแวดล้อมเทอร์มินัลกราฟิกแบบเต็มหน้าจอหรือหนึ่งในหกคอนโซลเสมือนที่ Linux ทำให้คุณพร้อมใช้งาน ระบบไม่สามารถแยกความแตกต่างระหว่างตัวเลือกต่างๆเหล่านี้ได้ซึ่งหมายความว่าคุณจะสามารถทำการเปลี่ยนแปลงเหล่านี้จาก Ubuntu มาตรฐานสปินใด ๆ เช่น Lubuntu หรือ Kubuntu หรือการติดตั้ง Ubuntu Server โดยไม่มีแพ็คเกจเดสก์ท็อปกราฟิกใด ๆ

วิธีที่ 2: ตรวจสอบว่าบัญชีรูทมีรหัสผ่านที่ใช้ไม่ได้หรือไม่

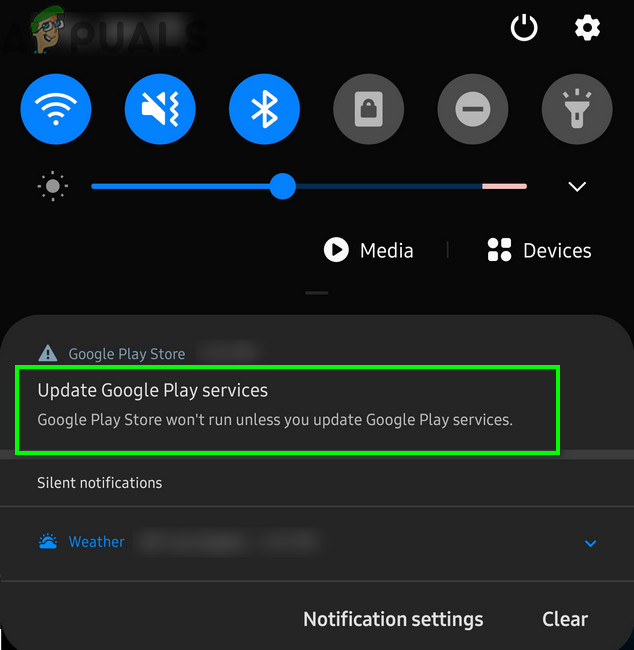

เรียกใช้ sudo passwd -S root เพื่อตรวจสอบว่าบัญชี root มีรหัสผ่านที่ใช้ไม่ได้ตลอดเวลาหรือไม่ หากเป็นเช่นนั้นระบบจะอ่านรูท L ในเอาต์พุตที่ส่งคืนรวมถึงข้อมูลบางอย่างเกี่ยวกับวันที่และเวลาที่รหัสผ่านรูทถูกปิด โดยทั่วไปจะสอดคล้องกับเมื่อคุณติดตั้ง Ubuntu และสามารถละเว้นได้อย่างปลอดภัย ถ้ามันอ่านรูท P แทนแสดงว่าบัญชีรูทมีรหัสผ่านที่ถูกต้องและคุณต้องล็อคมันด้วยขั้นตอนในวิธีที่ 1

หากผลลัพธ์ของโปรแกรมนี้อ่าน NP คุณก็ยิ่งจำเป็นต้องเรียกใช้รูท sudo passwd -l เพื่อแก้ไขปัญหาเนื่องจากสิ่งนี้บ่งชี้ว่าไม่มีรหัสผ่านรูทเลยและทุกคนที่รวมสคริปต์อาจได้รับรูทเชลล์ จากคอนโซลเสมือน

วิธีที่ 3: การระบุระบบที่ถูกบุกรุกจาก GRUB

นี่เป็นส่วนที่น่ากลัวและเป็นเหตุผลที่คุณต้องสำรองข้อมูลไฟล์ที่สำคัญที่สุดของคุณไว้เสมอ เมื่อคุณโหลดเมนู GNU GRUB โดยทั่วไปโดยการกด Esc เมื่อบูตระบบของคุณคุณจะเห็นตัวเลือกการบูตต่างๆ อย่างไรก็ตามหากคุณเห็นข้อความที่สะกดว่าจะอยู่ที่ไหนคุณอาจกำลังมองหาเครื่องที่ถูกบุกรุก

เครื่องทดสอบที่ถูกบุกรุกด้วยโปรแกรม KillDisk อ่านสิ่งที่ต้องการ:

* ขออภัยด้วย แต่การเข้ารหัส

ข้อมูลของคุณเสร็จสมบูรณ์แล้ว

เพื่อให้ข้อมูลของคุณสูญหายหรือ

ข้อความจะสั่งให้คุณส่งเงินไปยังที่อยู่ที่ระบุ คุณควรฟอร์แมตเครื่องนี้ใหม่และติดตั้ง Linux ใหม่ อย่าตอบกลับภัยคุกคามใด ๆ ของ KillDisk สิ่งนี้ไม่เพียงช่วยเฉพาะบุคคลที่ใช้งานรูปแบบเหล่านี้เท่านั้น แต่ยังช่วยให้โปรแกรมเวอร์ชัน Linux ไม่ได้จัดเก็บคีย์เข้ารหัสอย่างถูกต้องเนื่องจากมีข้อบกพร่อง ซึ่งหมายความว่าจะไม่มีทางหลีกเลี่ยงได้แม้ว่าคุณจะยอมแพ้ก็ตามเพียงตรวจสอบให้แน่ใจว่ามีการสำรองข้อมูลที่ถูกต้องและคุณจะไม่ต้องกังวลว่าจะเป็นตำแหน่งเช่นนี้

อ่าน 4 นาที