การฝึกอบรมด้านเทคนิคของอินเทอร์เฟซ

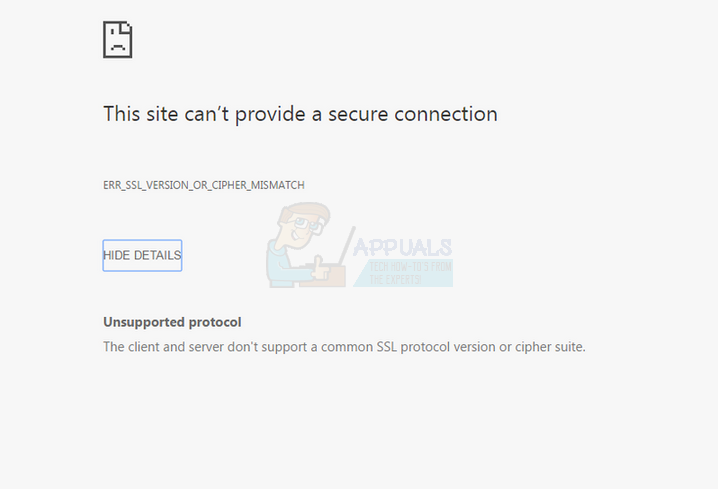

SegmentSmack ช่องโหว่ที่อาจเปิดโอกาสให้มีการปฏิเสธการโจมตีบริการเมื่อถูกใช้ประโยชน์ได้รับชื่อเสียงและความนิยมในทันทีเมื่อนำมาใช้โดยแผนกความปลอดภัยทางไซเบอร์ของ CERT / CC ของ Carnegie Mellon University อย่างไรก็ตามผู้สื่อข่าวไม่ได้รับทราบว่าความจริงแล้วช่องโหว่ที่รายงานใหม่ได้รับการแก้ไขเมื่อสองสัปดาห์ก่อนทั้งในเคอร์เนล Linux 4.9.116 และ 4.17.11

ตามที่นักวิจัยจากมหาวิทยาลัยระบุว่าช่องโหว่ดังกล่าวทำให้เกิดการโจมตีแบบปฏิเสธการให้บริการโดยบังคับให้ระบบ 'โทรไปยัง tcp_collapse_ofo_queue () และ tcp_prune_ofo_queue () สำหรับทุกแพ็กเก็ตที่เข้ามาในราคาแพงมาก แม้ว่าจะเป็นจริง แต่ช่องโหว่ดังกล่าวได้รับการแก้ไขแล้วและผู้จัดจำหน่าย Linux หลายรายเช่น SUSE ได้ดำเนินการอัปเดตแล้ว แม้ว่าผู้จัดจำหน่ายบางรายเช่น Red Hat จะล้าหลัง แต่ความจริงก็ยังคงมีอยู่ว่ามีการอัปเดตและผู้จัดจำหน่ายที่ล้าหลังก็จะติดตามในไม่ช้าเช่นกัน

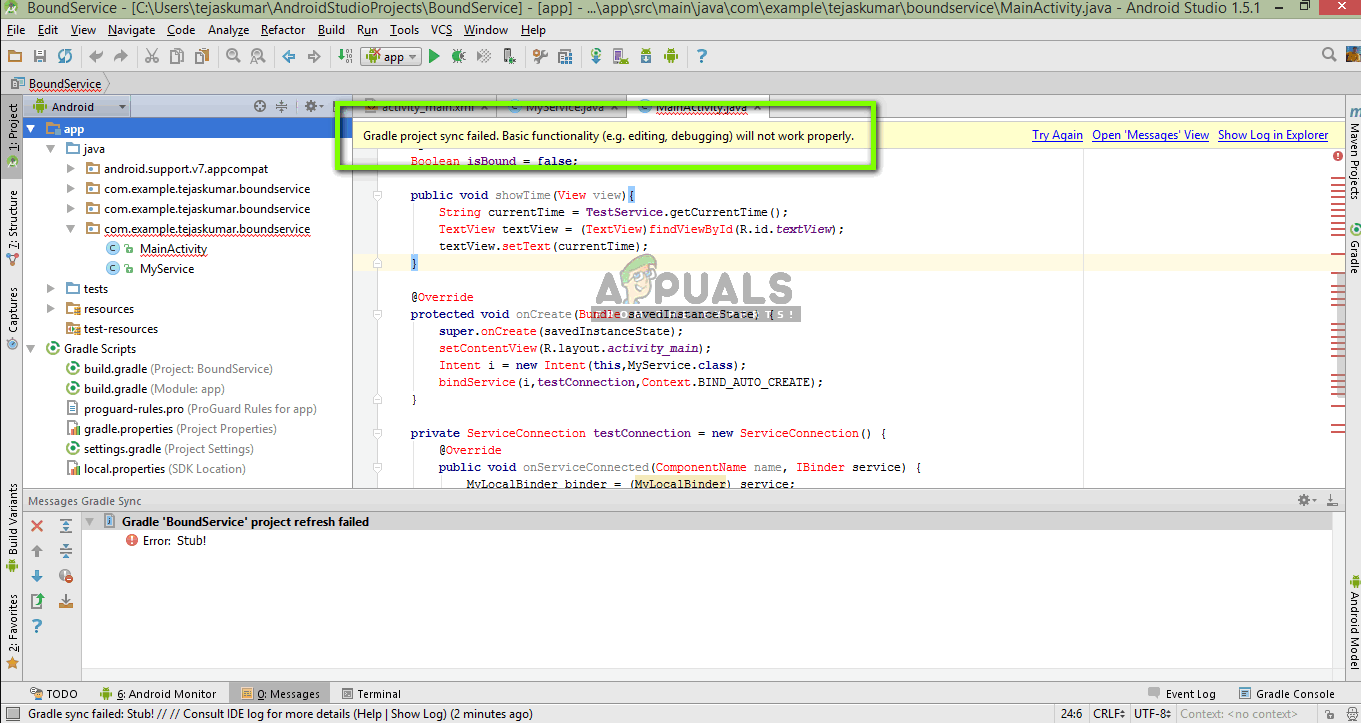

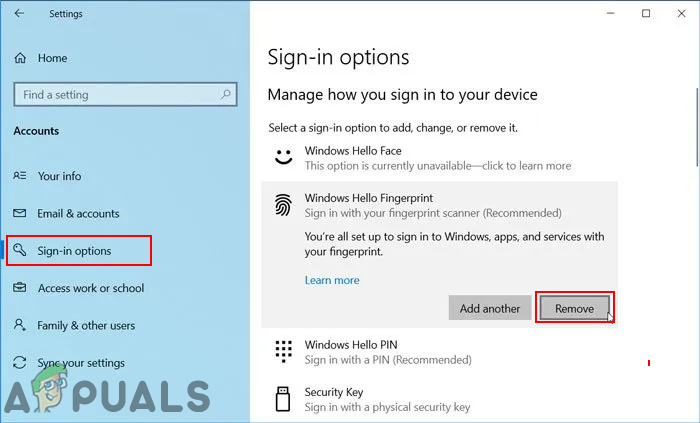

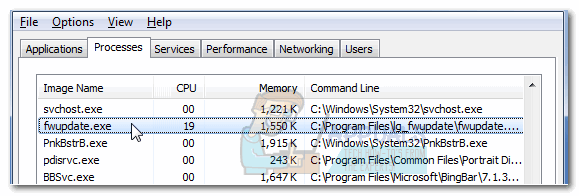

ตาม ที่ปรึกษา เผยแพร่บนเว็บไซต์ของ Red Hat ช่องโหว่ถูกกำหนดป้ายกำกับ CVE-2018-5390 . แม้จะมีความสามารถในการใช้ประโยชน์ในการทำให้เกิดความอิ่มตัวของ CPU และ DoS ขัดข้อง แต่การบำรุงรักษาความผิดพลาดของ DoS จะต้องใช้ 'เซสชัน TCP สองทางต่อเนื่องไปยังพอร์ตเปิดที่เข้าถึงได้ดังนั้นการโจมตีจะไม่สามารถทำได้โดยใช้ที่อยู่ IP ปลอม หากทำการโจมตีด้วย 4 สตรีมอาจทำให้เกิดความอิ่มตัวของแกน CPU 4 แกนดังที่แสดงด้านล่าง

4 CPU Core Streams หมวกสีแดง

พบว่าแม้ว่านักวิจัยจากแผนก CERT / CC ของมหาวิทยาลัยคาร์เนกีเมลลอนจะนำเสนอการวิเคราะห์ช่องโหว่อย่างละเอียด แต่พวกเขาไม่ได้คำนึงถึงข้อกำหนดที่จำเป็นในการรักษาความผิดพลาดของ DoS ซึ่งทำให้ช่องโหว่นั้นแย่กว่าที่เป็นจริง

ตามคำแนะนำช่องโหว่ Segment Smack ส่งผลกระทบต่อ Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 สำหรับเรียลไทม์, RHEL 7 สำหรับ ARM64, RHEL 7 สำหรับ Power และ RHEL Atomic Host ยังไม่มีการโพสต์เทคนิคการลดผลกระทบบนเว็บไซต์ อย่างไรก็ตามระบุว่า Red Hat กำลังดำเนินการเผยแพร่การอัปเดตและเทคนิคการลดผลกระทบที่จำเป็นเพื่อหลีกเลี่ยงความเสี่ยงจากการถูกใช้ประโยชน์