เซิร์ฟเวอร์สื่อสากล การตัดสายไฟ

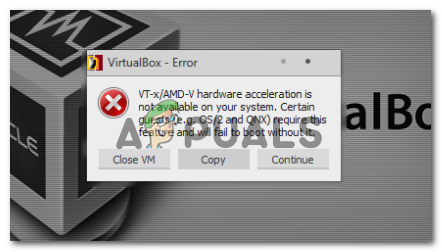

ช่องโหว่การประมวลผลเอนทิตีภายนอก XML ภายนอกวงถูกพบโดย คริสโมเบอร์ลี ในเอ็นจิ้นการแยกวิเคราะห์ XML ของเวอร์ชัน 7.1.0 ของ Universal Media Server ช่องโหว่ที่กำหนดป้ายที่สงวนไว้ CVE-2018-13416 มีผลต่อฟังก์ชัน Simple Service Discovery Protocol (SSDP) และ Universal Plug and Play (UPnP) ของบริการ

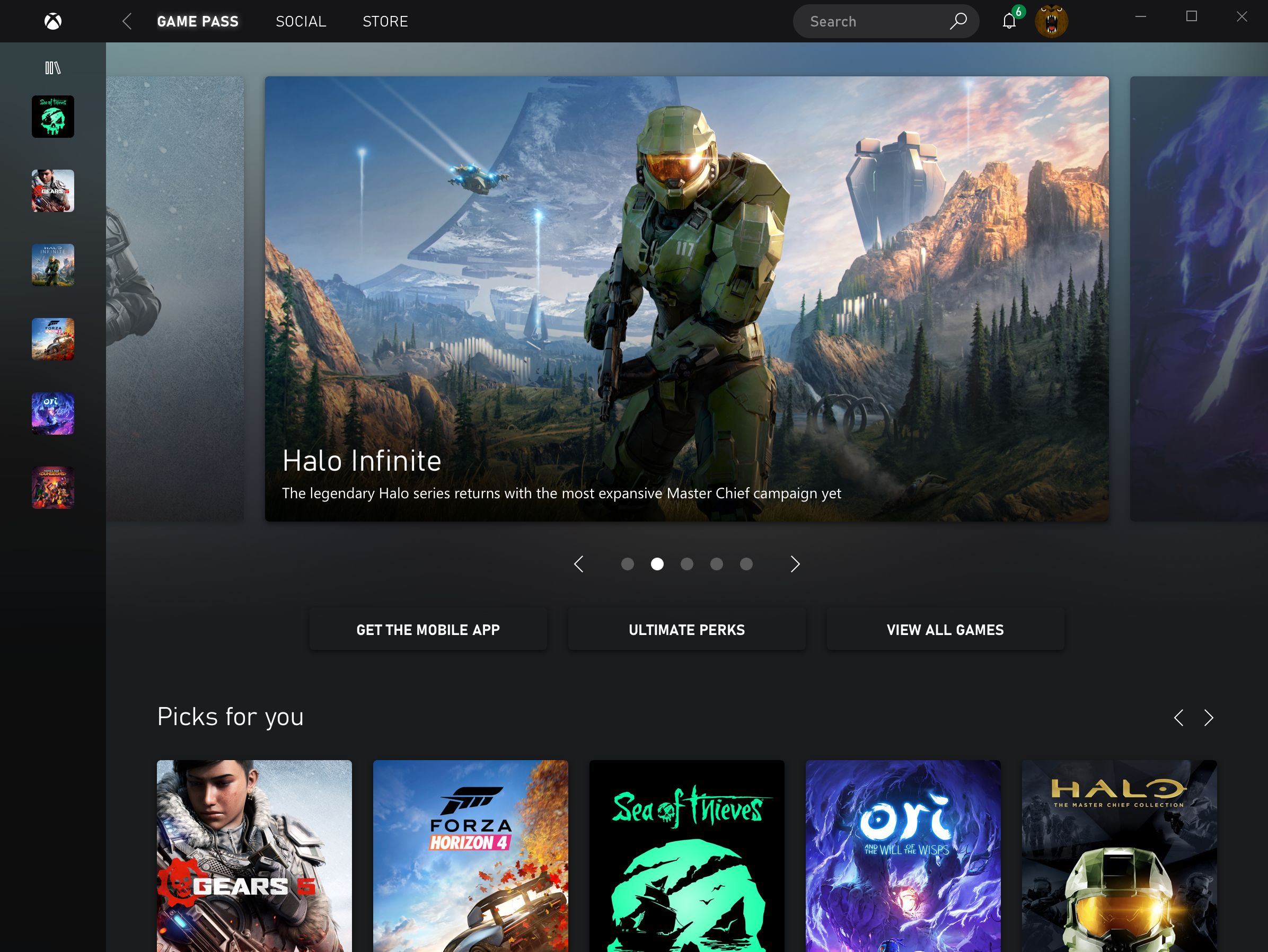

Universal Media Server เป็นบริการฟรีที่ถ่ายทอดเสียงวิดีโอและภาพไปยังอุปกรณ์ที่รองรับ DLNA ใช้งานได้ดีกับ Sony PlayStations 3 และ 4, Xbox 360 และ One ของ Microsoft และสมาร์ทโฟนสมาร์ททีวีจอแสดงผลอัจฉริยะและเครื่องเล่นมัลติมีเดียอัจฉริยะมากมาย

ช่องโหว่ดังกล่าวทำให้ผู้โจมตีที่ไม่ได้รับการรับรองความถูกต้องบน LAN เดียวกันสามารถเข้าถึงไฟล์ในระบบด้วยสิทธิ์เดียวกับผู้ใช้ที่ได้รับอนุญาตซึ่งกำลังเรียกใช้บริการของ Universal Media Server ผู้โจมตียังสามารถใช้การเชื่อมต่อ Server Message Block (SMB) เพื่อจัดการโปรโตคอลความปลอดภัย NetNTLM ในการเปิดเผยข้อมูลที่สามารถแปลงเป็นข้อความที่ชัดเจนได้ สามารถใช้เพื่อขโมยรหัสผ่านและข้อมูลรับรองอื่น ๆ จากผู้ใช้ได้อย่างง่ายดาย การใช้กลไกเดียวกันผู้โจมตีสามารถดำเนินการคำสั่งบนอุปกรณ์ Windows จากระยะไกลโดยการท้าทายหรือตอบสนองต่อโปรโตคอลความปลอดภัย NetNTLM

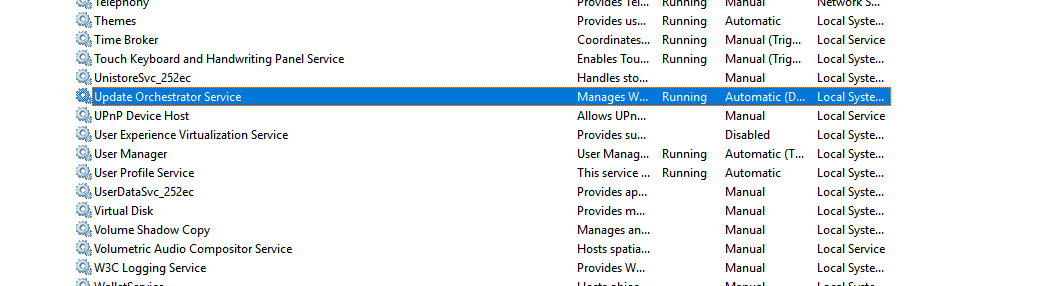

บริการ SSDP จะส่งมัลติคาสต์ UDP ไปยัง 239.255.255.250 บนพอร์ต 1900 สำหรับการค้นหาและจับคู่อุปกรณ์ UPnP เมื่อสร้างการเชื่อมต่อแล้วอุปกรณ์จะส่งตำแหน่งกลับสำหรับไฟล์ Device Descriptor XML ที่มีข้อมูลเพิ่มเติมเกี่ยวกับอุปกรณ์ที่แชร์ จากนั้น UMS จะควบคุมข้อมูลจากไฟล์ XML นี้ผ่าน HTTP เพื่อสร้างการเชื่อมต่อ ช่องโหว่นี้เกิดขึ้นเมื่อผู้โจมตีสร้างไฟล์ XML ของตนเองในตำแหน่งที่ต้องการทำให้พวกเขาสามารถจัดการพฤติกรรมของ UMS และการสื่อสารในเรื่องนี้ได้ เมื่อ UMS แยกวิเคราะห์ไฟล์ XML ที่ปรับใช้แล้วมันจะเข้าถึง SMB ที่ตัวแปร $ smbServer ทำให้ผู้โจมตีสามารถใช้ช่องทางนี้เพื่อท้าทายหรือตอบสนองต่อโปรโตคอลความปลอดภัย NetNTLM ได้ตามต้องการ

ความเสี่ยงที่ช่องโหว่นี้ก่อให้เกิดการบุกรุกของข้อมูลที่ละเอียดอ่อนอย่างน้อยที่สุดและการดำเนินการคำสั่งจากระยะไกลในระดับสูงสุดของการใช้ประโยชน์ พบว่ามีผลกับ Universal Media Server เวอร์ชัน 7.1.0 บนอุปกรณ์ Windows 10 เป็นที่น่าสงสัยว่า UMS เวอร์ชันก่อนหน้านี้มีความเสี่ยงที่จะเกิดปัญหาเดียวกัน แต่จนถึงขณะนี้มีการทดสอบเวอร์ชัน 7.1.0 เท่านั้น

การใช้ประโยชน์ขั้นพื้นฐานที่สุดของช่องโหว่นี้ต้องการให้ผู้โจมตีตั้งค่าไฟล์ XML เพื่ออ่านข้อมูลต่อไปนี้ สิ่งนี้ให้สิทธิ์ผู้โจมตีเข้าถึงโปรโตคอลความปลอดภัย NetNTLM ทำให้สามารถเคลื่อนไหวด้านข้างผ่านเครือข่ายบนพื้นฐานของบัญชีเดียวที่ถูกบุกรุก

& xxe; & xxe-url; 1 0หากผู้โจมตีใช้ช่องโหว่โดยเรียกใช้ไฟล์ ssdp ชั่วร้าย เครื่องมือจากโฮสต์และเปิดตัวฟัง netcat หรือ Impacket บนอุปกรณ์เดียวกันผู้โจมตีจะสามารถจัดการการสื่อสาร SMB ของอุปกรณ์และดึงข้อมูลรหัสผ่านและข้อมูลในรูปแบบข้อความที่ชัดเจน ผู้โจมตียังสามารถดึงข้อมูลบรรทัดเดียวแบบเต็มจากไฟล์จากคอมพิวเตอร์ของเหยื่อจากระยะไกลได้โดยตั้งค่าไฟล์ Device Descriptor XML เพื่ออ่านข้อมูลต่อไปนี้:

&ส่ง;สิ่งนี้จะแจ้งให้ระบบกลับไปรวบรวมไฟล์ data.dtd อื่นซึ่งผู้โจมตีสามารถตั้งค่าให้อ่าน:

%ทั้งหมด;ด้วยการจัดการไฟล์ทั้งสองนี้ผู้โจมตีสามารถดึงข้อมูลบรรทัดเดียวจากไฟล์บนคอมพิวเตอร์ของเหยื่อได้เนื่องจากผู้โจมตีตั้งค่าคำสั่งให้ดูในสถานที่เฉพาะ

UMS ได้รับแจ้งเกี่ยวกับช่องโหว่นี้ภายในไม่กี่ชั่วโมงหลังการค้นพบและ บริษัท ได้แจ้งว่าพวกเขากำลังดำเนินการแก้ไขเพื่อแก้ไขปัญหาด้านความปลอดภัย

![[แก้ไข] 'เกิดข้อผิดพลาดที่ไม่คาดคิดในการโหลดไลบรารีนี้' ใน Plex](https://jf-balio.pt/img/how-tos/61/there-was-an-unexpected-error-loading-this-library-plex.png)