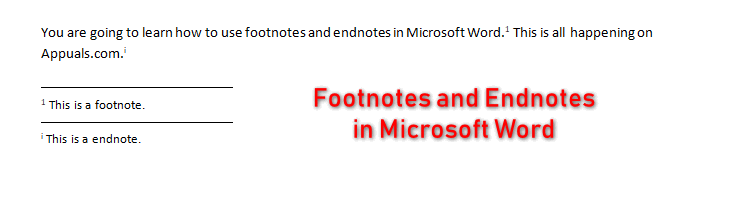

เซิร์ฟเวอร์ Oracle Fusion Middleware WebLogic eSolution

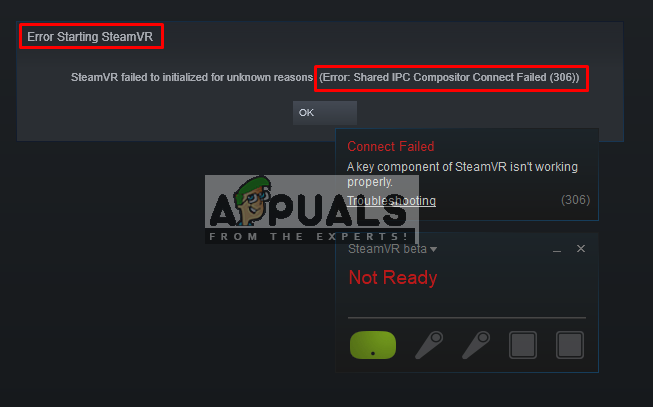

อัพเดต Oracle Critical Patch ได้รับการเผยแพร่ในเดือนนี้เพื่อลดช่องโหว่ด้านความปลอดภัยหลายรายการ แต่ผู้ที่ไม่ได้อัปเดตระบบด้วยการอัปเดตที่สำคัญนี้ทั้งหมดถูกแฮกเกอร์โจมตีโดยเจตนาที่มุ่งเป้าไปที่ระบบที่ไม่ได้อัปเดตดังกล่าวทั้งหมด มีป้ายกำกับช่องโหว่ที่ใช้ประโยชน์จากระยะไกลได้ CVE-2018-2893 ในส่วนประกอบหลักของ WLS เป็นศูนย์กลางของสิ่งที่แฮกเกอร์ใช้ประโยชน์ใน Oracle WebLogic Fusion Middleware เวอร์ชันที่ได้รับผลกระทบ ได้แก่ 10.3.6.0, 12.1.3.0, 12.2.1.2 และ 12.2.1.3 ช่องโหว่ได้รับการให้คะแนนเป็น 9.8 ในไฟล์ CVSS 3.0 มาตราส่วนซึ่งบ่งบอกถึงความสำคัญสูงสุดและความเสี่ยงต่อการแสวงหาประโยชน์

ช่องโหว่ดังกล่าวได้รับการศึกษาร่วมกันโดยหน่วยงานทั้งห้าก่อนที่นักพัฒนาของ Oracle จะวิเคราะห์ นักวิจัยทั้งห้าคนนี้ ได้แก่ 0c0c0f, Badcode ของทีม Knownsec 404, Liao Xinxi จากทีมรักษาความปลอดภัย NSFOCUS, Lilei จาก Venustech ADLab และ Xu Yuanzhen จากทีมรักษาความปลอดภัยของ Alibaba Cloud นักวิจัยรายงานว่าช่องโหว่นี้ทำให้ผู้โจมตีที่เป็นอันตรายที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถเข้าถึงเครือข่ายผ่านโปรโตคอล T3 ได้โดยไม่ต้องใช้รหัสผ่าน ซึ่งจะส่งผลต่อความปลอดภัยของ Oracle WebLogic Server โดยสิ้นเชิง แฮ็กเกอร์สามารถควบคุมเซิร์ฟเวอร์ได้เต็มรูปแบบรวมมัลแวร์ขโมยข้อมูลและบุกรุกเครือข่ายผ่านเส้นทางนี้

หลาย การพิสูจน์แนวคิด ได้รับมาจากช่องโหว่นี้และหลายคนถูกลบออกจากอินเทอร์เน็ตเนื่องจากพวกเขายุยงและเป็นแรงบันดาลใจให้แฮกเกอร์พยายามใช้ประโยชน์จากช่องโหว่นี้ตามความเป็นจริง การหาประโยชน์ดังกล่าวเป็นครั้งแรกเมื่อไม่กี่วันที่ผ่านมาในวันที่ 21เซนต์ของเดือนกรกฎาคม ตั้งแต่นั้นเป็นต้นมาผู้ใช้จำนวนมากได้แบ่งปันการพิสูจน์แนวคิดทางออนไลน์เพื่อเผยแพร่การรับรู้ แต่มันก็แพร่กระจายไปยังแฮกเกอร์ที่เป็นอันตรายเท่านั้นที่ปรับเปลี่ยนให้เข้ากับความพยายามในการแสวงหาประโยชน์ของพวกเขาเอง จำนวนการหาประโยชน์ที่สังเกตได้เพิ่มขึ้นอย่างต่อเนื่องในช่วงสองสามวันที่ผ่านมา พบว่ามีกลุ่มเฉพาะสองกลุ่มที่ใช้ประโยชน์จากช่องโหว่นี้ในระดับใหญ่และอัตโนมัติโดยนักวิจัยด้านความปลอดภัยที่ ISC โดยไม่ต้อง และ Qihoo 360 Netlab . ทั้งสองกลุ่มนี้อยู่ระหว่างการศึกษาและการโจมตีของพวกเขาจะถูกควบคุมให้ดีที่สุดเท่าที่จะทำได้

นักพัฒนาที่ Oracle กระตุ้นให้ผู้ดูแลระบบเซิร์ฟเวอร์ใช้การอัปเดตแพตช์ล่าสุดโดยเฉพาะแพตช์เฉพาะที่เกี่ยวข้องกับช่องโหว่ CVE-2018-2893 เนื่องจากดูเหมือนจะไม่มีวิธีอื่นในการบรรเทาการโจมตีที่รุนแรงเหล่านี้ไปกว่าการแก้ไขข้อบกพร่องด้านความปลอดภัยผ่านการอัปเดต

![[แก้ไข] Hulu เราพบข้อผิดพลาดเมื่อเปลี่ยนโปรไฟล์](https://jf-balio.pt/img/how-tos/80/hulu-we-encountered-an-error-when-switching-profiles.png)