เทคโนโลยีมีการพัฒนาอย่างต่อเนื่องเพื่อปกป้องข้อมูลผู้บริโภค การปรับปรุงที่สำคัญคือการนำ 2FA (การรับรองความถูกต้องด้วยสองปัจจัย) ไปใช้ การใช้ 2FA เป็นการปิดกั้นการเข้าถึงบัญชี/บริการออนไลน์โดยไม่ได้รับอนุญาต (รวมถึงบริการทางการเงิน เช่น ธนาคาร)

เทคนิค 2FA นี้ใช้หมายเลขโทรศัพท์ของผู้บริโภค และผู้บริโภคต้องป้อนรหัสหรือ OTP ที่ส่งไปยังหมายเลขโทรศัพท์ของเขาเพื่อเข้าสู่ระบบบัญชี/บริการที่จำเป็น ในขณะที่เทคโนโลยีกำลังพัฒนา นักต้มตุ๋นก็เช่นกัน

โจมตีสลับซิม

หนึ่งในเทคนิคที่พวกเขาพัฒนาขึ้นคือการโจมตี SIM swap ที่เรียกว่า SIM swap scam, port-out scam, SIM jacking, SIM hijacking, SIM Intercept attack ฯลฯ

การแนะนำการฉ้อโกง/การโจมตีด้วยการแลกเปลี่ยนซิม

อุตสาหกรรมโทรคมนาคมและไอทีใช้ your ซิม ถึง ตรวจสอบการกระทำที่แตกต่างกัน เช่น การรีเซ็ตรหัสผ่านบนเว็บไซต์ (แม้ว่าหมายเลขโทรศัพท์มือถือไม่ได้มีไว้สำหรับการใช้งานนี้) ด้วยเหตุนี้ . ของคุณ ซิม คือ กุญแจวิเศษ ให้กับบริการที่จำเป็นมากมาย (ถ้าไม่ใช่ทั้งหมด) บัญชีธนาคาร บัญชีอีเมล โซเชียลมีเดีย และแม้แต่กระเป๋าเงินออนไลน์ (รวมถึงกระเป๋าเงินดิจิตอลเข้ารหัส) จะผูกติดอยู่กับหมายเลขโทรศัพท์ของคุณ

แม้แต่ 2FA เทคนิคได้รับการพัฒนาเพื่อใช้ซิมของคุณเพื่ออนุญาตการเข้าสู่ระบบบัญชีหรือบริการโดยป้อนรหัสที่ส่งถึงคุณผ่านการโทรหรือข้อความเพื่อปกป้องคุณแม้ว่าข้อมูลประจำตัวของคุณจะถูกขโมย

แต่จุดแข็งของเทคนิคนี้ก็เป็นส่วนหนึ่งของจุดอ่อนเช่นกัน เนื่องจากใครก็ตามที่มีหมายเลขโทรศัพท์หรือหมายเลขโทรศัพท์จะได้รับรหัส ดังนั้น scammers จึงพัฒนาการโจมตี SIM swapping นักต้มตุ๋นอาจไม่ใช่แฮ็กเกอร์หรือผู้เชียวชาญด้านเทคโนโลยีด้วยอุปกรณ์มูลค่าหลายล้านเหรียญ เขาแค่ต้องการโทรศัพท์และซิมการ์ดเพื่อดำเนินการในทางที่ผิด

ในการโจมตีครั้งนี้ พวกสแกมเมอร์ รับหมายเลขโทรศัพท์ของผู้บริโภคในซิม (ทางกายภาพหรือ E-SIM) โดยการโน้มน้าวผู้ให้บริการของผู้บริโภคว่าพวกเขาเป็นผู้บริโภคจริงและด้วยเหตุนี้จึงข้าม 2FA ซึ่งเป็นการเปิดโอกาสสำหรับพวกเขา นี่อาจเป็นฝันร้ายที่เลวร้ายที่สุดที่แต่ละคนอาจต้องเผชิญ เนื่องจากซิมของเขาถูกขโมยไปจริง ๆ แต่มีอยู่จริงกับผู้บริโภค กล่าวอีกนัยหนึ่ง การโจมตี SIM swap เกิดขึ้นเมื่อผู้หลอกลวงเข้าควบคุมหมายเลขโทรศัพท์ของเหยื่อ

ความนิยมของ cryptocurrencies ยังเพิ่มความถี่ของการโจมตี SIM swap เนื่องจากเงินที่โอนจากกระเป๋าเงิน crypto ของเหยื่อนั้นยากต่อการติดตาม นอกจากนี้ยังมีรายงานการละเมิดข้อมูลในการแลกเปลี่ยนสกุลเงินดิจิทัล โดยนำข้อมูล (โดยเฉพาะหมายเลขโทรศัพท์ของเจ้าของ crypto) ไปขายในตลาดมืด ในปี 2020 องค์การตำรวจสากลได้จับกุมผู้ฉ้อโกง 10 คนที่สามารถขโมยเงินดิจิทัลได้มากกว่า 100 ล้านเหรียญสหรัฐโดยใช้การโจมตี SIM swap

การโจมตีสลับซิมคือ ส่วนวิศวกรรมสังคม เนื่องจากผู้ฉ้อโกงต้องทราบข้อมูลส่วนตัวของผู้เสียหายและ ส่วนการฉ้อโกงโทรคมนาคม เนื่องจากผู้ฉ้อโกงต้องโน้มน้าว (หรือติดสินบน) ตัวแทนโทรคมนาคมให้ออกซิมใหม่พร้อมหมายเลขโทรศัพท์ของเหยื่อ จุดประสงค์พื้นฐานที่สุดของการโจมตี SIM swap คือการหลีกเลี่ยงคุณสมบัติความปลอดภัยของบัญชีตามข้อความหรือการโทร

การโจมตีแบบเปลี่ยนซิมทำให้ข่าวพาดหัวในปี 2560 แม้ว่าจะเกิดขึ้นก่อนหน้านั้นก็ตาม เฉพาะในสหราชอาณาจักรเท่านั้น มีรายงานการโจมตี SIM swap เพิ่มขึ้น 400% จากปี 2015 เป็น 2020 การสลับ SIM เป็นกระบวนการที่ถูกต้องหากทำโดยบุคคลดั้งเดิม แต่จะผิดกฎหมายหากทำโดยผู้แอบอ้าง

การสลับซิมยังใช้เพื่อเปิดใช้งานซิมฝังตัว (E-SIM) บนโทรศัพท์ การโจมตีนี้ (เกือบ) ร้ายแรงต่อบุคคลในฐานะโทรศัพท์ มิฉะนั้น SIM จะไม่ละทิ้งมือหรือสถานที่ของเขา

รายละเอียดที่ Scammer ต้องการเพื่อทำ SIM Swap Attack

รายละเอียดที่จำเป็นในการออกซิมใหม่ ขึ้นอยู่กับ บนของคุณ ประเทศ และ โอเปอเรเตอร์, แต่โดยปกติแล้วจะกำหนดเป้าหมายข้อมูลต่อไปนี้:

- วันเกิด

- หมายเลขประกันสังคม (SSN)

- บัญชีโซเชียลมีเดีย

- ชื่อนามสกุลแม่

- บางครั้งสำเนาบัตรประจำตัวประชาชน (เพื่อสร้างรหัสปลอม)

ดิ ข้อมูลมากกว่านี้ อาจมีผู้โจมตีมีโอกาสมากขึ้นที่เขาอาจจะประสบความสำเร็จในเจตนาร้ายของเขา ด้วยข้อมูลดังกล่าวที่อยู่ในมือของนักต้มตุ๋น การโจมตีอาจสร้างความเสียหายอย่างมาก (การเข้าครอบครองบัญชี การขโมยข้อมูลประจำตัว การฉ้อโกงบัตรเครดิต ฯลฯ) ที่เหยื่ออาจไม่สามารถกู้คืนข้อมูลประจำตัวออนไลน์ของเขาได้อย่างเต็มที่

วิธีการที่ผู้ฉ้อโกงใช้ในการเลือกเหยื่อ

ผู้โจมตีอาจเลือกเหยื่อโดยใช้วิธีการดังต่อไปนี้:

- ใช้กำลังดุร้าย : นักต้มตุ๋นหลายคนอาจใช้หมายเลขโทรศัพท์สุ่มหรือหมายเลขโทรศัพท์เป็นชุดๆ เพื่อเลือกเหยื่อ นอกจากนี้ หมายเลขโทรศัพท์ที่เปิดเผยในการละเมิดข้อมูลอาจถูกกำหนดเป้าหมายด้วย

- การกำหนดเป้าหมายเฉพาะบุคคล : นี่คือโหมดหลักที่ผู้โจมตีเลือกเหยื่อที่มีช่องโหว่และมีหมายเลขโทรศัพท์ของเหยื่อและข้อมูล/ข้อมูลที่มีค่าอื่นๆ เช่น โซเชียลมีเดียที่จัดการ มีรายงานว่าบัญชี Instagram หรือเกมที่ถูกขโมย (ซึ่งมีผู้ติดตามจำนวนมาก) สามารถขายได้ในราคาประมาณ 40000 USD

ขั้นตอนในการดำเนินการ SIM Swap Attack

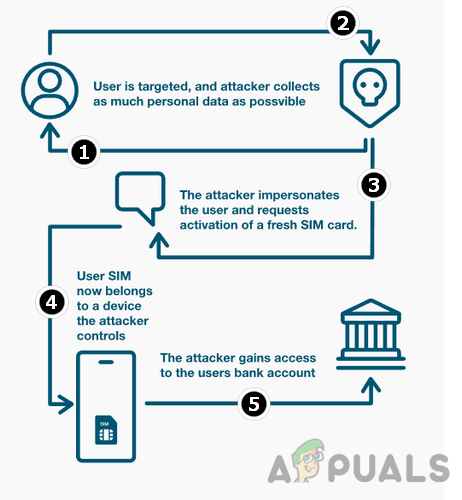

ขั้นตอนทั่วไปในการโจมตี SIM swap สามารถระบุได้ดังนี้:

ขั้นตอนที่เกี่ยวข้องกับการโจมตีสลับซิม

- เมื่อผู้โจมตี ล็อค เอ หมายเลขโทรศัพท์ เพื่อทำการโจมตีสลับซิม เขาจะ ค้นหา ที่ ข้อมูลเหยื่อที่น่าจะเป็น จำเป็นต้องปลอมตัวเป็นเหยื่อให้กับตัวแทนโทรคมนาคม เขาอาจได้รับรายละเอียดเหล่านี้โดยใช้เทคนิควิศวกรรมสังคม อีเมล/ข้อความฟิชชิ่ง การสอดแนมคุณเมื่อคุณใช้โทรศัพท์ หรือซื้อรายละเอียดจากกลุ่มอาชญากรที่จัดตั้งขึ้น (หากข้อมูลของคุณเป็นส่วนหนึ่งของการละเมิดข้อมูล) พอทราบรายละเอียดเหยื่อแล้ว อาจมีคนหลอกลวงบ้าง การโทรและข้อความอย่างต่อเนื่อง สู่เหยื่อที่น่าจะเป็น รบกวนเขา ถึงระดับที่เป้าหมายถูกบังคับ ปิดโทรศัพท์ของเขา เพื่อให้ผู้ให้บริการไม่สามารถติดต่อเขาได้เมื่อออกใหม่หรือย้ายซิมออก

- แล้วเขาจะ ติดต่อ ที่ ผู้ประกอบการโทรคมนาคม และ ปลอมตัว เหยื่อผู้เคราะห์ร้าย.

- ตอนนี้เขาจะ หลอกลวง และโน้มน้าวให้ ตัวแทนโทรคมนาคม ถึง โอนย้าย ที่ เบอร์โทรเหยื่อ เป็น ซิมใหม่ เนื่องจากซิมเก่าสูญหายหรือถูกขโมยและอาจทำให้ตัวแทนได้ ออกซิมใหม่ ถึง ผู้โจมตี หรือออกหมายเลขโทรศัพท์ของเหยื่อในซิมที่อยู่ในความครอบครองของผู้โจมตีโดยแอบอ้างเป็นเหยื่อ

ในบางประเทศ ผู้โจมตีต้องโน้มน้าวให้เหยื่อดำเนินการบางอย่างเพื่ออนุญาตให้มีการสลับซิม เช่น ในไนจีเรียและอินเดีย ผู้โจมตี ต้อง โน้มน้าวใจ ที่ เหยื่อ ถึง กด 1 ตามหมายเลขลงทะเบียนของเขาถึง อนุญาตการแลกเปลี่ยนซิม . ผู้หลอกลวงบางคนอาจใช้ an วงใน บน ด้านผู้ประกอบการโทรคมนาคม เพื่อทำงานให้เสร็จสิ้น (เหตุการณ์ที่เกิดขึ้นไม่บ่อยนักแต่มีการรายงานซึ่งพนักงานได้รับเงิน 100 ดอลลาร์สหรัฐสำหรับการแลกเปลี่ยนซิมที่ผิดกฎหมายแต่ละครั้ง)

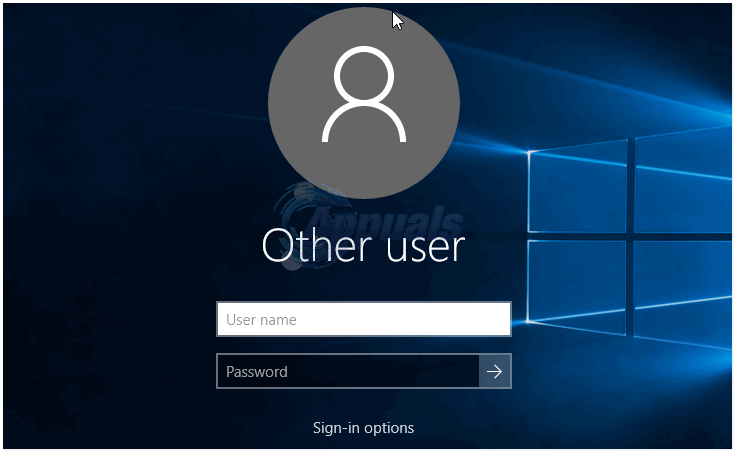

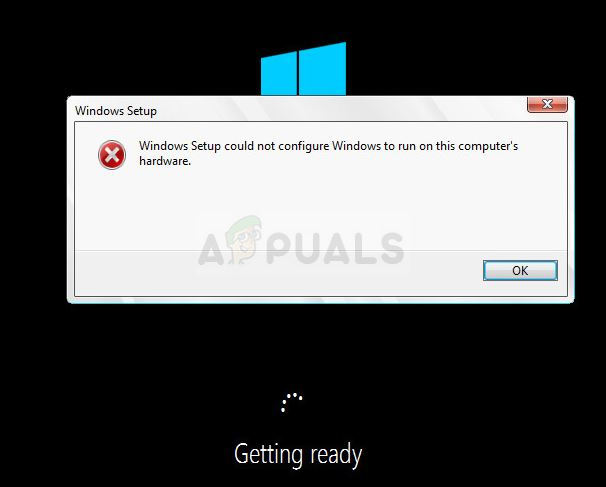

นักต้มตุ๋นที่แอบอ้างเป็นเหยื่อของตัวแทนผู้ให้บริการ

- เมื่อผู้โจมตีเป็นผู้ควบคุมซิมของเหยื่อ (โทรศัพท์ของเหยื่อจะขาดการเชื่อมต่อและเขาจะไม่สามารถโทรออก ใช้ข้อมูลมือถือ หรือส่งข้อความ) ผู้โจมตีสามารถเริ่มต้น ขั้นตอนต่อไป ของการโจมตีโดยใช้ข้อความ OTP/2FA เพื่อเข้าสู่ระบบบัญชีของเหยื่อ ขโมยข้อมูลและข้อมูลส่วนบุคคลของเขา

การใช้ SIM Swap Attack โดยผู้ฉ้อโกง

การโจมตี SIM swap เป็นขั้นตอนพื้นฐานของการฉ้อโกง เมื่อผู้ฉ้อโกงควบคุมหมายเลขโทรศัพท์ของเหยื่อได้แล้ว เขาอาจใช้หมายเลขนี้เพื่อสิ่งต่อไปนี้ (แต่ไม่จำกัดเพียง):

- การเข้าครอบครองบัญชี : นี่เป็นรูปแบบการโจมตี SIM swap ที่พบบ่อยที่สุด และเป็นเหตุผลพื้นฐานที่ผู้โจมตีอาจกำหนดเป้าหมายไปที่เหยื่อ เนื่องจากผู้ฉ้อโกงควบคุมหมายเลขโทรศัพท์ เขาสามารถรับข้อความ 2FA หรือ OTP และลงชื่อเข้าใช้บัญชี/บริการของเหยื่อได้ ซึ่งรวมถึงโซเชียลมีเดีย เกม ธนาคารบนมือถือ กระเป๋าเงินดิจิตอลออนไลน์ หรือบัญชีร้านค้าออนไลน์ เขาสามารถเปลี่ยนข้อมูลประจำตัวของบัญชีได้ (ทำให้กู้คืนแทบไม่ได้) หรือลบบัญชีและข้อมูลในบัญชี

- การฉ้อโกงข้อมูลประจำตัว : เมื่อผู้ฉ้อโกงควบคุมหมายเลขโทรศัพท์ของเหยื่อ เขาสามารถปลอมเป็นเหยื่อได้บน SMS และแอปโซเชียลมีเดีย ซึ่งสามารถนำไปใช้เพื่อประโยชน์ส่วนตัว เช่น ขอเงินกู้ด่วนจากเพื่อน/ครอบครัวของเหยื่อ นอกจากนี้ หากคุณมีเอกสารของคุณ (เช่น บัตรประจำตัวที่ออกโดยหน่วยงานราชการ) บนบริการคลาวด์และผู้ฉ้อโกงสามารถเข้าสู่ระบบบัญชีนั้นได้ พวกเขาสามารถใช้เอกสารของคุณเพื่อทำการฉ้อโกงต่างๆ โดยใช้รหัสของคุณ

- ฟิชชิ่ง : เมื่อหมายเลขโทรศัพท์ของคุณถูกบุกรุก ผู้ฉ้อโกงสามารถขยายเครือข่ายการโจมตี SIM swap โดยส่งมัลแวร์ให้กับเพื่อน/ครอบครัวของคุณ และพวกเขาอาจกลายเป็นเหยื่อรายต่อไปของการโจมตี SIM swap เมื่อพวกเขาเปิดลิงก์/ข้อความจากผู้หลอกลวง ที่คุณส่งบางอย่างมาให้พวกเขา

- การฉ้อโกงธุรกรรม : ผู้โจมตีอาจใช้ e-wallet นั้นเพื่อทำการซื้อประเภทต่างๆ เช่น บัตรของขวัญ ของขวัญ เป็นต้น หากหมายเลขบัตรเครดิตของคุณเชื่อมโยงกับบัญชีที่ถูกบุกรุก นั่นอาจเป็นแจ็คพอตสำหรับผู้โจมตีที่อาจใช้ เพื่อดำเนินการต่างๆ เช่น การช็อปปิ้ง หากธนาคารหรือสถาบันการเงินของคุณส่งข้อความยืนยันหรือเรียกร้องให้มีการตรวจสอบ ผู้โจมตีจะแอบอ้างเป็นคุณจะตรวจสอบธุรกรรม และคุณจะประสบความสูญเสียทางการเงิน

- ซีอีโอฉ้อโกง : ผู้ฉ้อโกงชอบแอบอ้างเป็นผู้จัดการหรือผู้บริหารของบริษัทที่มีชื่อเสียงเพื่อหลอกล่อพนักงานระดับล่างให้เข้าสู่การฉ้อโกง และหากพวกเขาสามารถจับหมายเลขโทรศัพท์ของบุคคลดังกล่าวได้ ก็สามารถใช้หมายเลขนั้นเพื่อปลอมแปลงเป็น CEO ของบริษัทได้อย่างง่ายดายและอาจจะ ทำการฉ้อโกงกับพนักงานคนอื่น ๆ ของบริษัทนั้น

- แบล็กเมล์ : ไม่มีบุคคลใดในโลกนี้ที่สมบูรณ์แบบและอาจมีบางสิ่ง/เหตุการณ์ที่บุคคลอาจต้องการซ่อนจากครอบครัว/เพื่อนฝูง เพื่อรักษาข้อมูล/ข้อมูลของเหยื่อให้เป็นส่วนตัว ผู้หลอกลวงอาจแบล็กเมล์เหยื่อ นอกจากนี้ นักต้มตุ๋นบางคนอาจติดต่อคุณเพื่อคืนข้อมูลของคุณเพื่อแลกกับเงินหรือผลประโยชน์อื่นๆ

ความรุนแรงของการโจมตี

หากต้องการทราบความรุนแรงของการโจมตี ให้เราอ้างอิง an ประสบการณ์ที่เหยื่อแบ่งปัน :

“ทั้งหมดของฉัน ชีวิตดิจิตอล เคยเป็น ถูกทำลาย ใน หนึ่งชั่วโมง หลังจากการโจมตีสลับซิม ประการแรก scammer เข้าครอบงำ my บัญชี Google แล้วก็ลบทิ้ง จากนั้นพวกเขาก็เข้าสู่ระบบ my บัญชีทวิตเตอร์ และเริ่มเผยแพร่เนื้อหาเกี่ยวกับการแบ่งแยกเชื้อชาติ/ปรักปรำ

ที่เลวร้ายที่สุดคือพวกเขาบุกเข้าไปในของฉัน บัญชี Apple ID, และพวกสแกมเมอร์ก็ลบข้อมูลของ .จากระยะไกล MacBook ของฉัน , iPhone , และ iPad . ฉันไม่มีข้อมูลสำรอง ดังนั้นฉันจึงสูญเสียรูปภาพ/วิดีโอตลอดอายุขัยของลูกสาวของฉัน และเอกสาร/อีเมลที่สำคัญก็สูญหายไปด้วย”

สัญญาณเตือนว่าคุณอยู่ภายใต้การโจมตี SIM Swap

อย่างที่คุณอาจเข้าใจแล้วว่าการโจมตี SIM swap ร้ายแรงเพียงใด ต่อไปนี้คือสัญญาณเตือนที่คุณอาจสังเกตเห็นเมื่อถูกโจมตี:

- ไม่มีบริการเครือข่ายบนโทรศัพท์ของเหยื่อ : หากโทรศัพท์ของคุณหยุดรับสัญญาณจากผู้ให้บริการมือถือ นั่นอาจเป็นสัญญาณแรกของการโจมตี SIM swap เนื่องจากไม่มีสัญญาณขัดข้องสำหรับผู้อื่นในบริเวณใกล้เคียง

- กิจกรรมบัญชีโซเชียลมีเดียที่ไม่คุ้นเคย : หากคุณสังเกตเห็นกิจกรรมที่ผิดปกติในบัญชีโซเชียลมีเดียของคุณ (เช่น การออกจากแอปโซเชียลมีเดียบนสมาร์ทโฟนของคุณ) ซึ่งคุณไม่ได้เป็นผู้ริเริ่ม นั่นอาจเป็นอีกสัญญาณหนึ่งที่แสดงว่าคุณอาจตกเป็นเหยื่อของการโจมตี SIM swap

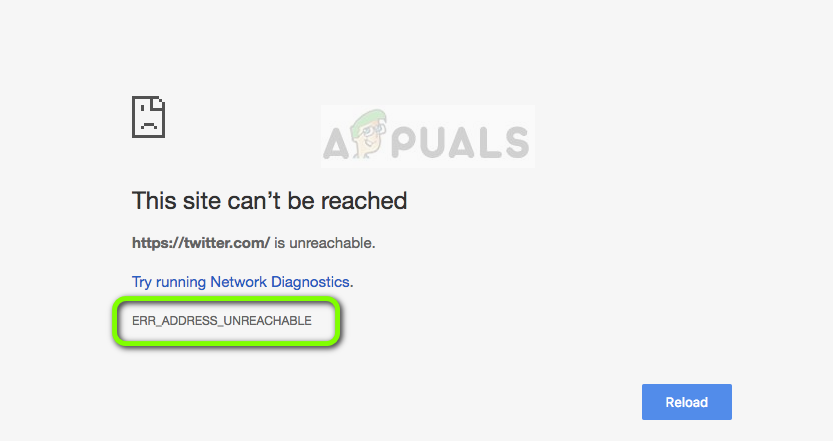

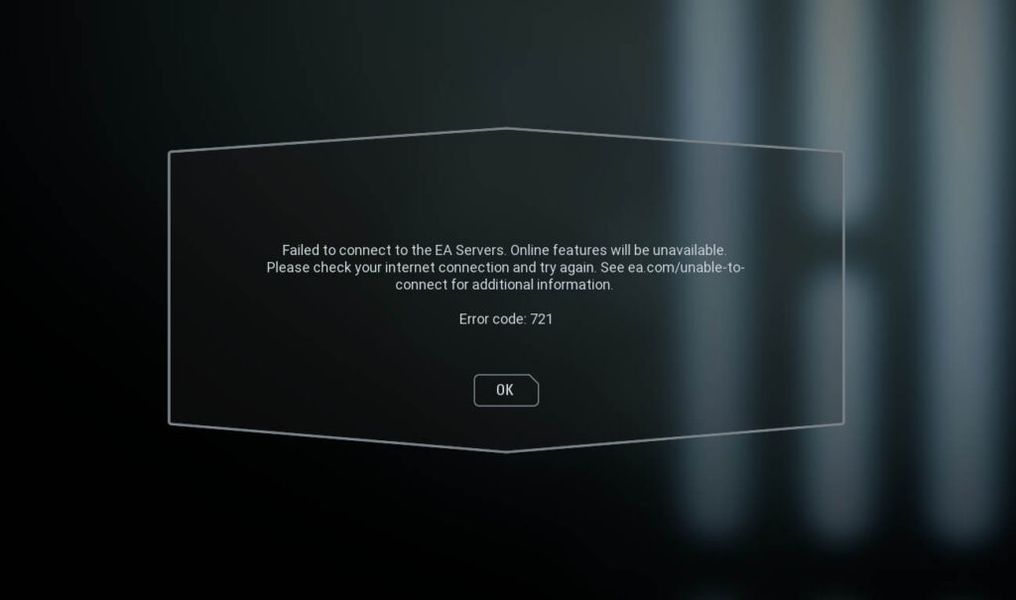

- ไม่มีการเข้าถึงบริการทางการเงินหรือธนาคาร : สัญญาณของการหลอกลวงการแลกเปลี่ยน SIM อีกประการหนึ่งคือ คุณอาจไม่สามารถเข้าถึงบริการทางการเงินของคุณ (เช่น บัตรเครดิต) หรือบริการธนาคาร หาก SIM ของคุณเชื่อมโยงกับบริการเหล่านี้ถูกเปลี่ยนโดยผู้หลอกลวง

- การแจ้งเตือน : คุณอาจเริ่มเห็นการแจ้งเตือนในแอปต่างๆ ที่คุณไม่ได้เป็นผู้ริเริ่ม เช่น การแจ้งเตือนธุรกรรมในแอป Cash ที่ไม่ได้รับอนุญาตจากคุณ

- ดำเนินการ Intimation : หากคุณมีแอปของผู้ให้บริการติดตั้งอยู่ในสมาร์ทโฟนเครื่องใด ๆ ของคุณและแอปนั้นแจ้งให้คุณทราบ (หรือข้อความอีเมลจากผู้ให้บริการแจ้งให้คุณทราบ) ว่ามีการออกซิมใหม่สำหรับหมายเลขโทรศัพท์ของคุณ (ที่คุณไม่ได้เป็นผู้ริเริ่ม) นั่นคือ สัญญาณที่ชัดเจนว่าคุณอยู่ภายใต้การโจมตี SIM swap

ขั้นตอนหากคุณถูกโจมตี

หากคุณเป็นหนึ่งในผู้โชคร้ายที่กำลังทุกข์ทรมานจากการโจมตี SIM swap คุณต้องดำเนินการตามรายการด้านล่างเนื่องจากเวลาเป็นกุญแจสำคัญที่นี่:

- ประการแรก ติดต่อผู้ให้บริการของคุณ และรับซิมใหม่ของหมายเลขโทรศัพท์ของคุณหรือเปิดใช้งานหมายเลขโทรศัพท์ของคุณในซิมปัจจุบันของคุณเพื่อปิดใช้งานหมายเลขโทรศัพท์ของคุณในซิมที่แฮ็กเกอร์ครอบครอง

- ติดต่อสถาบันการเงิน (ธนาคาร ผู้ออกบัตรเครดิต ฯลฯ) และบล็อกหรือยกเลิกธุรกรรมใดๆ สถาบันการเงินหลายแห่งเพิ่มการหน่วงเวลาสำหรับธุรกรรมที่ผิดปกติหรือน่าสงสัย และหากคุณติดต่อสถาบันทันเวลา คุณอาจได้รับธุรกรรมที่กลับรายการโดยผู้ฉ้อโกง หากมีธุรกรรมใดที่คุณไม่ได้เป็นผู้ริเริ่ม ให้นำรายการเหล่านั้นไปแจ้งสถาบันการเงินของคุณ โปรดทราบว่าโอกาสในการกู้คืนความสูญเสียทางการเงินนั้นน้อยที่สุด เนื่องจากนักต้มตุ๋นโอนเงินไปยังบัญชีในประเทศอื่น

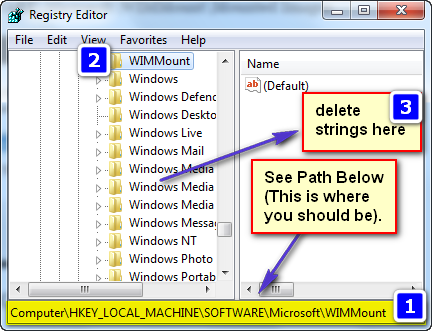

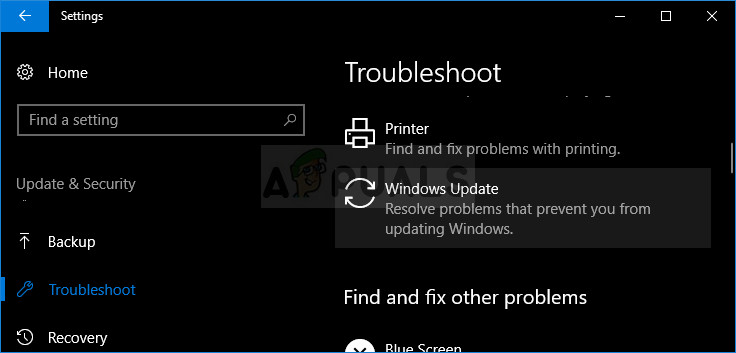

- รีเซ็ตรหัสผ่าน/PINS สำหรับบัญชีและบริการออนไลน์ใดๆ หากเป็นไปได้ ให้เปลี่ยนหมายเลขโทรศัพท์ที่ต้องการของบัญชีหรือบริการเป็นหมายเลขโทรศัพท์อื่น นอกจากนี้ หากเป็นไปได้ ให้เปลี่ยนอีเมลหลักของบัญชีโซเชียลมีเดียของคุณเป็นที่อยู่อีเมลอื่น

- ถ้าคุณ SSN (หรือบัตรประจำตัวที่ทางราชการออกให้) ก็เช่นกัน ถูกขโมย และใช้โดยมิจฉาชีพทันที ติดต่อ ที่ สำนักงานประกันสังคม (หรือหน่วยงานที่ออกบัตรประจำตัว)

- แฮกเกอร์บางคนอาจพยายามติดต่อคุณ และผู้ติดต่อนั้นค่อนข้างจะเย้ายวนเนื่องจากมีข้อมูลที่ละเอียดอ่อนของคุณ แต่อย่าหลงเชื่อเพราะคุณจะถูกกรรโชกหรือกลายเป็นส่วนหนึ่งของกิจกรรมการแฮ็กที่ใหญ่กว่าโดยไม่รู้ตัว อย่ายุ่งกับแฮกเกอร์ แต่ให้แจ้งหน่วยงานบังคับใช้กฎหมาย

- รายงาน การโจมตีและการสูญเสีย SIM swap เกิดขึ้นจากหน่วยงานบังคับใช้กฎหมายในประเทศของคุณ

ขั้นตอนในการป้องกันการโจมตี SIM Swap

มีคำกล่าวที่ว่าการป้องกันดีกว่าการรักษา และมีบางขั้นตอนที่คุณอาจดำเนินการเพื่อลดโอกาสของการโจมตี SIM swap แต่การป้องกันไม่ใช่ความรับผิดชอบของหน่วยงานเดียว กล่าวคือ รัฐบาล , ผู้ประกอบการโทรคมนาคม , สถาบันการเงิน , และ สมาชิกโทรศัพท์มือถือ .

ทุกคนต้องดำเนินการในโดเมนของตนเพื่อควบคุมเทคนิคการหลอกลวงนี้ เนื่องจากความเพิกเฉยต่อสิ่งเหล่านี้อาจนำไปสู่การโจมตีที่เปลี่ยนซิมได้สำเร็จ ประเด็นที่ต้องจำคือถ้าบุคคลถูกโจมตีครั้งเดียว ก็มีโอกาสที่การโจมตีที่ตามมา (อาจเป็นแบบอัตโนมัติ) มากขึ้นหากเขาไม่ดำเนินการใดๆ เพื่อป้องกันการโจมตี

ประเทศ ต้องผูกมัด ผู้ประกอบการโทรคมนาคม ถึง ออกซิมใหม่ด้วยการตรวจสอบที่ถูกต้อง และหากมีการโจมตี SIM swap ของประเทศ ตำรวจ ต้องดำเนินการให้ถึงที่สุดเพื่อ จับคนร้าย ที่เกี่ยวข้อง. มิฉะนั้น a โจมตีสลับซิมสำเร็จ จะเป็น ผู้สนับสนุนคุณธรรมสำหรับอาชญากรอื่น ๆ .

หลายประเทศกำลังออกกฎหมายและการดำเนินการเพื่อตอบโต้เทคนิคการหลอกลวงนี้ (FCC กำลังสร้างกฎเกณฑ์ในเรื่องนี้อยู่แล้ว) ผู้ประกอบการโทรคมนาคม ต้องทำขั้นตอนเพื่อปกป้องลูกค้าจากการโจมตีด้วยการรูดซิม ผู้ประกอบการต้องมั่นใจว่า .ของพวกเขา พนักงานไม่รับสินบน นำเสนอโดยผู้หลอกลวง

ในเรื่องนี้ T-Mobile ได้ทำโปรโตคอลบางอย่างเพื่อให้พนักงานปฏิบัติตามก่อนที่จะสามารถเปลี่ยนซิมได้เช่น ได้รับการอนุมัติจากพนักงาน T-Mobile สองคน ซึ่งก่อนหน้านี้ผูกติดอยู่กับการอนุมัติของผู้จัดการคนหนึ่ง แม้ว่าจะไม่ได้ป้องกันได้ แต่ก็เป็นขั้นตอนในทิศทางที่ถูกต้อง

ธนาคาร อาจใช้ an API โดยหน่วยงานกำกับดูแลของประเทศถึง ตรวจสอบ ถ้ามี การแลกเปลี่ยนซิมล่าสุด และถ้าเป็นเช่นนั้นก็ควร จำกัดการออนไลน์ของลูกค้า การเข้าถึงในช่วงเวลาหนึ่งหรือลูกค้าอนุญาตการแลกเปลี่ยนทางกายภาพ นอกจากนี้ ยังใช้ การตรวจสอบฮาร์ดแวร์ โดยธนาคารควรเป็นสิ่งที่จำเป็นเพื่อหลีกเลี่ยงการแฮ็คบัญชีลูกค้า

ในฐานะที่เป็น ลูกค้า , คุณอาจ ใช้เทคนิคต่อไปนี้ เพื่อป้องกันตัวเองจากการโจมตี SIM swap หรือการโจมตีซ้ำๆ (หากตกเป็นเหยื่ออยู่แล้ว) วัตถุประสงค์พื้นฐานของเทคนิคเหล่านี้คือการทำลายวงจรอุบาทว์ที่เหยื่ออาจเผชิญหากเขาถูกโจมตีโดยใช้วิธีการเปลี่ยนซิม

ตรวจสอบกฎระเบียบของประเทศของคุณ

ขั้นตอนแรกในการตอบโต้การโจมตี SIM swap คือการตรวจสอบกฎระเบียบของประเทศของคุณและดูว่าผู้ให้บริการโทรคมนาคมของคุณปฏิบัติตามกฎระเบียบของประเทศอย่างไร

ตรวจสอบขั้นตอนของผู้ให้บริการในการออกซิม

พยายามทำความเข้าใจขั้นตอนของผู้ให้บริการมือถือในการออกซิมอย่างเหมาะสม และหากมีพอร์ทัลการจัดการบัญชีประเภทใดก็ตามเพื่อจัดการซิมของคุณหรือล็อคหมายเลขโทรศัพท์ของคุณกับซิมใดซิมหนึ่ง หากมี คุณอาจใช้หมายเลขดังกล่าวเพื่อป้องกันตัวเอง

หากผู้ให้บริการของคุณมีหมัดเล็กน้อยในการดำเนินการ คุณอาจได้รับหมายเลขของคุณไปยังผู้ให้บริการที่ปลอดภัยยิ่งขึ้น (ถ้าเป็นไปได้) แม้แต่ผู้ให้บริการบางรายก็ยังให้รหัสพิเศษที่คุณสามารถโทรจากโทรศัพท์ของคุณเพื่อรายงานเหตุการณ์การเปลี่ยนซิมได้

ผู้ให้บริการบางรายอาจอำนวยความสะดวกด้วยคุณสมบัติโทรกลับ ด้วยคุณสมบัติการโทรกลับ เมื่อใดก็ตามที่มีการติดต่อผู้ให้บริการเครือข่ายมือถือเพื่อออกซิมการ์ดใหม่ของผู้ที่อาจตกเป็นเหยื่อ ผู้ให้บริการอาจติดต่อเหยื่อที่น่าจะเป็นตามหมายเลขโทรศัพท์ที่บุคคลให้ไว้เมื่อตั้งค่าคุณสมบัติการโทรกลับและตรวจสอบให้แน่ใจว่า ถ้าเขาร้องขอให้ออกซิมใหม่โดยชอบด้วยกฎหมาย

มิฉะนั้น ผู้ให้บริการจะไม่ออกซิมใหม่และการโจมตีจะล้มเหลว ดังนั้น หากผู้ให้บริการมือถือของคุณมีคุณลักษณะโทรกลับ ให้ใช้เพื่อป้องกันตัวเองจากการโจมตี SIM swap

ผู้ให้บริการบางรายอาจมีความล่าช้า (ประมาณ 72 ชั่วโมง) ก่อนเปลี่ยนซิมของลูกค้า ตรวจสอบว่าผู้ให้บริการของคุณมีสิ่งอำนวยความสะดวกดังกล่าวหรือไม่ หากเป็นเช่นนั้น ให้เปิดใช้งานบนหมายเลขโทรศัพท์ของคุณเพื่อที่คุณจะได้มีเวลาก่อนที่นักต้มตุ๋นจะทำสำเร็จในเจตนาร้ายของเขา

ตรวจสอบขั้นตอนทางการเงินหรือการธนาคารของคุณ

ธนาคารบางแห่ง (หรือสถาบันการเงิน) กำลังใช้เทคนิคในการปกป้องลูกค้าจากการฉ้อโกงทางการเงินโดยใช้การโจมตี SIM swap เทคนิคหนึ่งดังกล่าวคือการใช้ API ควบคุมของประเทศเพื่อตรวจสอบว่าลูกค้าเพิ่งเปลี่ยนซิมก่อนทำธุรกรรมหรือไม่

หากเป็นเช่นนั้น ธนาคารจะจำกัดการทำธุรกรรมของลูกค้าในช่วงเวลาหนึ่งๆ หรือหากลูกค้าตรวจสอบการสลับซิมที่สาขาของธนาคารจริง สหราชอาณาจักร ออสเตรเลีย และประเทศในแอฟริกาหลายแห่ง (เช่น แอฟริกาใต้ เคนยา โมซัมบิก และไนจีเรีย) ได้ใช้เทคนิคดังกล่าว ดังนั้น ให้ตรวจสอบว่าธนาคารของคุณป้องกันการโจมตี SIM swap ได้อย่างไร และปฏิบัติตามหลักเกณฑ์จากธนาคารเพื่อหลีกเลี่ยงการโจมตี SIM swap

ตั้ง PIN หรือรหัสผ่านบนซิมของคุณหรือพอร์ทัลการจัดการบัญชีของผู้ให้บริการ

ตามคำแนะนำของ FTC เป็นการดีกว่าสำหรับสมาชิกเครือข่ายมือถือเพื่อตั้งค่า PIN หรือรหัสผ่านบนซิมของเขา นอกจากนี้ เพื่อป้องกันการเปลี่ยนแปลงหมายเลขโทรศัพท์ของผู้สมัครสมาชิกโดยไม่ได้รับความยินยอมจากสมาชิก สมาชิกต้องล็อคหมายเลขโทรศัพท์ของตนในพอร์ทัลการจัดการของผู้ให้บริการ (ถ้ามี) หากผู้ให้บริการของคุณรองรับสิ่งเหล่านี้ โปรดใช้คุณสมบัตินี้เพื่อหลีกเลี่ยงอุบัติเหตุในอนาคต

หลีกเลี่ยงการแบ่งปันข้อมูลส่วนบุคคล

รากฐานที่สำคัญของการโจมตีด้วยการรูดซิมคือข้อมูลส่วนบุคคลของเหยื่อที่ผู้ให้บริการโทรศัพท์มือถือต้องการสำหรับการออกใหม่หรือย้ายหมายเลขโทรศัพท์ไปยังซิมใหม่ หากผู้โจมตีไม่มีข้อมูลส่วนบุคคลของเหยื่อ โอกาสในการโจมตีโดยใช้วิธีการสลับซิมจะลดลง แต่ผู้โจมตียังสามารถซื้อรายละเอียดของเหยื่อจากตลาดออนไลน์ที่มืดมิดได้ เนื่องจากข้อมูลของเหยื่อเป็นส่วนหนึ่งของข้อมูล การละเมิด

ดังนั้น ในการใช้ประโยชน์ อย่าเปิดเผยข้อมูลส่วนบุคคลของคุณกับผู้คนทางโทรศัพท์หรือทางออนไลน์ (แม้ว่าจะมีคนอ้างว่าจำเป็นก็ตาม) อีกเทคนิคหนึ่งที่ใช้โดยผู้ฉ้อโกงคือการโทรหาเหยื่อจากหมายเลขที่ดูเหมือนหมายเลขสายด่วนของผู้ให้บริการโทรศัพท์เคลื่อนที่ (หรือหน่วยงานของรัฐ เช่น แผนกสาธารณสุข) และพยายามรวบรวมข้อมูลส่วนบุคคลของเหยื่อ

ดังนั้น อย่าเปิดเผยข้อมูลส่วนบุคคลของคุณทางโทรศัพท์ แม้แต่กับบุคคลที่อ้างว่ามาจากสายด่วนของผู้ให้บริการหรือหน่วยงานของรัฐ

หลีกเลี่ยงการใช้หมายเลขโทรศัพท์เดียวกันสำหรับบัญชีที่ละเอียดอ่อน

แนวทางปฏิบัติที่ดีที่สุดที่สามารถใช้ได้คือการใช้หมายเลขโทรศัพท์ที่แตกต่างกันสำหรับบริการต่างๆ (ซึ่งจะเป็นภาระสำหรับบางคน) หรือวิธีอื่นที่คุณสามารถใช้ได้คือการใช้หมายเลขเดียวสำหรับบัญชีโซเชียลมีเดีย และหมายเลขโทรศัพท์อื่นสำหรับบริการอื่นๆ (เช่น อีเมล ธนาคาร ฯลฯ)

อยู่ห่างจากความคิดที่ว่า “ฉันปลอดภัย”

เมื่อพวกฉ้อโกงโจมตีตัวเลขโดยใช้กำลังเดรัจฉาน พวกเขากำลังยิงในป่าโดยไม่รู้ว่าใครคือเป้าหมาย และคิดว่าฉันปลอดภัยเพราะไม่ใช่บุคคลที่มีชื่อเสียงอาจทำให้คุณเสียชีวิตทั้งชีวิตดิจิทัล (คุณอาจ อ่านส่วนความรุนแรงของการโจมตีอีกครั้ง) และอาจทำให้เกิดปัญหาอื่นๆ ได้เช่นกัน

อาจมีบางคนที่คิดว่าเราไม่มีอะไรต้องปิดบัง แต่นั่นเป็นเพียงข้ออ้างที่งี่เง่าเพราะคนเหล่านี้ไม่ลืมปิดประตูบ้านเมื่อออกจากบ้าน

ใช้หมายเลขโทรศัพท์พื้นฐาน eSIM หรือหมายเลขโทรศัพท์เสมือน

เมื่อใดก็ตามที่คุณต้องการใช้หมายเลขโทรศัพท์ ควรใช้หมายเลขโทรศัพท์พื้นฐานเพราะจะช่วยป้องกันคุณจากการโจมตี SIM swap นอกจากนี้ หากคุณจำเป็นต้องแบ่งปันหมายเลขโทรศัพท์ของคุณทางออนไลน์ ให้ไปที่หมายเลขโทรศัพท์พื้นฐาน

นอกจากนี้ ในบางประเทศ eSIM อาจปกป้องคุณจากการโจมตี SIM swap หากออก eSIM หลังจากการตรวจสอบทางกายภาพของลูกค้าในแฟรนไชส์ของบริษัทเท่านั้น หากคุณต้องใช้หมายเลขโทรศัพท์มือถือและแชร์ออนไลน์ ให้ไปที่หมายเลขเสมือน เช่น หมายเลข Google Voice หรือ Google Fi

ใช้วิธีการตรวจสอบประเภทต่างๆ

บริการจำนวนมากเสนอวิธีการยืนยันนอกเหนือจาก SMS เช่น Google เสนอ Google Authenticator เพื่อรับรหัสเมื่อลงชื่อเข้าใช้ Google หรือคีย์ฮาร์ดแวร์ที่ YubiKey เสนอ จะเป็นการดีกว่าถ้าใช้ทางเลือกเหล่านี้เพื่อสร้างรหัสเข้าสู่ระบบ (แทน SMS หรือการอนุญาตตามการโทร) เพื่อที่ว่าหากคุณไม่สามารถเข้าถึงบัญชีของคุณได้ คุณอาจยังสามารถเข้าสู่ระบบโดยใช้แอปตรวจสอบความถูกต้องได้

ใช้ตัวจัดการรหัสผ่าน

การใช้รหัสผ่านทั่วไปหรือรหัสผ่านที่คล้ายคลึงกันในเว็บไซต์ต่างๆ เป็นอันตรายต่อความปลอดภัยอย่างมาก จะดีกว่าถ้าใช้รหัสผ่านที่รัดกุมและไม่ซ้ำใคร หากคุณคุ้นเคยกับการใช้รหัสผ่านทั่วไปหรือรหัสผ่านที่คล้ายกัน คุณอาจเปลี่ยนไปใช้ตัวจัดการรหัสผ่านเพื่อหลีกเลี่ยงภัยพิบัติ

อยู่ห่างจากอีเมลหรือข้อความที่น่าสงสัย

หากคุณได้รับอีเมลหรือข้อความ (แม้กระทั่งจากคนใกล้ชิด) ที่ดูน่าสงสัย คุณต้องไม่เปิดอีเมล/ข้อความเหล่านั้นหรือคลิกลิงก์ใดๆ ในอีเมล/ข้อความใดๆ จนกว่าคุณจะแน่ใจ 100% ว่าลิงก์นั้นปลอดภัยเนื่องจากผู้หลอกลวงใช้ที่น่าสงสัย อีเมลหรือข้อความหรือลิงก์ในนั้นเพื่อรวบรวมข้อมูลเกี่ยวกับเหยื่อที่น่าจะเป็นไปได้แล้วดำเนินการโจมตี SIM swap

และอย่าดาวน์โหลดไฟล์แนบบนระบบ/อุปกรณ์ของคุณจนกว่าคุณจะมั่นใจอย่างเต็มที่ว่าไฟล์แนบนั้นถูกต้องตามกฎหมาย นักต้มตุ๋นมักใช้สิ่งเหล่านี้โดยที่ยังคงรักษาความสนใจของคุณ (จากบัญชีโซเชียลมีเดียของคุณ) ไว้ในมุมมองของพวกเขา ดังนั้นอย่าหลงกล

ใช้บัตรเครดิต/เดบิตแบบใช้ครั้งเดียว

คุณอาจใช้บริการออนไลน์ (เช่น Privacy หรือ Blur) เพื่อรับบัตรเครดิต/เดบิตแบบใช้ครั้งเดียวหรือบัตรเครดิต/เดบิตแบบชาร์จซ้ำได้ เพื่อหลีกเลี่ยงการใช้บัตรเครดิต/เดบิตใบเดิมทางออนไลน์เพื่อหลีกเลี่ยงความเสียหายที่อาจเกิดขึ้นหากบัตรเครดิตเดิมของคุณ ข้อมูลถูกขโมยโดยนักต้มตุ๋นโดยใช้การโจมตีสลับซิม

ใช้ Bio-metric หรือ Hardware Key Authorization

บริการต่างๆ เปลี่ยนไปใช้การอนุญาตไบโอเมตริกมากขึ้นเรื่อยๆ หากบัญชีหรือบริการของคุณรองรับการอนุญาตไบโอเมตริก จะเป็นการดีกว่าที่จะเปลี่ยนไปใช้บริการเหล่านั้นเพื่อหลีกเลี่ยงการเปลี่ยนซิมหรือการพยายามแฮ็ค หากคุณไม่สะดวกที่จะใช้ไบโอเมตริกซ์ คุณอาจนำการอนุญาตคีย์ฮาร์ดแวร์มาใช้ (เช่น YubiKey)

ใช้การอนุญาตไบโอเมตริกซ์

ใช้เครื่องมือรักษาความปลอดภัยที่ทันสมัยบนอุปกรณ์ของคุณ

เว็บไม่ปลอดภัยและบุคคลต้องใช้เครื่องมือรักษาความปลอดภัย (เช่น โปรแกรมป้องกันไวรัส ไฟร์วอลล์ ตัวบล็อกโฆษณาหรือป๊อปอัป ฯลฯ) เพื่อรักษาความปลอดภัยข้อมูลและข้อมูลของตนโดยเฉพาะจากการโจมตีแบบฟิชชิ่งเพื่อรวบรวมข้อมูลที่จำเป็นเพื่อดำเนินการต่อ การโจมตีสลับซิม ระวังป๊อปอัปของเบราว์เซอร์เหล่านั้น หรือใช้ตัวบล็อกโฆษณา/ป๊อปอัป

อย่าเปิดเผย OTP, รหัส 2FA หรือดำเนินการที่คุณไม่เข้าใจ

นักต้มตุ๋นจะพยายามใช้เทคนิคต่างๆ เพื่อล่อเหยื่อที่น่าจะเป็น พวกเขาพยายามรับรหัส OTP และ 2FA จากคุณเพื่อรับข้อมูลส่วนบุคคลของคุณ นอกจากนี้ หากมีคนขอให้คุณกดปุ่มหมายเลขเฉพาะหรือดำเนินการใดๆ บนโทรศัพท์ของคุณ อย่าทำเช่นนั้น เนื่องจากคุณอาจให้สิทธิ์คำขอเปลี่ยนซิม เนื่องจากผู้ให้บริการหลายรายต้องการให้คุณกดแป้นเฉพาะ (เช่น 1 ในอินเดีย) เพื่ออนุญาตการดำเนินการสลับซิม

แค่นั้นแหละผู้อ่านที่รัก เราได้พยายามอย่างดีที่สุดเพื่อดำเนินการตามหัวข้อนี้ และหวังว่าทุกท่านจะปลอดภัยจากการโจมตี SIM swap