ปานกลาง

นักวิจัยจาก Ruhr-Universitat Bochum: Dennis Felsch, Martin Grothe และ Jorg Schwenk และนักวิจัยจาก University of Opole: Adam Czubak และ Marcin Szymanek ค้นพบการโจมตีด้วยการเข้ารหัสที่เป็นไปได้ในการใช้งาน IPSec IKE ที่มีช่องโหว่ซึ่งใช้โดย บริษัท เครือข่ายหลายแห่งเช่น Cisco Huawei, ZyXel และ Clavister นักวิจัยได้ตีพิมพ์บทความเกี่ยวกับการวิจัยของพวกเขาและมีกำหนดจะนำเสนอข้อพิสูจน์แนวคิดของการโจมตีในสัปดาห์นี้ที่ USENIX Security Symposium ในบัลติมอร์

จากผลการวิจัย เผยแพร่แล้ว โดยใช้คู่คีย์เดียวกันในเวอร์ชันและโหมดต่างๆของการใช้งาน IKE “ อาจนำไปสู่การข้ามการตรวจสอบสิทธิ์ข้ามโปรโตคอลทำให้ผู้โจมตีสามารถเลียนแบบโฮสต์หรือเครือข่ายของเหยื่อได้” นักวิจัยอธิบายว่าวิธีนี้ได้ผลเช่นนั้น “ เราใช้ประโยชน์จาก Bleichenbacher oracle ในโหมด IKEv1 ที่ซึ่งไม่มีการเข้ารหัส RSA สำหรับการพิสูจน์ตัวตน การใช้ประโยชน์นี้ทำให้เราทำลายโหมดที่ใช้การเข้ารหัส RSA เหล่านี้และนอกจากนี้ยังทำลายการพิสูจน์ตัวตนตามลายเซ็น RSA ทั้งใน IKEv1 และ IKEv2 นอกจากนี้เรายังอธิบายถึงการโจมตีพจนานุกรมออฟไลน์กับโหมด IKE ที่ใช้ PSK (Pre-Shared Key) ซึ่งครอบคลุมกลไกการตรวจสอบสิทธิ์ทั้งหมดที่มีอยู่ของ IKE”

ดูเหมือนว่าช่องโหว่ดังกล่าวมาจากความล้มเหลวในการถอดรหัสในอุปกรณ์ของผู้ขาย ความล้มเหลวเหล่านี้อาจถูกนำไปใช้เพื่อถ่ายทอดการเข้ารหัสโดยเจตนาไปยังอุปกรณ์ IKEv1 ด้วยการไม่เข้ารหัส RSA หากผู้โจมตีประสบความสำเร็จในการโจมตีครั้งนี้เขาหรือเธอสามารถเข้าถึงสิ่งที่ไม่ได้เข้ารหัสที่ดึงมาได้

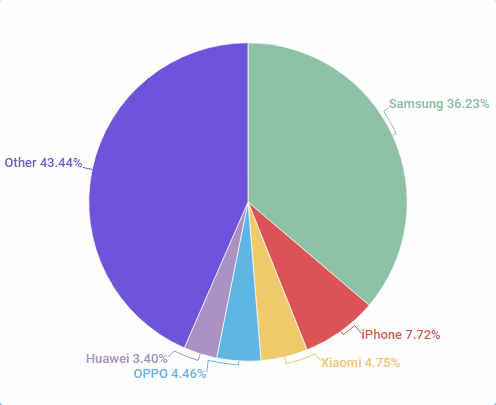

เมื่อพิจารณาถึงความอ่อนไหวของช่องโหว่นี้และ บริษัท เครือข่ายที่มีความเสี่ยง บริษัท เครือข่ายหลายแห่งจึงออกแพตช์เพื่อแก้ไขปัญหานี้หรือลบกระบวนการตรวจสอบสิทธิ์ที่มีความเสี่ยงออกจากผลิตภัณฑ์ของตนทั้งหมด ผลิตภัณฑ์ที่ได้รับผลกระทบ ได้แก่ ซอฟต์แวร์ IOS และ IOS XE ของ Cisco ผลิตภัณฑ์ ZyWALL / USG ของ ZyXel และไฟร์วอลล์ของ Clavister และ Huawei บริษัท เทคโนโลยีเหล่านี้ทั้งหมดได้เปิดตัวการอัปเดตเฟิร์มแวร์ตามลำดับเพื่อดาวน์โหลดและติดตั้งโดยตรงบนผลิตภัณฑ์ของตน