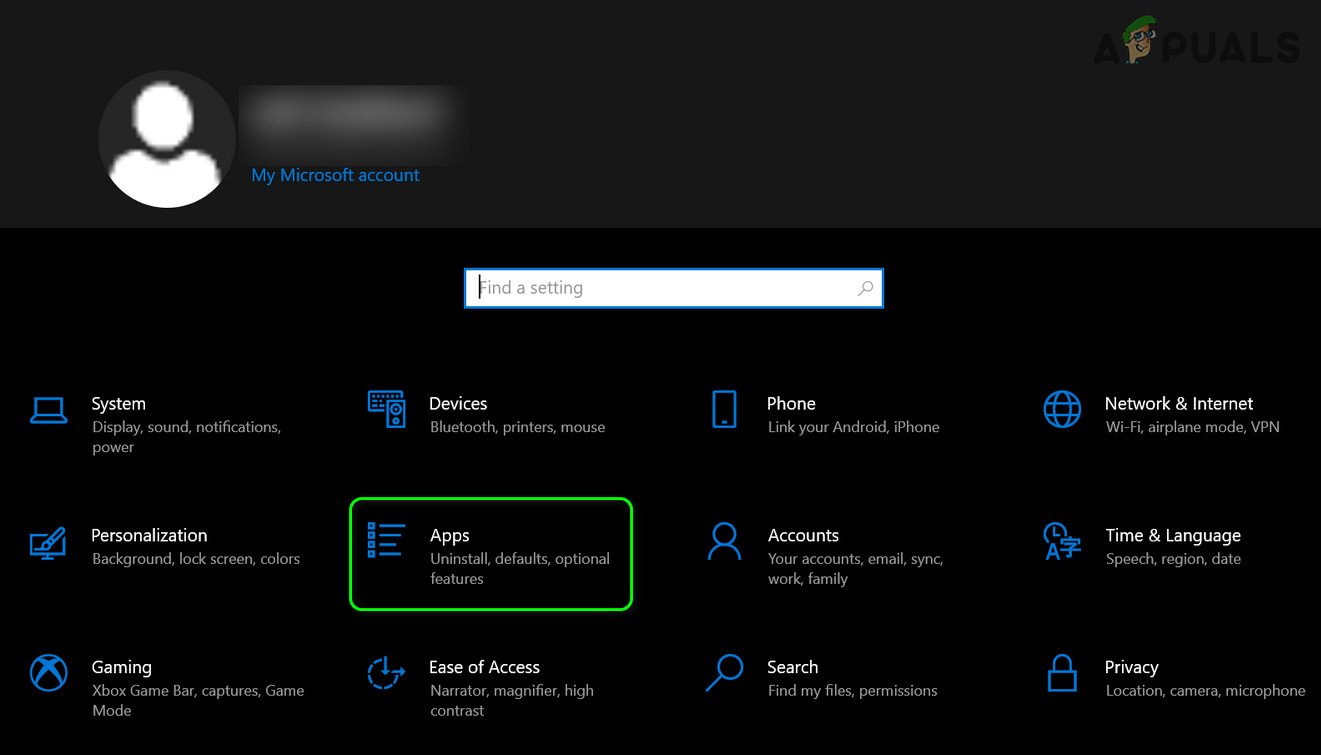

ภาพที่ถ่ายจาก Bleeping Computer

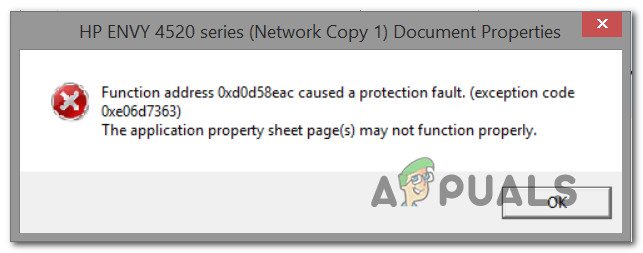

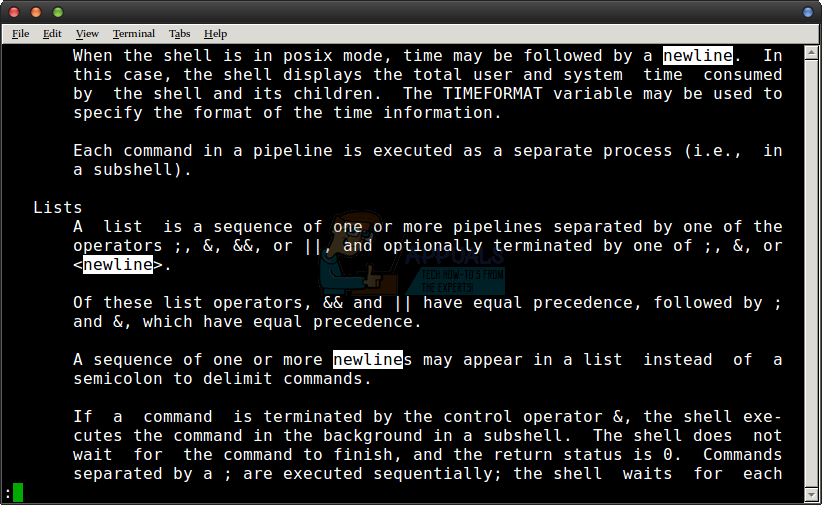

ไฟล์ Windows ประเภท “.SettingContent-ms” ซึ่งเปิดตัวครั้งแรกใน Windows 10 ในปี 2015 มีความเสี่ยงต่อการเรียกใช้คำสั่งโดยใช้แอตทริบิวต์ DeepLink ในสคีมาซึ่งเป็นเอกสาร XML แบบง่าย

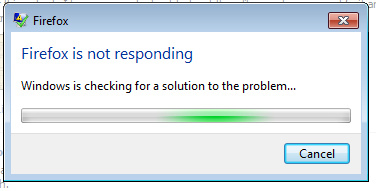

Matt Nelson จาก SpectreOps ค้นพบและรายงานช่องโหว่ที่ผู้โจมตีสามารถใช้เพื่อให้ง่ายต่อการเข้าถึงที่จำลองไว้ในวิดีโอนี้

ผู้โจมตีสามารถใช้ไฟล์ SettingContent-ms เพื่อดึงการดาวน์โหลดจากอินเทอร์เน็ตซึ่งทำให้เกิดความเสียหายร้ายแรงได้หลายประการเนื่องจากสามารถใช้เพื่อดาวน์โหลดไฟล์ที่อาจอนุญาตให้มีการเรียกใช้โค้ดจากระยะไกลได้

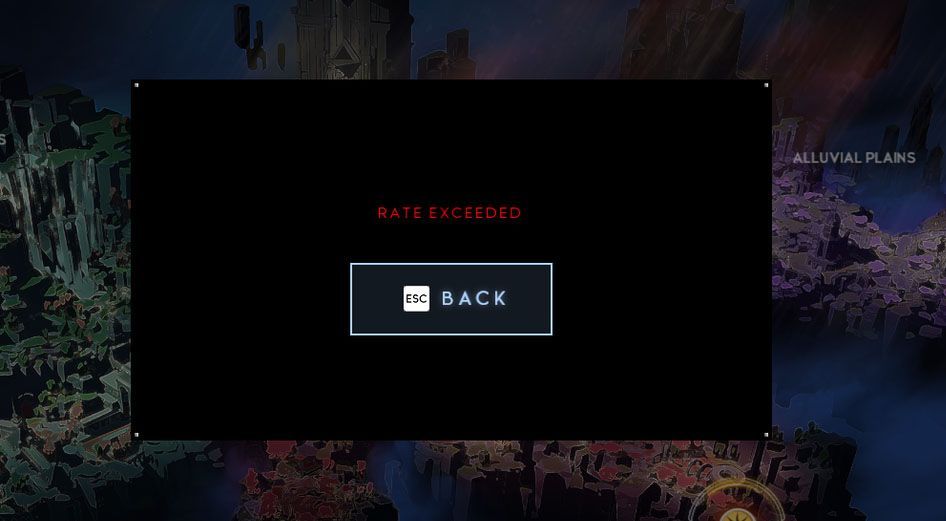

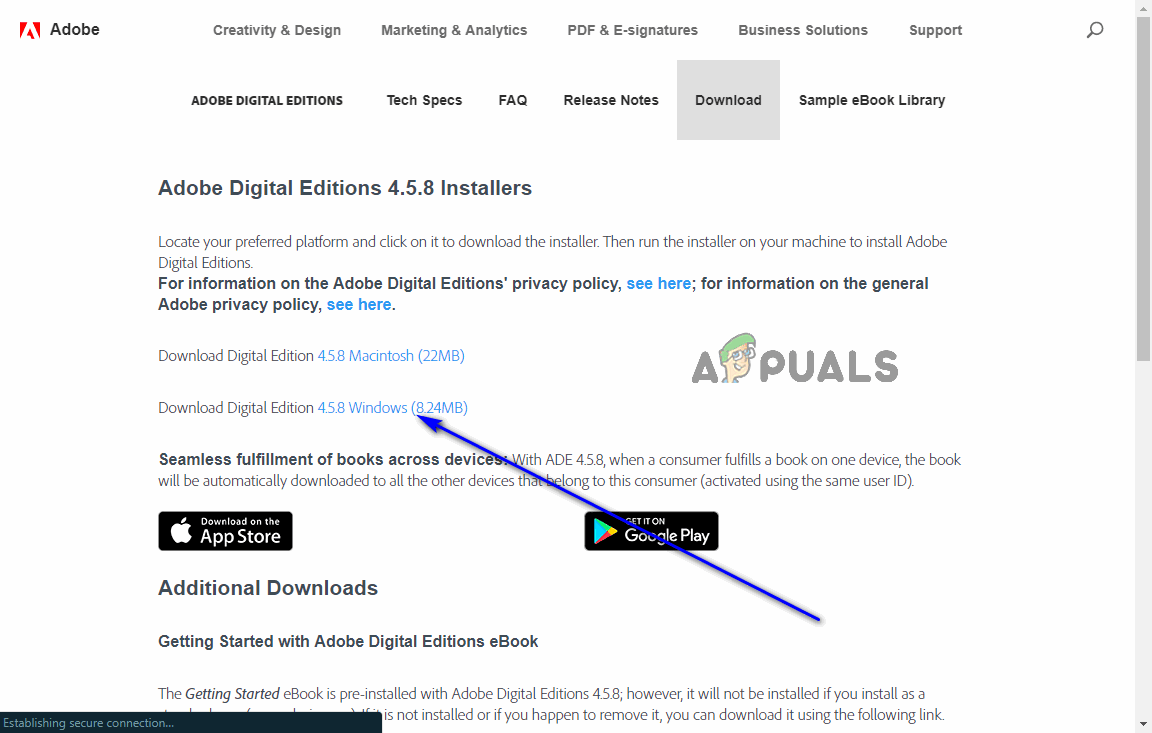

แม้จะมีกฎการบล็อก OLE ของ Office 2016 และกฎการสร้างกระบวนการย่อยของ ASR ทำให้ผู้โจมตีสามารถหลบเลี่ยงการบล็อก OLE ผ่านไฟล์ไฟล์. SettingsContent-ms รวมกับพา ธ ที่อนุญาตพิเศษในโฟลเดอร์ Office สามารถทำให้ผู้โจมตีสามารถหลีกเลี่ยงการควบคุมเหล่านี้และดำเนินการตามอำเภอใจ คำสั่งดังที่ Matt แสดงบนบล็อก SpectreOps โดยใช้ไฟล์ AppVLP

เพย์โหลดการหลีกเลี่ยง OLE / ASR - SpectreOps

โดยค่าเริ่มต้นเอกสาร Office จะถูกตั้งค่าสถานะเป็น MOTW และเปิดขึ้นในมุมมองที่ได้รับการป้องกันมีไฟล์บางไฟล์ที่ยังอนุญาต OLE และไม่ได้ถูกเรียกใช้โดยมุมมองที่ได้รับการป้องกัน ตามหลักการแล้วไฟล์ SettingContent-ms ไม่ควรเรียกใช้ไฟล์ใด ๆ นอก C: Windows ImmersiveControlPanel

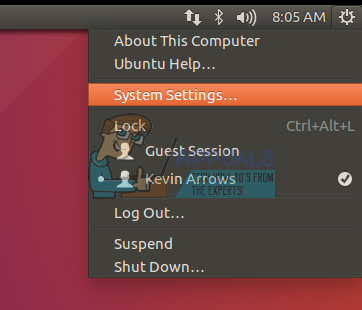

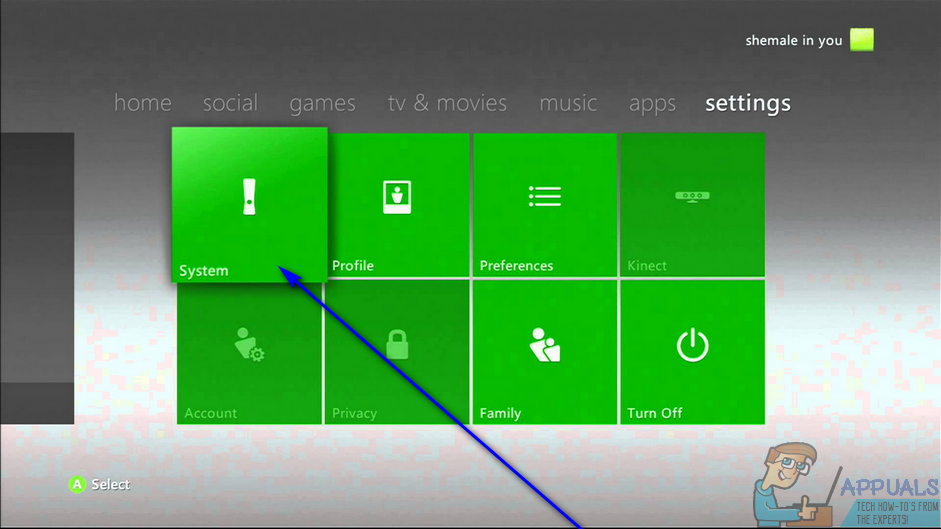

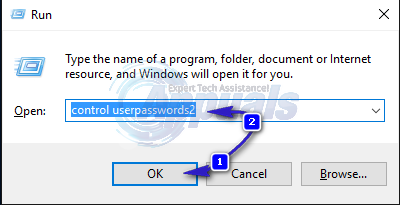

Matt ยังแนะนำให้ทำหมันรูปแบบไฟล์โดยการฆ่าตัวจัดการโดยตั้งค่า“ DelegateExecute” ผ่านตัวแก้ไขรีจิสทรีใน HKCR: SettingContent Shell Open Command ให้ว่างเปล่าอีกครั้งอย่างไรก็ตามไม่มีการรับประกันว่าการทำเช่นนี้จะไม่ทำให้ Windows เสียหาย ควรสร้างจุดคืนค่าก่อนที่คุณจะพยายามดำเนินการนี้