ช่องโหว่ของ Cisco CVE-2018-0375 พันธมิตร ZLAN

ผู้ผลิตฮาร์ดแวร์ระบบเครือข่ายและความปลอดภัย Cisco ได้รับผลกระทบจากช่องโหว่ลับๆที่สำคัญอันดับห้าสำหรับ Cisco Policy Suite ในช่วงห้าเดือนที่ผ่านมา Cisco เป็น บริษัท ที่เชี่ยวชาญในการสร้างโซลูชันระบบเครือข่ายสำหรับผู้ให้บริการและองค์กรต่างๆ วิธีนี้ช่วยให้ บริษัท ต่างๆสามารถจัดการ จำกัด และตรวจสอบวิธีที่ลูกค้าและพนักงานใช้บริการเครือข่ายของ บริษัท ผ่านคำสั่งที่ล่วงล้ำเครือข่ายซึ่งเข้าถึงสังเกตและรวบรวมข้อมูลกิจกรรมออนไลน์ของผู้ใช้ ข้อมูลนี้สามารถเข้าถึงได้ผ่านผู้ดูแลระบบส่วนกลางคนหนึ่งที่ควบคุมโดย บริษัท ที่ให้บริการและนโยบายของ บริษัท ที่เกี่ยวข้องกับการใช้อินเทอร์เน็ตเช่นการบล็อกเว็บไซต์บางแห่งจะถูกบังคับใช้ผ่านระบบนี้ ซอฟต์แวร์ที่ Cisco นำเสนอโดยเจตนารวมถึงคุณสมบัติที่ล่วงล้ำเครือข่ายดังกล่าวเพื่อให้องค์กรตรวจสอบระบบได้อย่างสมบูรณ์และมีประสิทธิภาพ อย่างไรก็ตามหากข้อมูลประจำตัวของผู้ดูแลระบบถูกบุกรุกหรือบุคคลภายนอกที่ประสงค์ร้ายสามารถเข้าถึงศูนย์สั่งการได้เขา / อาจสร้างความหายนะข้ามเครือข่ายได้โดยสามารถเข้าถึงกิจกรรมของผู้ใช้ได้อย่างสมบูรณ์และสามารถควบคุมโดเมนของตนได้อย่างไรก็ตาม เขาเลือก. นี่คือสิ่งที่ซิสโก้ตกอยู่ในความเสี่ยง CVE-2018-0375 (รหัสข้อผิดพลาด: CSCvh02680 ) ซึ่งได้รับเป็นประวัติการณ์ CVSS ความรุนแรงอยู่ที่ 9.8 จาก 10 ที่เป็นไปได้ช่องโหว่นี้ถูกค้นพบผ่านการทดสอบความปลอดภัยภายในที่ดำเนินการโดย Cisco

รายงานของ Cisco เกี่ยวกับเรื่องนี้เผยแพร่เมื่อวันที่ 18 กรกฎาคม 2018 เวลา 1600 น. GMT และคำแนะนำดังกล่าวอยู่ภายใต้ป้ายระบุตัวตน“ cisco-sa-20180718-policy-cm-default-psswrd” บทสรุปของรายงานอธิบายว่ามีช่องโหว่อยู่ใน Cluster Manager ของ Cisco Policy Suite (ก่อนเปิดตัว 18.2.0) และมีความเป็นไปได้ที่จะอนุญาตให้แฮ็กเกอร์ระยะไกลที่ไม่ได้รับอนุญาตเข้าถึงบัญชีรูทที่ฝังอยู่ในซอฟต์แวร์ บัญชีรูทมีข้อมูลประจำตัวเริ่มต้นทำให้เสี่ยงต่อการถูกหลอกลวงซึ่งแฮ็กเกอร์สามารถใช้เพื่อเข้าถึงเครือข่ายและควบคุมด้วยสิทธิ์ของผู้ดูแลระบบแบบเต็ม

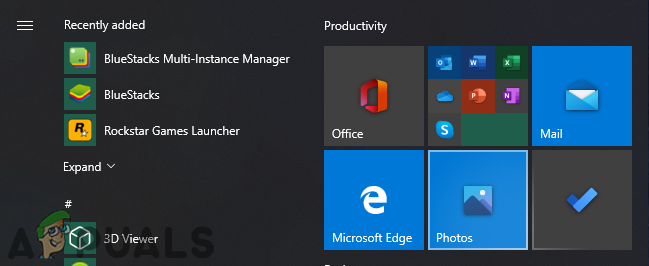

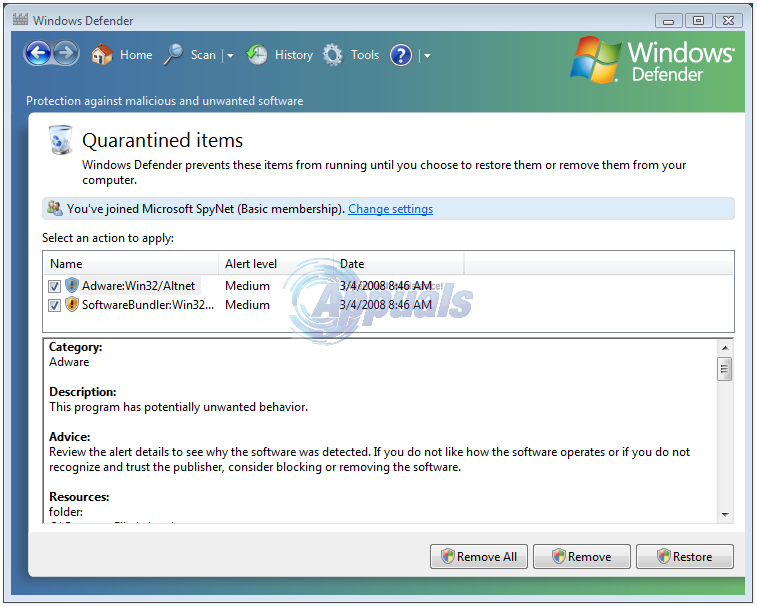

Cisco ระบุว่านี่เป็นช่องโหว่พื้นฐานและไม่มีวิธีแก้ปัญหาสำหรับปัญหานี้ ดังนั้น บริษัท จึงเปิดตัวแพตช์ฟรีในเวอร์ชัน 18.2.0 และขอแนะนำให้ผู้ใช้ผลิตภัณฑ์ทั้งหมดตรวจสอบให้แน่ใจว่าระบบเครือข่ายของพวกเขาได้รับการอัปเดตเป็นเวอร์ชันที่ได้รับการแก้ไขแล้ว นอกเหนือจากช่องโหว่พื้นฐานนี้แล้ว ช่องโหว่และจุดบกพร่องอื่น ๆ อีก 24 รายการ นอกจากนี้ยังได้รับการแก้ไขในการอัปเดตใหม่ซึ่งรวมถึงช่องโหว่การประมวลผลรหัสระยะไกลของ Cisco Webex Network Recording Players และช่องโหว่การเขียนทับไฟล์โดยพลการของโซลูชัน Cisco SD-WAN

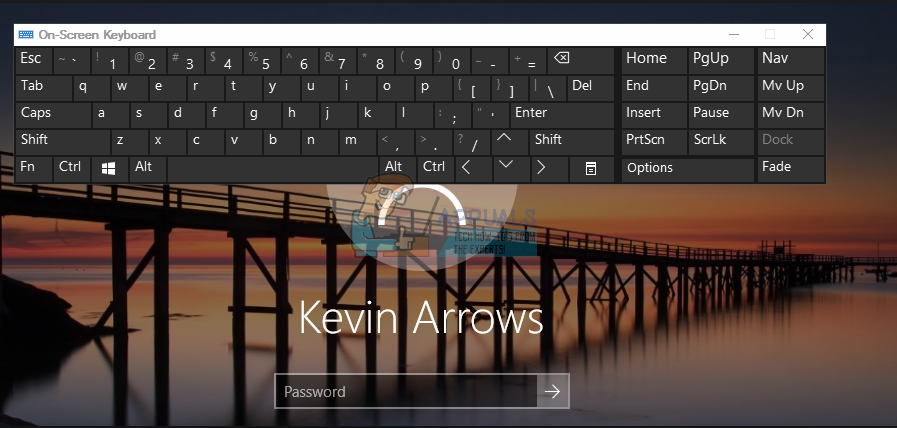

เพื่อให้แน่ใจว่าระบบทันสมัยขอให้ผู้ดูแลระบบตรวจสอบอุปกรณ์ของตนใน CLI ของอุปกรณ์โดยป้อนคำสั่ง about.sh สิ่งนี้จะส่งผลลัพธ์ไปยังผู้ดูแลระบบเกี่ยวกับเวอร์ชันที่ใช้งานอยู่และมีการใช้แพตช์ใด ๆ กับเวอร์ชันนั้นหรือไม่ อุปกรณ์ใด ๆ ที่ใช้เวอร์ชันต่ำกว่า 18.2.0 จะมีความเสี่ยง ซึ่งรวมถึงโทรศัพท์มือถือแท็บเล็ตแล็ปท็อปและอุปกรณ์อื่น ๆ ที่องค์กรกำลังตรวจสอบโดยใช้ Cisco

24 ช่องโหว่และข้อบกพร่องรวมอยู่ในการอัปเดตเวอร์ชัน 18.2.0 Cisco / Appuals

![[แก้ไข] ข้อผิดพลาดของหน่วยความจำอ้างอิง Arma 3 ใน Windows](https://jf-balio.pt/img/how-tos/81/arma-3-referenced-memory-error-windows.jpg)