MikroTik.

สิ่งที่อาจเป็นเพียงการประนีประนอมเว็บไซต์ระดับต่ำพบว่าเป็นการโจมตีด้วย cryptojack ขนาดใหญ่ Simon Kenin นักวิจัยด้านความปลอดภัยของ Trustwave เพิ่งกลับมาจากการนำเสนอการพูดคุยที่ RSA Asia 2018 เกี่ยวกับอาชญากรไซเบอร์และการใช้ cryptocurrencies สำหรับกิจกรรมที่เป็นอันตราย เรียกได้ว่าเป็นเรื่องบังเอิญ แต่ทันทีที่กลับไปที่สำนักงานของเขาเขาสังเกตเห็นการเพิ่มขึ้นอย่างมากของ CoinHive และเมื่อตรวจสอบเพิ่มเติมเขาพบว่ามันเกี่ยวข้องกับอุปกรณ์เครือข่าย MikroTik โดยเฉพาะและกำหนดเป้าหมายไปที่บราซิลอย่างมาก เมื่อ Kenin เจาะลึกลงไปในการวิจัยเกี่ยวกับเหตุการณ์นี้เขาพบว่ามีอุปกรณ์ MikroTik กว่า 70,000 เครื่องถูกใช้ประโยชน์จากการโจมตีครั้งนี้ซึ่งเป็นจำนวนที่เพิ่มขึ้นเป็น 200,000 ชิ้น

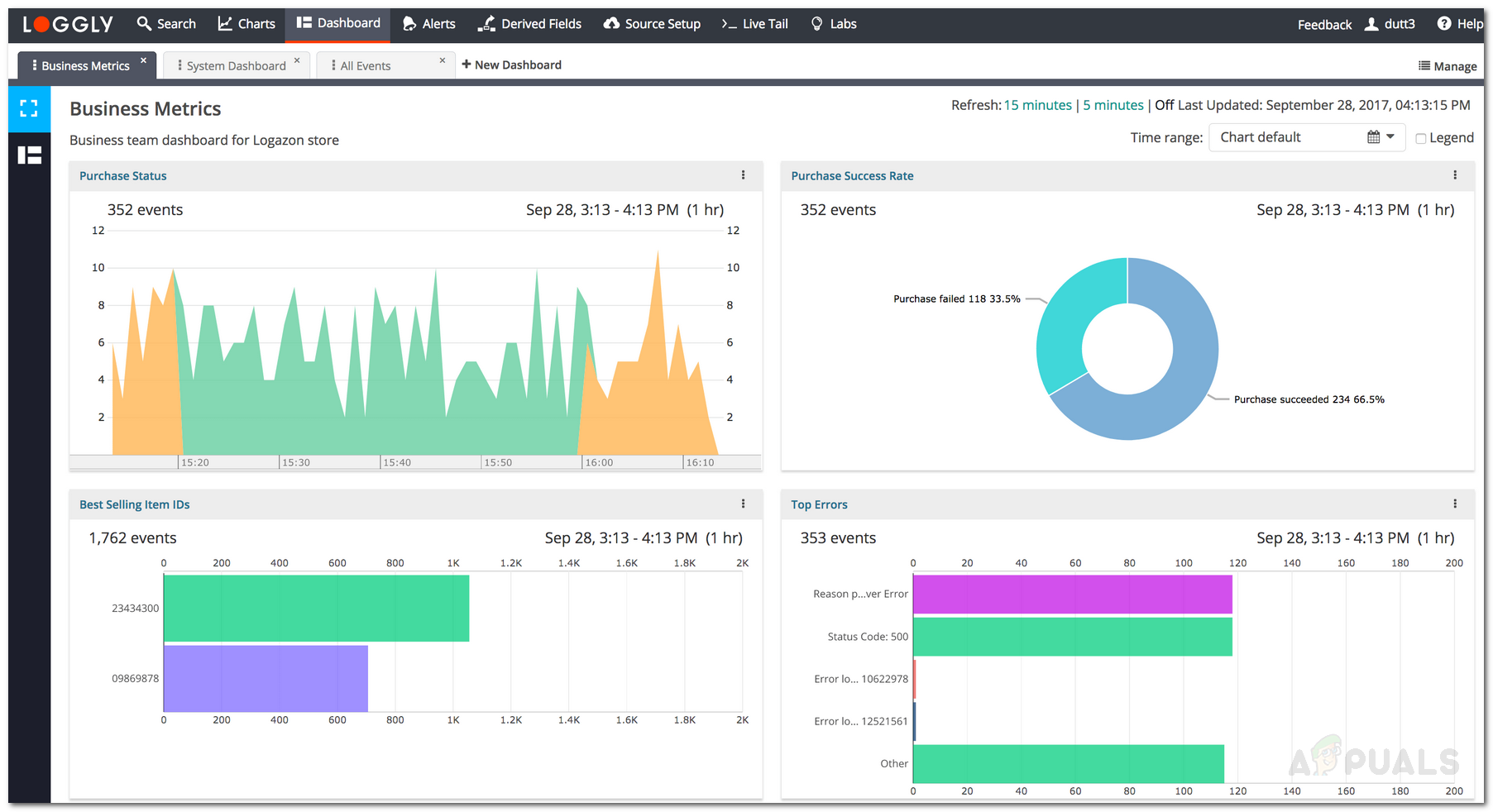

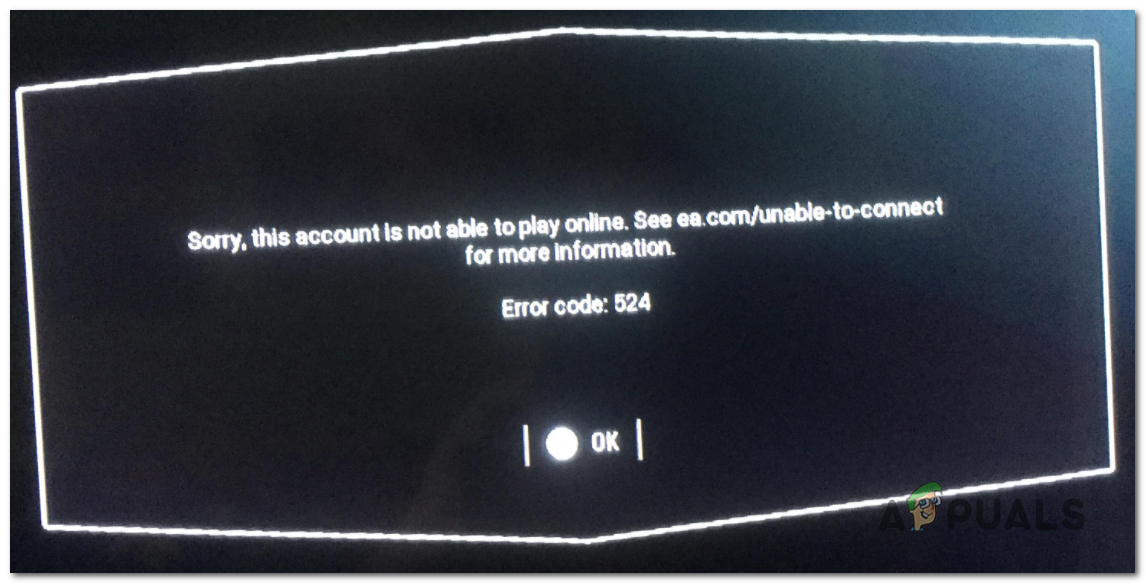

Shodan ค้นหาอุปกรณ์ MikroTik ในบราซิลด้วย CoinHive ให้ผลลัพธ์มากกว่า 70,000 รายการ Simon Kenin / Trustwave

“ นี่อาจเป็นเรื่องบังเอิญที่แปลกประหลาด แต่จากการตรวจสอบเพิ่มเติมฉันพบว่าอุปกรณ์เหล่านี้ทั้งหมดใช้คีย์ไซต์ CoinHive เดียวกันซึ่งหมายความว่าท้ายที่สุดแล้วอุปกรณ์เหล่านี้ทั้งหมดจะตกอยู่ในมือของหน่วยงานเดียว ฉันมองหาคีย์ไซต์ CoinHive ที่ใช้กับอุปกรณ์เหล่านั้นและเห็นว่าผู้โจมตีมุ่งเน้นไปที่บราซิลเป็นหลัก”

การค้นหาคีย์ไซต์ CoinHive ของ Shodan แสดงให้เห็นว่าการหาประโยชน์ทั้งหมดได้รับผลจากผู้โจมตีคนเดียวกัน Simon Kenin / Trustwave

ในตอนแรก Kenin สงสัยว่าการโจมตีดังกล่าวเป็นการโจมตี MikroTik แบบ zero-day แต่หลังจากนั้นเขาก็รู้ว่าผู้โจมตีกำลังใช้ช่องโหว่ที่ทราบในเราเตอร์เพื่อดำเนินกิจกรรมนี้ ช่องโหว่นี้ได้รับการลงทะเบียนและมีการออกแพตช์ในวันที่ 23 เมษายนเพื่อลดความเสี่ยงด้านความปลอดภัย แต่เช่นเดียวกับการอัปเดตส่วนใหญ่การเปิดตัวนี้จะถูกเพิกเฉยและเราเตอร์จำนวนมากกำลังทำงานบนเฟิร์มแวร์ที่มีช่องโหว่ เคนินพบเราเตอร์ที่ล้าสมัยเช่นนี้หลายแสนเครื่องทั่วโลกนับหมื่นที่เขาค้นพบอยู่ในบราซิล

ก่อนหน้านี้พบช่องโหว่ที่อนุญาตให้เรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลบนเราเตอร์ อย่างไรก็ตามการโจมตีครั้งล่าสุดนี้สามารถก้าวไปอีกขั้นโดยใช้กลไกนี้เพื่อ“ ฉีดสคริปต์ CoinHive ลงในทุกหน้าเว็บที่ผู้ใช้เข้าชม” เคนินยังตั้งข้อสังเกตว่าผู้โจมตีใช้กลยุทธ์สามประการที่ช่วยเพิ่มความโหดเหี้ยมของการโจมตี หน้าข้อผิดพลาดที่สำรองสคริปต์ CoinHive ถูกสร้างขึ้นซึ่งเรียกใช้สคริปต์ทุกครั้งที่ผู้ใช้พบข้อผิดพลาดขณะเรียกดู นอกจากนี้สคริปต์ยังส่งผลกระทบต่อผู้เยี่ยมชมเว็บไซต์ที่แตกต่างกันโดยมีหรือไม่มีเราเตอร์ MikroTik (แม้ว่าเราเตอร์จะเป็นวิธีการฉีดสคริปต์นี้ตั้งแต่แรก) นอกจากนี้ยังพบว่าผู้โจมตีใช้ไฟล์ MiktoTik.php ที่ตั้งโปรแกรมให้ฉีด CoinHive ลงในทุกหน้า html

เนื่องจากผู้ให้บริการอินเทอร์เน็ต (ISP) หลายรายใช้เราเตอร์ MikroTik เพื่อให้การเชื่อมต่อเว็บในระดับมวลชนสำหรับองค์กรต่างๆการโจมตีนี้ถือได้ว่าเป็นภัยคุกคามระดับสูงที่ไม่ได้สร้างขึ้นเพื่อกำหนดเป้าหมายผู้ใช้ที่ไม่สงสัยที่บ้าน แต่เป็นการส่งต่อจำนวนมหาศาล ระเบิดไปยัง บริษัท และองค์กรขนาดใหญ่ ยิ่งไปกว่านั้นผู้โจมตีได้ติดตั้งสคริปต์“ u113.src” บนเราเตอร์ซึ่งทำให้เขา / เธอสามารถดาวน์โหลดคำสั่งและโค้ดอื่น ๆ ได้ในภายหลัง วิธีนี้ช่วยให้แฮ็กเกอร์สามารถรักษาการเข้าถึงผ่านเราเตอร์และเรียกใช้สคริปต์ทางเลือกสแตนด์บายในกรณีที่ CoinHive บล็อกคีย์ไซต์ดั้งเดิม

ที่มา TrustWave