Raspberry Pi เป็นคอมพิวเตอร์บอร์ดเดี่ยวยอดนิยมที่กลายเป็นที่นิยมในช่วงไม่กี่ปีที่ผ่านมา เนื่องจากความนิยมที่เพิ่มขึ้นและการใช้งานทั่วไปในผู้เขียนโค้ดมือใหม่และผู้ที่ชื่นชอบเทคโนโลยีจึงกลายเป็นเป้าหมายของอาชญากรไซเบอร์ที่จะทำในสิ่งที่พวกเขาต้องการทำได้ดีที่สุดนั่นคือการโจรกรรมทางไซเบอร์ เช่นเดียวกับอุปกรณ์พีซีทั่วไปที่เราป้องกันด้วยไฟร์วอลล์และรหัสผ่านจำนวนมากการปกป้องอุปกรณ์ Raspberry Pi ของคุณมีความสำคัญมากขึ้นด้วยการป้องกันหลายแง่มุมที่คล้ายกันเช่นกัน

ราสเบอร์รี่ Pi

การตรวจสอบสิทธิ์แบบหลายปัจจัยทำงานโดยรวมสองสิ่งต่อไปนี้ขึ้นไปเพื่อให้คุณสามารถเข้าถึงบัญชีหรืออุปกรณ์ของคุณได้ หมวดหมู่กว้าง ๆ สามหมวดหมู่เพื่อให้ข้อมูลการเข้าถึงมีดังนี้สิ่งที่คุณรู้สิ่งที่คุณมีและสิ่งที่คุณเป็น ประเภทแรกอาจเป็นรหัสผ่านหรือรหัสพินที่คุณตั้งค่าสำหรับบัญชีหรืออุปกรณ์ของคุณ ในฐานะที่เป็นชั้นการป้องกันเพิ่มเติมคุณอาจต้องจัดเตรียมบางอย่างจากประเภทที่สองเช่นพินที่ระบบสร้างขึ้นซึ่งจะส่งไปยังสมาร์ทโฟนของคุณหรือสร้างขึ้นบนอุปกรณ์อื่นที่คุณเป็นเจ้าของ อีกทางเลือกที่สามคุณอาจรวมบางอย่างจากประเภทที่สามซึ่งประกอบด้วยคีย์ทางกายภาพเช่นการระบุตัวตนทางชีวภาพซึ่งรวมถึงการจดจำใบหน้าลายนิ้วมือและการสแกนม่านตาขึ้นอยู่กับความสามารถของอุปกรณ์ในการสแกนเหล่านี้

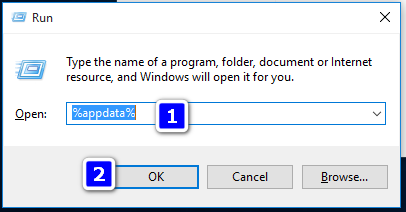

เพื่อจุดประสงค์ในการตั้งค่านี้เราจะใช้โหมดการตรวจสอบสิทธิ์ที่พบบ่อยที่สุดสองโหมด ได้แก่ รหัสผ่านที่คุณตั้งไว้และโทเค็นแบบครั้งเดียวที่สร้างขึ้นผ่านสมาร์ทโฟนของคุณ เราจะรวมทั้งสองขั้นตอนเข้ากับ google และรับรหัสผ่านของคุณผ่านแอปพลิเคชันตัวตรวจสอบสิทธิ์ของ Google (ซึ่งแทนที่ความต้องการในการรับรหัส SMS บนโทรศัพท์มือถือของคุณ)

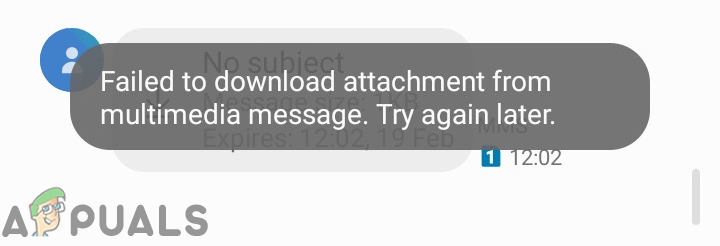

ขั้นตอนที่ 1: รับแอปพลิเคชัน Google Authenticator

แอปพลิเคชัน Google Authenticator บน Google Play Store

ก่อนที่เราจะเริ่มตั้งค่าอุปกรณ์ของคุณมาดาวน์โหลดและติดตั้งแอป Google Authenticator บนสมาร์ทโฟนของคุณ เข้าไปที่ Apple App store, Google play store หรือร้านค้าที่เกี่ยวข้องของอุปกรณ์ใดก็ตามที่คุณใช้งานอยู่ ดาวน์โหลดแอปพลิเคชัน google authenticator และรอให้การติดตั้งเสร็จสิ้น นอกจากนี้ยังสามารถใช้แอปพลิเคชันการตรวจสอบสิทธิ์อื่น ๆ เช่นตัวตรวจสอบสิทธิ์ของ Microsoft ได้ แต่สำหรับบทช่วยสอนของเราเราจะใช้แอปพลิเคชันการตรวจสอบสิทธิ์ของ Google

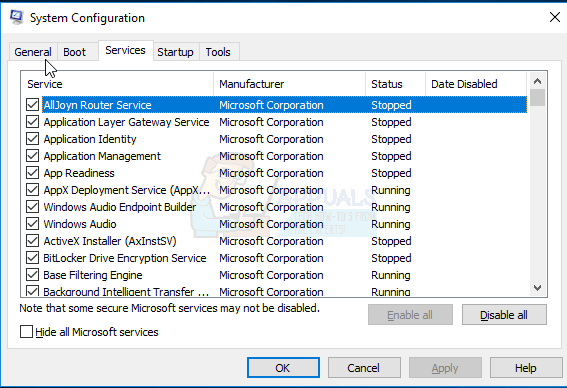

ขั้นตอนที่ 2: การตั้งค่าการเชื่อมต่อ SSH ของคุณ

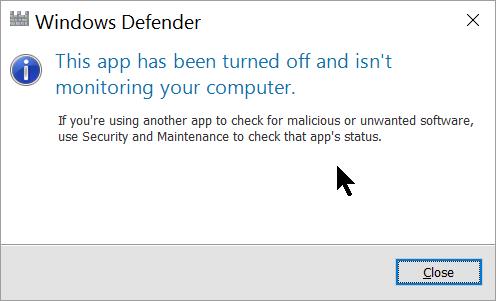

โดยปกติอุปกรณ์ Raspberry Pi จะทำงานบน SSH และเราจะดำเนินการกำหนดค่าการตรวจสอบสิทธิ์แบบหลายปัจจัยผ่าน SSH ด้วย เราจะสร้างการเชื่อมต่อ SSH สองรายการเพื่อทำสิ่งนี้ด้วยเหตุผลต่อไปนี้: เราไม่ต้องการให้คุณถูกล็อกจากอุปกรณ์ของคุณและในกรณีที่คุณถูกล็อกไม่ให้สตรีมหนึ่งสตรีมการเชื่อมต่อครั้งที่สองจะช่วยให้คุณมีโอกาสกลับเข้ามาอีกครั้ง นี่เป็นเพียงตาข่ายนิรภัยที่เรานำมาใช้เพื่อประโยชน์ของคุณ: ผู้ใช้ที่เป็นเจ้าของอุปกรณ์ เราจะรักษาสตรีมที่สองของตาข่ายนิรภัยนี้ไว้ตลอดกระบวนการตั้งค่าจนกว่าการตั้งค่าทั้งหมดจะเสร็จสมบูรณ์และเรามั่นใจว่าการตรวจสอบสิทธิ์แบบหลายปัจจัยของคุณทำงานได้อย่างถูกต้อง หากคุณทำตามขั้นตอนต่อไปนี้อย่างรอบคอบและรอบคอบไม่ควรมีปัญหาในการตั้งค่าการตรวจสอบสิทธิ์ของคุณ

อินเทอร์เฟซ Raspberry Pi

เปิดสองหน้าต่างเทอร์มินัลและพิมพ์คำสั่งต่อไปนี้ในแต่ละคำสั่ง นี่คือการตั้งค่าสตรีมทั้งสองแบบขนานกัน

ssh username@piname.local

พิมพ์ชื่อผู้ใช้ของอุปกรณ์แทนชื่อผู้ใช้ แทนชื่อปี่ให้พิมพ์ชื่ออุปกรณ์ปี่ของคุณ

หลังจากกด Enter คุณจะได้รับข้อความต้อนรับในหน้าต่างเทอร์มินัลทั้งสองซึ่งแสดงชื่ออุปกรณ์และชื่อผู้ใช้ของคุณด้วย

ต่อไปเราจะแก้ไขไฟล์ sshd_config โดยพิมพ์คำสั่งต่อไปนี้ในแต่ละหน้าต่าง อย่าลืมทำทุกขั้นตอนในส่วนนี้ในหน้าต่างทั้งสองพร้อมกัน

sudo nano / etc / ssh / sshd_config

เลื่อนลงและค้นหาที่ระบุ: ChallengeResponseAuthentication no

เปลี่ยน 'ไม่' เป็น 'ใช่' โดยพิมพ์ที่ตำแหน่งนี้ บันทึกการเปลี่ยนแปลงของคุณโดยกด [Ctrl] + [O] จากนั้นออกจากหน้าต่างโดยกด [Ctrl] + [X] ทำอีกครั้งสำหรับทั้งสองหน้าต่าง

เปิดเทอร์มินัลใหม่และพิมพ์คำสั่งต่อไปนี้ในแต่ละคำสั่งเพื่อรีสตาร์ท SSH daemon:

sudo systemctl รีสตาร์ท ssh

สุดท้าย. ติดตั้ง Google Authenticator ในการตั้งค่าของคุณเพื่อรวมระบบของคุณเข้ากับมัน โดยพิมพ์คำสั่งต่อไปนี้:

sudo apt-get ติดตั้ง libpam-google-authenticator

ตอนนี้สตรีมของคุณได้รับการตั้งค่าและคุณได้กำหนดค่าตัวตรวจสอบความถูกต้องของ Google ด้วยทั้งอุปกรณ์และสมาร์ทโฟนของคุณจนถึงจุดนี้

ขั้นตอนที่ 3: การรวมการรับรองความถูกต้องแบบหลายปัจจัยของคุณกับ Google Authenticator

- เปิดใช้งานบัญชีของคุณและพิมพ์คำสั่งต่อไปนี้: google-authenticator

- ป้อน“ Y” สำหรับโทเค็นตามเวลา

- ยืดหน้าต่างของคุณออกเพื่อดูรหัส QR ทั้งหมดที่สร้างขึ้นและสแกนบนอุปกรณ์สมาร์ทโฟนของคุณ วิธีนี้จะช่วยให้คุณสามารถจับคู่บริการตรวจสอบสิทธิ์ Raspberry Pi กับแอปพลิเคชันสมาร์ทโฟนของคุณได้

- จะมีรหัสสำรองบางส่วนแสดงอยู่ใต้รหัส QR จดบันทึกสิ่งเหล่านี้หรือถ่ายภาพเพื่อสำรองไว้ในกรณีที่คุณไม่สามารถยืนยันการตรวจสอบสิทธิ์แบบหลายปัจจัยผ่านแอปพลิเคชัน Google Authenticator และท้ายที่สุดต้องใช้รหัสสำรองเพื่อเข้าสู่ระบบรักษาความปลอดภัยและไม่ สูญเสียพวกเขา

- คุณจะได้รับคำถามสี่ข้อในตอนนี้และต่อไปนี้เป็นวิธีที่คุณจะต้องตอบคำถามเหล่านี้โดยป้อน“ Y” สำหรับ yes หรือ“ N” แทน (หมายเหตุ: คำถามด้านล่างอ้างอิงโดยตรงจากเทอร์มินัลดิจิทัล Raspberry Pi เพื่อให้คุณทราบว่าคำถามใดที่คุณจะต้องเผชิญและจะตอบกลับอย่างไร)

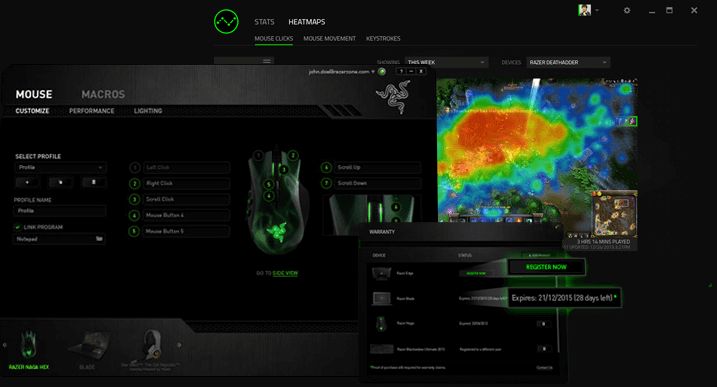

แอปพลิเคชัน Google Authenticator สำหรับสมาร์ทโฟนบน iOS บัญชีถูกปิดด้วยเหตุผลด้านความปลอดภัยและตัวเลขรหัสความปลอดภัยก็ถูกสับเปลี่ยนและเปลี่ยนไปเช่นกัน

- “ คุณต้องการให้ฉันอัปเดตไฟล์“ /home/pi/.google_authenticator” ของคุณหรือไม่” (y / n): ป้อน 'Y'

- “ คุณต้องการไม่อนุญาตให้ใช้โทเค็นการตรวจสอบสิทธิ์เดียวกันหลายครั้งหรือไม่? สิ่งนี้ จำกัด ให้คุณเข้าสู่ระบบหนึ่งครั้งในทุกๆ 30 วินาที แต่จะเพิ่มโอกาสในการสังเกตเห็นหรือแม้แต่ป้องกันการโจมตีจากคนตรงกลาง (y / n):” ป้อน 'Y'

- “ โดยค่าเริ่มต้นโทเค็นใหม่จะถูกสร้างขึ้นทุกๆ 30 วินาทีโดยแอพมือถือ เพื่อชดเชยเวลาที่อาจคลาดเคลื่อนระหว่างไคลเอนต์และเซิร์ฟเวอร์เราอนุญาตให้มีโทเค็นเพิ่มเติมก่อนและหลังเวลาปัจจุบัน ซึ่งช่วยให้สามารถเอียงเวลาได้ถึง 30 วินาทีระหว่างเซิร์ฟเวอร์การตรวจสอบความถูกต้องและไคลเอนต์ หากคุณประสบปัญหาในการซิงโครไนซ์เวลาไม่ดีคุณสามารถเพิ่มหน้าต่างจากขนาดเริ่มต้นของรหัสที่อนุญาต 3 รหัส (รหัสก่อนหน้าหนึ่งรหัสปัจจุบันหนึ่งรหัสถัดไป) เป็นรหัสที่อนุญาต 17 รหัส (รหัสก่อนหน้า 8 รหัสรหัสปัจจุบันหนึ่งรหัส 8 รหัสถัดไป) สิ่งนี้จะอนุญาตให้มีการเบ้เวลาได้ถึง 4 นาทีระหว่างไคลเอนต์และเซิร์ฟเวอร์ คุณต้องการทำเช่นนั้นหรือไม่? (y / n):” ป้อน“ N”

- “ หากคอมพิวเตอร์ที่คุณกำลังเข้าสู่ระบบไม่ได้แข็งกระด้างจากการพยายามเข้าสู่ระบบด้วยกำลังดุร้ายคุณสามารถเปิดใช้งานการ จำกัด อัตราสำหรับโมดูลการตรวจสอบสิทธิ์ โดยค่าเริ่มต้นจะ จำกัด ผู้โจมตีไม่เกิน 3 ครั้งในการเข้าสู่ระบบทุกๆ 30 วินาที คุณต้องการเปิดใช้การ จำกัด อัตราหรือไม่ (y / n):” ป้อน 'Y'

- ตอนนี้เปิดแอปพลิเคชัน Google Authenticator บนสมาร์ทโฟนของคุณแล้วกดไอคอนบวกที่ด้านบนของหน้าจอ สแกนรหัส QR ที่แสดงบนอุปกรณ์ Pi ของคุณเพื่อจับคู่อุปกรณ์ทั้งสอง ตอนนี้คุณจะแสดงรหัสตรวจสอบความถูกต้องตลอดเวลาเมื่อใดก็ตามที่คุณต้องการให้เข้าสู่ระบบคุณไม่จำเป็นต้องสร้างรหัส คุณสามารถเปิดแอปพลิเคชันและพิมพ์แอปพลิเคชันที่แสดงอยู่ในขณะนั้น

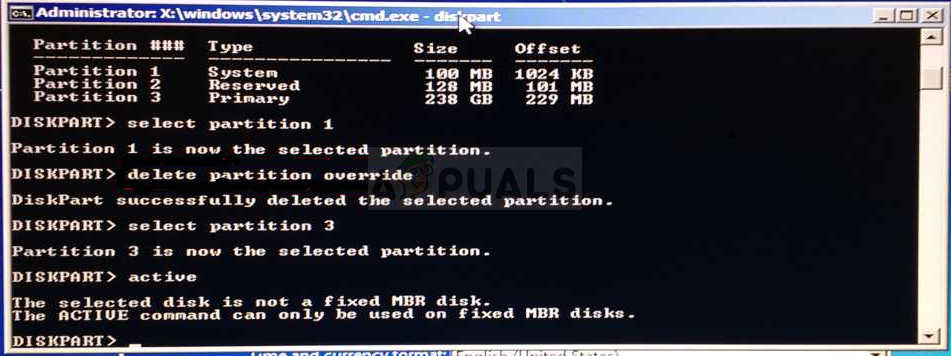

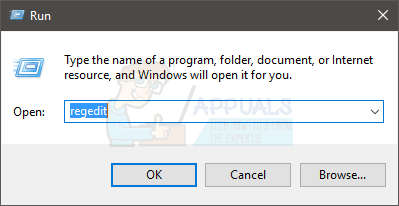

ขั้นตอนที่ 4: การกำหนดค่าโมดูลการพิสูจน์ตัวตน PAM ด้วย SSH ของคุณ

เปิดเทอร์มินัลของคุณและพิมพ์คำสั่งต่อไปนี้: sudo nano /etc/pam.d/sshd

พิมพ์คำสั่งต่อไปนี้ตามที่แสดง:

# 2FA auth ต้องการ pam_google_authenticator.so

หากคุณต้องการให้คุณป้อนรหัสผ่านผ่านแอปพลิเคชัน Google Authenticator ก่อนป้อนรหัสผ่านให้พิมพ์คำสั่งต่อไปนี้ก่อนคำสั่งที่พิมพ์ไว้ก่อนหน้านี้:

@ รวมการตรวจสอบสิทธิ์ทั่วไป

หากคุณต้องการให้ขอรหัสผ่านหลังจากที่คุณป้อนรหัสผ่านแล้วให้พิมพ์คำสั่งเดียวกันนี้ยกเว้นใส่ไว้หลังชุดคำสั่ง # 2FA ก่อนหน้านี้ บันทึกการเปลี่ยนแปลงของคุณโดยกด [Ctrl] + [O] จากนั้นออกจากหน้าต่างโดยกด [Ctrl] + [X]

ขั้นตอนที่ 5: ปิดสตรีม SSH แบบขนาน

เมื่อคุณตั้งค่าการรับรองความถูกต้องแบบหลายปัจจัยเสร็จแล้วคุณสามารถปิดหนึ่งในสตรีมคู่ขนานที่เราดำเนินการไปได้ โดยพิมพ์คำสั่งต่อไปนี้:

sudo systemctl รีสตาร์ท ssh

สตรีมเน็ตความปลอดภัยสำรองที่สองของคุณยังทำงานอยู่ คุณจะดำเนินการนี้ต่อไปจนกว่าคุณจะตรวจสอบว่าการรับรองความถูกต้องแบบหลายปัจจัยของคุณทำงานอย่างถูกต้อง ในการดำเนินการนี้ให้เปิดการเชื่อมต่อ SSH ใหม่โดยพิมพ์:

ssh username@piname.local

พิมพ์ชื่อผู้ใช้ของอุปกรณ์แทนชื่อผู้ใช้ แทนชื่อปี่ให้พิมพ์ชื่ออุปกรณ์ปี่ของคุณ

ขั้นตอนการเข้าสู่ระบบจะดำเนินการ พิมพ์รหัสผ่านของคุณจากนั้นป้อนรหัสที่แสดงในแอปพลิเคชัน Google Authenticator ของคุณในขณะนี้ ระวังทำทั้งสองขั้นตอนให้เสร็จภายใน 30 วินาที หากคุณสามารถเข้าสู่ระบบได้สำเร็จคุณสามารถย้อนกลับไปและทำซ้ำขั้นตอนก่อนหน้านี้เพื่อปิดสตรีมตาข่ายนิรภัยคู่ขนานที่เราใช้งานอยู่ หากคุณทำตามขั้นตอนทั้งหมดอย่างถูกต้องคุณควรจะสามารถดำเนินการต่อด้วยการรับรองความถูกต้องแบบหลายปัจจัยบนอุปกรณ์ Raspberry Pi ของคุณได้แล้ว

คำพูดสุดท้าย

เช่นเดียวกับกระบวนการตรวจสอบสิทธิ์ที่คุณวางไว้ในอุปกรณ์หรือบัญชีใด ๆ ปัจจัยเพิ่มเติมเหล่านี้ทำให้ปลอดภัยกว่าเดิม แต่ไม่ได้ทำให้ปลอดภัยอย่างแน่นอน ระมัดระวังในการใช้อุปกรณ์ของคุณ ระวังการหลอกลวงที่อาจเกิดขึ้นการโจมตีแบบฟิชชิงและการโจรกรรมทางไซเบอร์ที่อุปกรณ์ของคุณอาจตกเป็นเหยื่อ ปกป้องอุปกรณ์เครื่องที่สองของคุณที่คุณได้ตั้งค่าขั้นตอนการดึงรหัสไว้และรักษาความปลอดภัยด้วย คุณจะต้องใช้อุปกรณ์นี้ทุกครั้งเพื่อกลับเข้าสู่ระบบของคุณ เก็บรหัสสำรองของคุณไว้ในตำแหน่งที่ทราบและปลอดภัยในกรณีที่คุณเคยอยู่ในตำแหน่งที่คุณไม่สามารถเข้าถึงอุปกรณ์สมาร์ทโฟนสำรองของคุณได้