PB เทค

Jerome Segura นักวิจัยด้านความปลอดภัยระดับสูงที่ทำงานกับ Malwarebytes ได้คิดหาวิธีหลีกเลี่ยงการป้องกันความปลอดภัยใน Microsoft Office โดยใช้เวกเตอร์การโจมตีที่ไม่ต้องใช้มาโคร สิ่งนี้เกิดขึ้นจากนักวิจัยคนอื่น ๆ ที่เพิ่งค้นพบวิธีการใช้ทางลัดมาโครเพื่อละเมิดฐานข้อมูล Access

ด้วยการฝังไฟล์การตั้งค่าลงในเอกสาร Office ผู้โจมตีสามารถใช้วิศวกรรมโซเชียลเพื่อให้ผู้ใช้รันโค้ดอันตรายโดยไม่ต้องแจ้งเตือนเพิ่มเติม เมื่อเทคนิคได้ผล Windows จะไม่แสดงข้อความแสดงข้อผิดพลาดใด ๆ แม้แต่เรื่องที่คลุมเครือก็สามารถข้ามได้ซึ่งจะช่วยปกปิดความจริงที่ว่ามีอะไรเกิดขึ้น

รูปแบบไฟล์เฉพาะสำหรับ Windows 10 มีโค้ด XML ที่สามารถสร้างทางลัดไปยังแอพเพล็ตในแผงควบคุม รูปแบบนี้. SettingContent.ms ไม่มีใน Windows เวอร์ชันก่อนหน้า ด้วยเหตุนี้พวกเขาจึงไม่ควรเสี่ยงต่อการแสวงหาประโยชน์นี้เท่าที่นักวิจัยทราบ

ผู้ที่ปรับใช้ Office โดยใช้เลเยอร์ความเข้ากันได้ของแอปพลิเคชัน Wine ไม่ควรประสบปัญหาเช่นกันไม่ว่าจะใช้ GNU / Linux หรือ macOS ก็ตาม อย่างไรก็ตามหนึ่งในองค์ประกอบ XML ที่ไฟล์นี้เก็บไว้สามารถสร้างความหายนะให้กับเครื่อง Windows 10 ที่ทำงานบนโลหะเปล่า

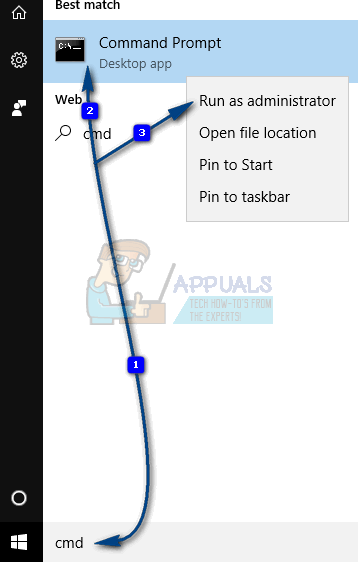

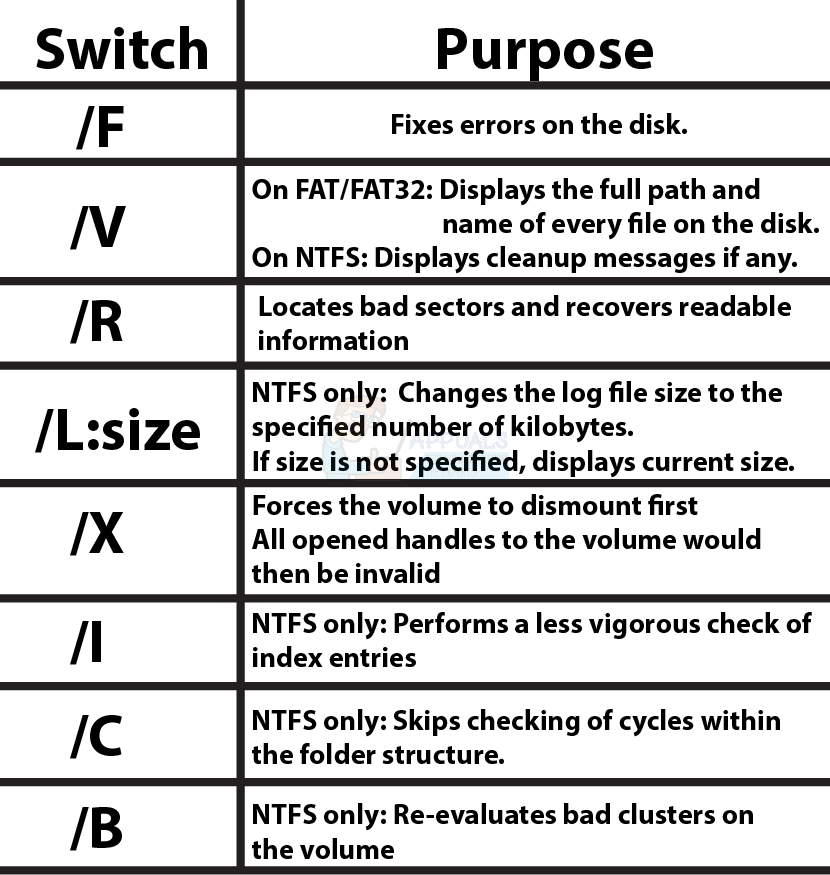

DeepLink ตามที่ทราบองค์ประกอบอนุญาตให้เรียกใช้บันเดิลที่สามารถเรียกใช้งานได้แบบไบนารีแม้ว่าจะมีสวิตช์และพารามิเตอร์ตามหลังก็ตาม ผู้โจมตีสามารถเรียกหา PowerShell จากนั้นเพิ่มบางสิ่งเข้าไปหลังจากนั้นเพื่อให้พวกเขาเริ่มเรียกใช้รหัสโดยอำเภอใจ หากพวกเขาต้องการพวกเขาสามารถเรียกใช้ตัวแปลคำสั่งดั้งเดิมและใช้สภาพแวดล้อมเดียวกับที่บรรทัดคำสั่งของ Windows ได้จัดเตรียมโปรแกรมโค้ดไว้ให้ตั้งแต่เคอร์เนล NT เวอร์ชันแรกสุด

ด้วยเหตุนี้ผู้โจมตีที่สร้างสรรค์สามารถสร้างเอกสารที่ดูถูกต้องตามกฎหมายและแสร้งทำเป็นคนอื่นเพื่อให้ผู้คนคลิกลิงก์บนเอกสารนั้น ตัวอย่างเช่นอาจใช้เพื่อดาวน์โหลดแอปพลิเคชันการเข้ารหัสลับไปยังเครื่องของเหยื่อ

พวกเขาอาจต้องการส่งไฟล์ผ่านแคมเปญสแปมขนาดใหญ่ Segura แนะนำว่าควรตรวจสอบให้แน่ใจว่าการโจมตีแบบวิศวกรรมสังคมแบบคลาสสิกจะไม่ตกไปจากรูปแบบในเร็ว ๆ นี้ แม้ว่าไฟล์ดังกล่าวจะต้องแจกจ่ายให้กับผู้ใช้จำนวนนับไม่ถ้วนเพื่อให้แน่ใจว่ามีเพียงไม่กี่ไฟล์เท่านั้นที่จะอนุญาตให้มีการเรียกใช้โค้ดได้ แต่ก็น่าจะเป็นไปได้โดยการปลอมเป็นอย่างอื่น