โลโก้ที่สร้างขึ้นเพื่อแสดงถึงช่องโหว่ของการล่มสลายและ Spectre เครดิตรูปภาพ: The Hacker News

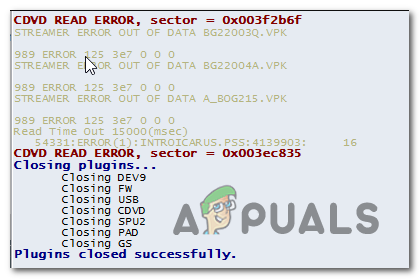

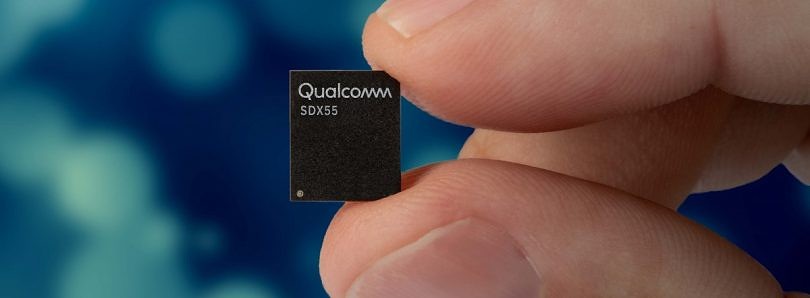

ผู้ผลิตเทคโนโลยีค้นพบช่องโหว่ของไมโครโปรเซสเซอร์ในช่วงฤดูร้อนปี 2017 และต่อมาข้อมูลเกี่ยวกับช่องโหว่ที่ชื่อว่า 'Spectre' ได้เผยแพร่สู่สาธารณะในช่วงต้นปีนี้ นับตั้งแต่นั้นเป็นต้นมา Intel ซึ่งมีชิปที่ถูกต้องในเรื่องทั้งหมดได้ให้เงินรางวัล 100,000 ดอลลาร์จากการรายงานช่องโหว่ที่พัฒนาขึ้นของคลาส Spectre และ Vladimir Kiriansky ของ MIT และ Carl Waldspurger ที่ขับเคลื่อนด้วยตนเองได้รับรางวัลเงินสดสำหรับการนำไปข้างหน้า การวิจัยโดยละเอียดเกี่ยวกับช่องโหว่สาขาหนึ่งเวอร์ชันใหม่ล่าสุดสองเวอร์ชัน: Spectre 1.1 และ Spectre 1.2 ตามลำดับ

ใน Kiriansky และ Waldspurger’s กระดาษ เผยแพร่เมื่อวันที่ 10 กรกฎาคม 2018 โดยสรุปรายละเอียดของช่องโหว่ของ Spectre 1.1 และ Spectre 1.2 มีการอธิบายว่าเดิม 'ใช้ประโยชน์จากร้านค้าเก็งกำไรเพื่อสร้างบัฟเฟอร์ล้น' ในขณะที่กลุ่มหลังอนุญาตให้ร้านค้าเก็งกำไร 'เขียนทับข้อมูลแบบอ่านอย่างเดียว ” ในกลไกที่คล้ายกับที่ใช้ในช่องโหว่คลาส Spectre 3.0 ที่เรียกว่า Meltdown เนื่องจากลักษณะพื้นฐานของข้อบกพร่องระดับ Spectre พวกเขาไม่ใช่สิ่งที่สามารถขัดขวางได้ทั้งหมดโดยชุดการอัปเดตหรือแพตช์พวกเขาต้องการการเปลี่ยนแปลงทั้งหมดในการออกแบบการประมวลผลคอมพิวเตอร์ขั้นพื้นฐาน แต่ข่าวดีเกี่ยวกับเรื่องนี้ก็คือ การโจมตีสามารถเกิดขึ้นได้เฉพาะบนอุปกรณ์ที่อนุญาตให้มีอิสระในการใช้ประโยชน์มากขึ้นซึ่งโค้ดที่เป็นอันตรายสามารถยับยั้งและทำงานได้

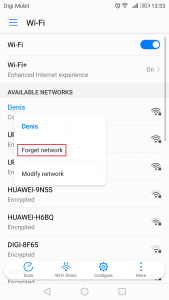

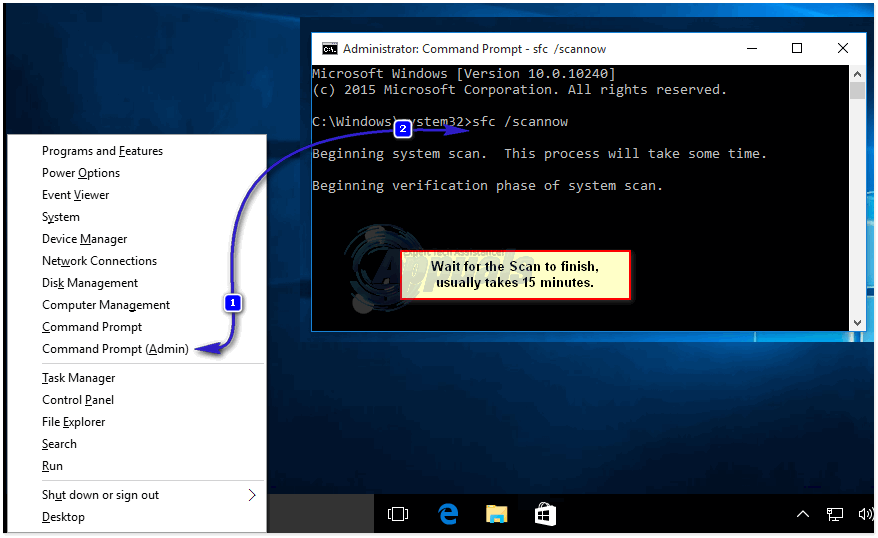

เพื่อป้องกันการแสวงหาผลประโยชน์ Microsoft Windows ได้เปิดตัวการอัปเดตซอฟต์แวร์ที่อัปเกรดข้อกำหนดด้านความปลอดภัยของระบบปฏิบัติการและเบราว์เซอร์ Chrome ได้เผยแพร่การอัปเดตด้านความปลอดภัยที่ป้องกันไม่ให้จาวาสคริปต์ของไซต์หนึ่งเข้าถึงไซต์อื่นเพื่อหยุดการข้ามรหัสจากหน่วยความจำหนึ่ง ตำแหน่งอื่นโดยรวม เพียงแค่ทำการอัปเดตในสองด้านนี้จะช่วยลดความเสี่ยงจากการถูกใช้ประโยชน์ได้ถึง 90% เนื่องจากปกป้องอุปกรณ์ที่หน้าบ้านและ จำกัด การแพร่กระจายของมัลแวร์จากอินเทอร์เน็ต หากไม่มีเนื้อหาที่เป็นอันตรายที่อาศัยอยู่โดยใช้เวลาแคชในการโจมตีในบางจุดเพื่อดึงข้อมูลส่วนตัวที่เก็บไว้ในอุปกรณ์อุปกรณ์ควรจะปลอดภัยจากการโจมตีของคลาส Spectre

Intel ได้เปิดตัวการอัปเดตระบบเพื่อแก้ไขช่องโหว่ให้ดีที่สุดเท่าที่จะเป็นไปได้ในสถานะปัจจุบันของอุปกรณ์และ Microsoft ได้เผยแพร่คู่มือการลดการใช้งานที่เป็นมิตรกับผู้ใช้บนเว็บไซต์เพื่อให้ผู้ใช้หลีกเลี่ยงการโจมตีโดยทำตามขั้นตอนง่ายๆบนพีซีของตนเองเช่นกัน . ผลกระทบของช่องโหว่ระดับ Spectre นั้นแตกต่างกันไปในแต่ละสาขาของข้อบกพร่อง แต่ก็สามารถอยู่เฉยๆได้โดยแทบไม่มีอะไรเลยในทางกลับกันมันสามารถก่อให้เกิดภัยคุกคามด้านความปลอดภัยโดยการดึงข้อมูลหรือแม้แต่ก่อให้เกิดภัยคุกคามทางกายภาพกับอุปกรณ์โดยการโอเวอร์โหลดโปรเซสเซอร์ เพื่อให้มันร้อนมากเกินไปอย่างที่เห็นไม่น่าแดกดันในอุปกรณ์ HP Spectre บางตัวที่เผชิญกับช่องโหว่ Spectre 3.0 Meltdown

เพื่อทำความเข้าใจเกี่ยวกับไวรัสคลาส Spectre และสาเหตุที่เราไม่สามารถกำจัดมันได้ในเร็ว ๆ นี้เราต้องเข้าใจลักษณะของวิธีการที่ใช้ในโปรเซสเซอร์คอมพิวเตอร์ในปัจจุบันซึ่งอธิบายได้ดีในการวิเคราะห์ช่องทางด้านการดำเนินการ Speculative ของ Intel กระดาษสีขาว . ในการแข่งขันเพื่อพลังการประมวลผลที่ยิ่งใหญ่ที่สุดโปรเซสเซอร์หลายตัวเช่น Intel เองได้ใช้การดำเนินการแบบคาดเดาที่คาดการณ์คำสั่งไว้ล่วงหน้าเพื่อให้สามารถดำเนินการได้อย่างราบรื่นซึ่งไม่จำเป็นต้องรอให้คำสั่งก่อนหน้าทำงานก่อนที่จะสามารถเรียกใช้คำสั่งถัดไปได้ เพื่อปรับปรุงการคาดการณ์กลไกนี้จะใช้วิธีแคชช่องด้านข้างที่สังเกตระบบ ในกรณีนี้สามารถใช้ช่องทางด้านเวลาแคชเพื่อวัดว่าข้อมูลบางส่วนมีอยู่ในแคชระดับหนึ่งหรือไม่ ค่านี้จะถูกวัดตามระยะเวลาที่ใช้ในการดึงค่าเนื่องจากยิ่งระยะเวลาการเข้าถึงหน่วยความจำใช้เวลานานขึ้นก็สามารถอนุมานได้ว่าข้อมูลส่วนนั้นอยู่ห่างออกไปมากขึ้น การใช้กลไกการสังเกตแบบเงียบนี้ในโปรเซสเซอร์คอมพิวเตอร์ทำให้เกิดการรั่วไหลของช่องสัญญาณด้านข้างที่อาจเกิดขึ้นโดยการคาดเดามูลค่าในลักษณะเดียวกับที่ทำเพื่อคาดการณ์การดำเนินการตามคำสั่งตามที่ตั้งใจไว้

ช่องโหว่ระดับ Spectre ทำงานในลักษณะที่ใช้ประโยชน์จากกลไกนี้ ตัวแปรแรกคือตัวที่มัลแวร์ส่งรหัสคำสั่งหลอกที่แจ้งให้ดำเนินการเก็งกำไรเพื่อเข้าถึงตำแหน่งบนหน่วยความจำที่จำเป็นในการดำเนินการต่อ โดยปกติสถานที่ที่ไม่สามารถใช้ได้ในหน่วยความจำจะมีให้สำหรับมัลแวร์ผ่านทางเลี่ยง เมื่อผู้โจมตีสามารถวางมัลแวร์ในตำแหน่งที่เขาหรือเธอสนใจที่จะดึงข้อมูลมัลแวร์จะสามารถส่งคนงานเก็งกำไรออกไปนอกขอบเขตเพื่อดึงข้อมูลการดำเนินการในขณะที่ทำให้หน่วยความจำที่สนใจในระดับแคชรั่วไหล ตัวแปรที่สองของช่องโหว่ระดับ Spectre ใช้วิธีการที่คล้ายกันยกเว้นจากงานอดิเรกที่แยกย่อยซึ่งสรุปค่าข้อมูลในลักษณะเดียวกันโดยร่วมมือกับการดำเนินการเก็งกำไรกระแสหลัก

อย่างที่คุณเข้าใจตอนนี้แทบไม่มีอะไรที่คุณสามารถทำได้เพื่อแก้ไขปัญหานี้เนื่องจากนักแสดงที่เป็นอันตรายได้พยายามหาวิธีที่จะทำให้ฟันของพวกเขาจมลงไปในช่องโหว่ของเนื้อผ้าซึ่งพบว่าเป็นพื้นฐานของโปรเซสเซอร์คอมพิวเตอร์ Intel (และอื่น ๆ รวมถึง IRM) . การดำเนินการเดียวที่สามารถทำได้ ณ จุดนี้คือการดำเนินการบรรเทาผลกระทบเชิงป้องกันที่หยุดยั้งผู้ประสงค์ร้ายดังกล่าวไม่ให้อาศัยอยู่ในระบบและใช้ประโยชน์จากช่องโหว่พื้นฐานของอุปกรณ์นี้

Intel: โปรเซสเซอร์ที่ได้รับผลกระทบอย่างชัดเจนที่สุด

![[แก้ไข] ข้อผิดพลาดในการอัปเดต Xbox One 0x8B05000F 0x90170007](https://jf-balio.pt/img/how-tos/25/xbox-one-update-error-0x8b05000f-0x90170007.png)