Intel

พบว่า CPU ของ Intel ที่ใช้โดยเฉพาะในเซิร์ฟเวอร์และเมนเฟรมมีความเสี่ยงต่อข้อบกพร่องด้านความปลอดภัยที่ทำให้ผู้โจมตีสามารถสอดแนมข้อมูลที่กำลังประมวลผลได้ ข้อบกพร่องด้านความปลอดภัยภายใน Intel Xeon ระดับเซิร์ฟเวอร์และโปรเซสเซอร์อื่น ๆ ที่คล้ายคลึงกันอาจทำให้ผู้โจมตีสามารถโจมตีช่องสัญญาณด้านข้างซึ่งสามารถอนุมานได้ว่า CPU กำลังทำงานอยู่และแทรกแซงเพื่อทำความเข้าใจและรับข้อมูล

นักวิจัยจากมหาวิทยาลัย Vrije ในอัมสเตอร์ดัมรายงานว่าโปรเซสเซอร์ระดับเซิร์ฟเวอร์ของ Intel ประสบช่องโหว่ พวกเขาขนานนามข้อบกพร่องซึ่งจัดได้ว่ารุนแรงเช่นเดียวกับ NetCAT ช่องโหว่เปิดโอกาสให้ผู้โจมตี เพื่อเจาะเข้าไปในซีพียูที่กำลังรันกระบวนการและสรุปข้อมูล ข้อบกพร่องด้านความปลอดภัยสามารถใช้ประโยชน์ได้จากระยะไกลและ บริษัท ที่ใช้โปรเซสเซอร์ Intel Xeon เหล่านี้สามารถพยายามลดการเปิดเผยเซิร์ฟเวอร์และเมนเฟรมของตนเพื่อ จำกัด โอกาสในการโจมตีและการขโมยข้อมูล

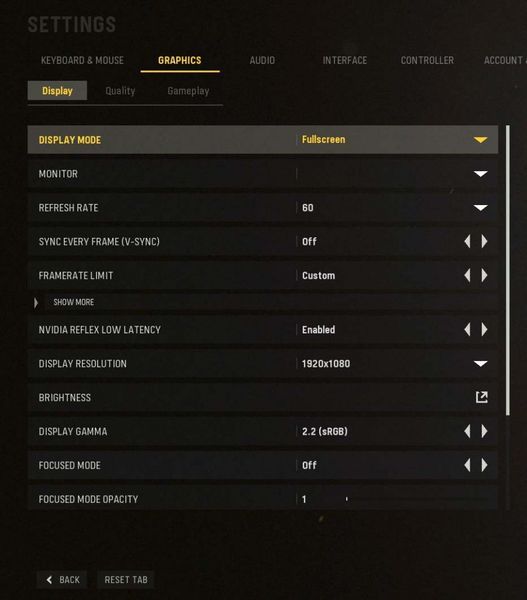

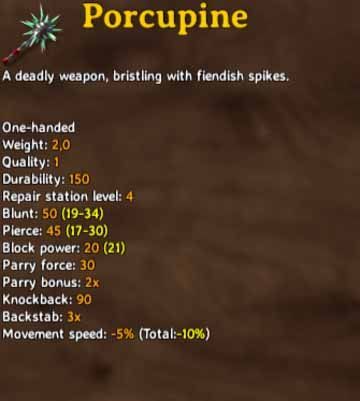

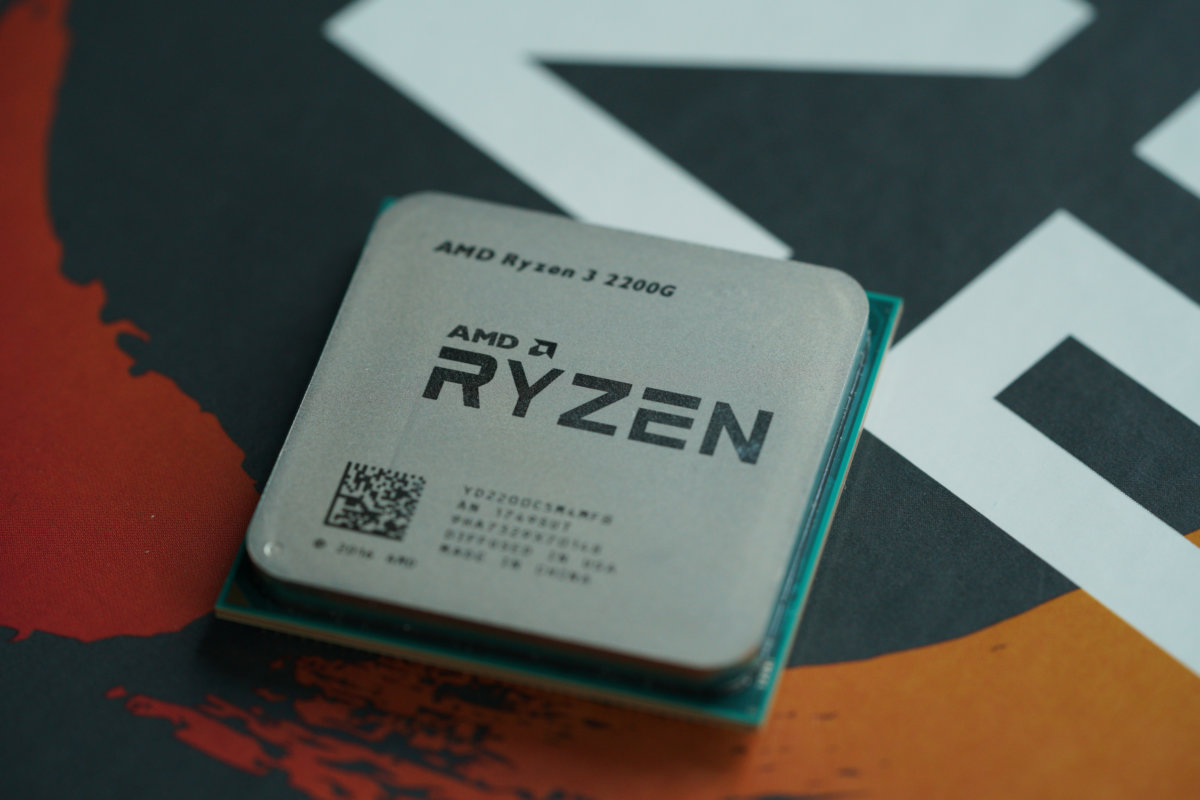

ซีพียู Intel Xeon พร้อมด้วยเทคโนโลยี DDIO และ RDMA ที่มีช่องโหว่:

นักวิจัยด้านความปลอดภัยของมหาวิทยาลัย Vrije ได้ตรวจสอบรายละเอียดเกี่ยวกับช่องโหว่ด้านความปลอดภัยและพบว่ามี CPU Intel Zenon เพียงไม่กี่ตัวเท่านั้นที่ได้รับผลกระทบ ที่สำคัญกว่านั้นซีพียูเหล่านี้จำเป็นต้องมีเทคโนโลยีเฉพาะของ Intel สองตัวที่สามารถใช้ประโยชน์ได้ ตามที่นักวิจัยกล่าวว่าการโจมตีจำเป็นต้องใช้เทคโนโลยี Intel สองอย่างที่พบในสาย CPU Xeon เป็นหลัก ได้แก่ เทคโนโลยี Data-Direct I / O (DDIO) และ Remote Direct Memory Access (RDMA) เพื่อให้ประสบความสำเร็จ รายละเอียดเกี่ยวกับ ช่องโหว่ของ NetCAT มีอยู่ในเอกสารวิจัย . ข้อบกพร่องด้านความปลอดภัยของ NetCAT อย่างเป็นทางการได้รับการติดแท็กเป็น CVE-2019-11184 .

ดูเหมือนว่า Intel จะมี รับทราบช่องโหว่ด้านความปลอดภัยในกลุ่มผลิตภัณฑ์ CPU Intel Xeon บางรุ่น . บริษัท ได้ออกแถลงการณ์ด้านความปลอดภัยโดยระบุว่า NetCAT มีผลต่อโปรเซสเซอร์ Xeon E5, E7 และ SP ซึ่งรองรับ DDIO และ RDMA โดยเฉพาะอย่างยิ่งปัญหาพื้นฐานเกี่ยวกับ DDIO ทำให้เกิดการโจมตีด้านข้าง DDIO แพร่หลายในซีพียู Intel Zenon ตั้งแต่ปี 2555 กล่าวอีกนัยหนึ่งก็คือซีพียู Intel Xeon ระดับเซิร์ฟเวอร์รุ่นเก่าหลายรุ่นที่ใช้ในเซิร์ฟเวอร์และเมนเฟรมในปัจจุบันอาจมีช่องโหว่

เป็นไปได้ที่จะแยกแยะรหัสผ่าน SSH ของใครบางคนในขณะที่พวกเขาพิมพ์ลงในเทอร์มินัลผ่านเครือข่ายโดยใช้ช่องโหว่ด้านข้างที่น่าสนใจในเทคโนโลยีเครือข่ายของ Intel ผู้เชี่ยวชาญด้าน infosec กล่าว https://t.co/X0jZpgCSks และของขวัญข้อบกพร่อง CPU ของ Intel ยังคงมีมาอย่างต่อเนื่อง

- บล็อก Linux ที่ดีที่สุดใน Unixverse (@nixcraft) 10 กันยายน 2019

ในทางกลับกันนักวิจัยของมหาวิทยาลัย Vrije กล่าวว่า RDMA อนุญาตให้ NetCAT ใช้ประโยชน์จากการผ่าตัดเพื่อ 'ควบคุมตำแหน่งหน่วยความจำสัมพัทธ์ของแพ็กเก็ตเครือข่ายบนเซิร์ฟเวอร์เป้าหมาย' พูดง่ายๆคือนี่เป็นการโจมตีอีกประเภทหนึ่งที่ไม่เพียง แต่สามารถดักจับข้อมูลจากกระบวนการที่ซีพียูกำลังทำงานอยู่เท่านั้น แต่ยังสามารถจัดการแบบเดียวกันได้อีกด้วย

ช่องโหว่ดังกล่าวหมายความว่าอุปกรณ์ที่ไม่น่าเชื่อถือบนเครือข่าย“ ขณะนี้สามารถรั่วไหลข้อมูลที่ละเอียดอ่อนเช่นการกดแป้นพิมพ์ในเซสชัน SSH จากเซิร์ฟเวอร์ระยะไกลโดยไม่มีการเข้าถึงภายในเครื่อง” ไม่จำเป็นต้องพูดว่านี่เป็นความเสี่ยงด้านความปลอดภัยที่ค่อนข้างรุนแรงซึ่งคุกคามความสมบูรณ์ของข้อมูล บังเอิญนักวิจัยของมหาวิทยาลัย Vrije ได้แจ้งเตือนไม่เพียง แต่ Intel เกี่ยวกับช่องโหว่ด้านความปลอดภัยภายในซีพียู Intel Zenon เท่านั้น แต่ยังแจ้งให้ Dutch National Cyber Security Center ในเดือนมิถุนายนปีนี้ด้วย เพื่อเป็นการแสดงความขอบคุณและในการประสานงานการเปิดเผยช่องโหว่กับ Intel มหาวิทยาลัยจึงได้รับรางวัลมากมาย ยังไม่มีการเปิดเผยจำนวนเงินที่แน่นอน แต่เมื่อพิจารณาถึงความรุนแรงของปัญหาอาจมีความสำคัญมาก

จะป้องกันช่องโหว่ด้านความปลอดภัยของ NetCAT ได้อย่างไร?

ในปัจจุบันวิธีเดียวที่มั่นใจได้ในการป้องกันช่องโหว่ด้านความปลอดภัยของ NetCAT คือการปิดใช้งานคุณลักษณะ DDIO ทั้งหมดอย่างสมบูรณ์ นอกจากนี้นักวิจัยยังเตือนว่าผู้ใช้ที่มีโปรเซสเซอร์ Intel Xeon ที่ได้รับผลกระทบควรปิดใช้งานคุณลักษณะ RDMA เพื่อความปลอดภัย ผู้ดูแลระบบหลายคนอาจไม่ต้องการยกเลิก DDIO ในเซิร์ฟเวอร์ของตนเนื่องจากเป็นคุณลักษณะที่สำคัญ

Intel ได้ตั้งข้อสังเกตว่าผู้ใช้ CPU Xeon ควร 'จำกัด การเข้าถึงโดยตรงจากเครือข่ายที่ไม่น่าเชื่อถือ' และใช้ 'โมดูลซอฟต์แวร์ที่ทนต่อการโจมตีตามเวลาโดยใช้รหัสรูปแบบเวลาคงที่' อย่างไรก็ตามนักวิจัยของมหาวิทยาลัย Vrije ยืนยันว่าโมดูลซอฟต์แวร์เพียงอย่างเดียวอาจไม่สามารถป้องกัน NetCAT ได้อย่างแท้จริง อย่างไรก็ตามโมดูลสามารถช่วยในการหาประโยชน์ที่คล้ายกันได้ในอนาคต

แท็ก intel