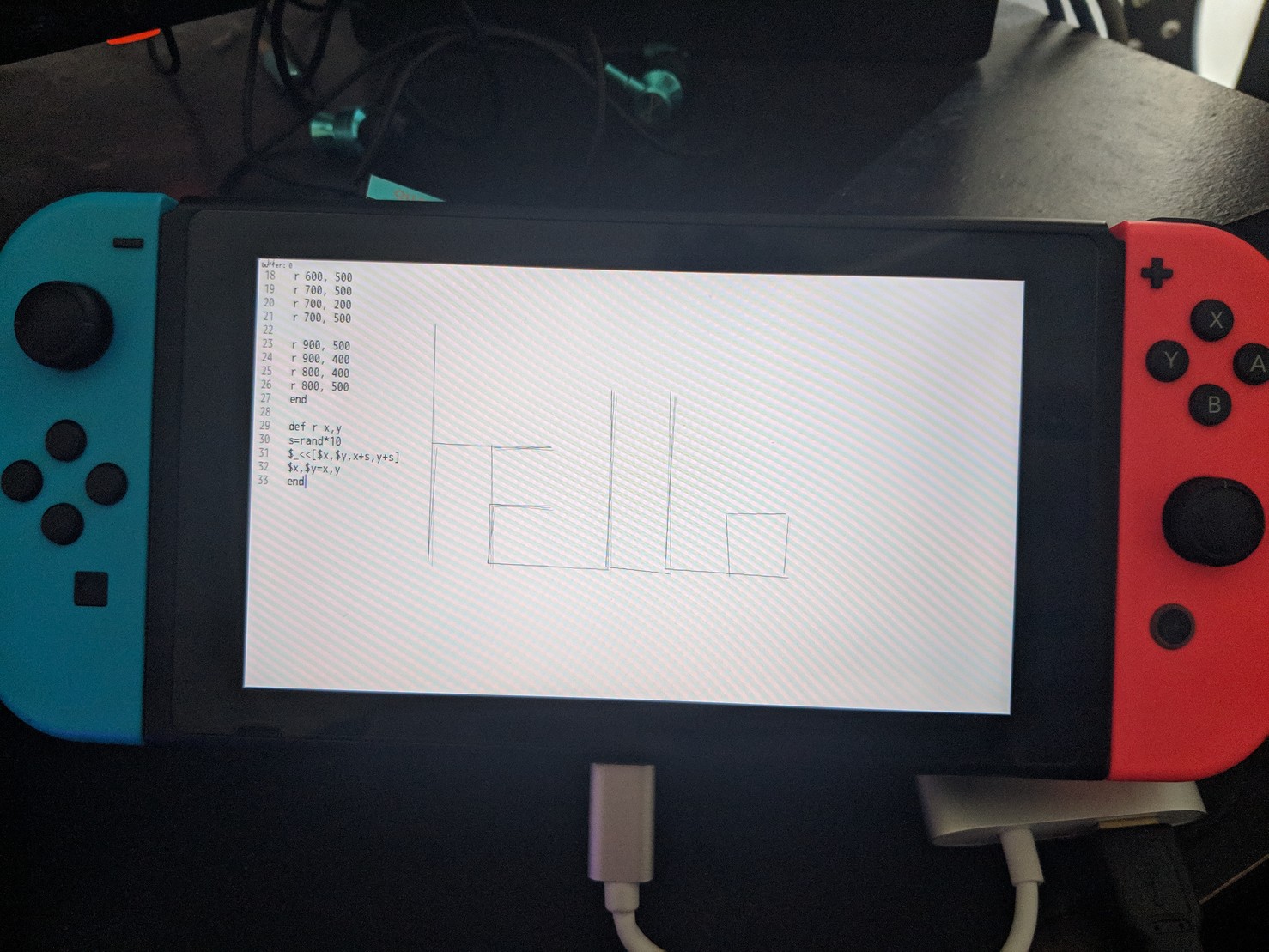

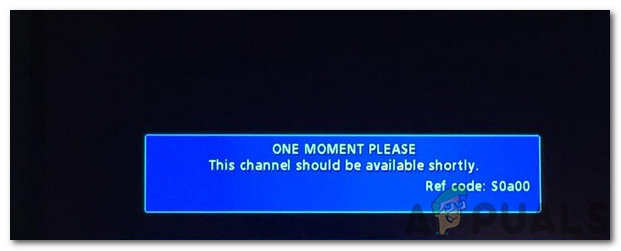

ข้อความเรียกค่าไถ่สร้างโดย Xbash ในฐานข้อมูล MySQL

มัลแวร์ตัวใหม่ที่เรียกว่า ' Xbash ’ถูกค้นพบโดยนักวิจัยหน่วยที่ 42 บล็อกโพสต์ที่ Palo Alto Networks รายงาน . มัลแวร์นี้มีลักษณะเฉพาะในการกำหนดเป้าหมายและส่งผลกระทบต่อเซิร์ฟเวอร์ Microsoft Windows และ Linux พร้อมกัน นักวิจัยที่หน่วย 42 ได้เชื่อมโยงมัลแวร์นี้กับ Iron Group ซึ่งเป็นกลุ่มผู้คุกคามที่รู้จักกันดีในเรื่องการโจมตีของ ransomware

ตามที่โพสต์ในบล็อก Xbash มีความสามารถในการสร้างเหรียญการแพร่กระจายตัวเองและแรนซันแวร์ นอกจากนี้ยังมีความสามารถบางอย่างซึ่งเมื่อนำไปใช้งานสามารถทำให้มัลแวร์แพร่กระจายได้อย่างรวดเร็วภายในเครือข่ายขององค์กรในลักษณะที่คล้ายกันเช่น WannaCry หรือ Petya / NotPetya

ลักษณะ Xbash

นักวิจัยของหน่วยที่ 42 ให้ความเห็นเกี่ยวกับลักษณะของมัลแวร์ตัวใหม่นี้ว่า“ เมื่อเร็ว ๆ นี้หน่วยที่ 42 ใช้ Palo Alto Networks WildFire เพื่อระบุตระกูลมัลแวร์ใหม่ที่กำหนดเป้าหมายไปยังเซิร์ฟเวอร์ Linux หลังจากการตรวจสอบเพิ่มเติมเราพบว่าเป็นการรวมกันของบ็อตเน็ตและแรนซัมแวร์ที่พัฒนาโดยกลุ่มอาชญากรรมไซเบอร์ Iron (aka Rocke) ในปีนี้ เราได้ตั้งชื่อมัลแวร์ใหม่นี้ว่า 'Xbash' ตามชื่อโมดูลหลักดั้งเดิมของโค้ดที่เป็นอันตราย '

ก่อนหน้านี้ Iron Group มุ่งเป้าไปที่การพัฒนาและแพร่กระจายการลักลอบทำธุรกรรม cryptocurrency หรือโทรจันคนงานเหมืองซึ่งส่วนใหญ่มีไว้สำหรับกำหนดเป้าหมายไปที่ Microsoft Windows อย่างไรก็ตาม Xbash มุ่งเป้าไปที่การค้นหาบริการที่ไม่มีการป้องกันทั้งหมดลบฐานข้อมูล MySQL, PostgreSQL และ MongoDB ของผู้ใช้และเรียกค่าไถ่สำหรับ Bitcoins Xbash ใช้ช่องโหว่ที่ทราบสามช่องโหว่ในการติดไวรัสระบบ Windows ได้แก่ Hadoop, Redis และ ActiveMQ

Xbash ส่วนใหญ่แพร่กระจายโดยการกำหนดเป้าหมายไปยังช่องโหว่ที่ไม่ได้จับคู่และรหัสผ่านที่อ่อนแอ มันคือ ทำลายข้อมูล ซึ่งหมายความว่ามันทำลายฐานข้อมูลบน Linux เนื่องจากความสามารถของ ransomware นอกจากนี้ยังไม่มีฟังก์ชันใด ๆ ใน Xbash ที่จะกู้คืนข้อมูลที่ถูกทำลายไปหลังจากจ่ายค่าไถ่แล้ว

ตรงกันข้ามกับบ็อตเน็ตลินุกซ์ที่มีชื่อเสียงก่อนหน้านี้เช่น Gafgyt และ Mirai Xbash เป็นบ็อตเน็ตลินุกซ์ระดับถัดไปที่ขยายเป้าหมายไปยังเว็บไซต์สาธารณะเนื่องจากกำหนดเป้าหมายโดเมนและที่อยู่ IP

Xbash สร้างรายการที่อยู่ IP ในซับเน็ตของเหยื่อและทำการสแกนพอร์ต (Palo Alto Networks)

มีข้อมูลจำเพาะอื่น ๆ เกี่ยวกับความสามารถของมัลแวร์:

- มันมีบอตเน็ตการหยอดเหรียญแรนซัมแวร์และความสามารถในการแพร่กระจายตัวเอง

- มันกำหนดเป้าหมายไปที่ระบบที่ใช้ Linux สำหรับความสามารถของ ransomware และ botnet

- โดยกำหนดเป้าหมายระบบที่ใช้ Microsoft Windows สำหรับการสร้างเหรียญและความสามารถในการเผยแพร่ด้วยตนเอง

- คอมโพเนนต์ ransomware กำหนดเป้าหมายและลบฐานข้อมูลที่ใช้ Linux

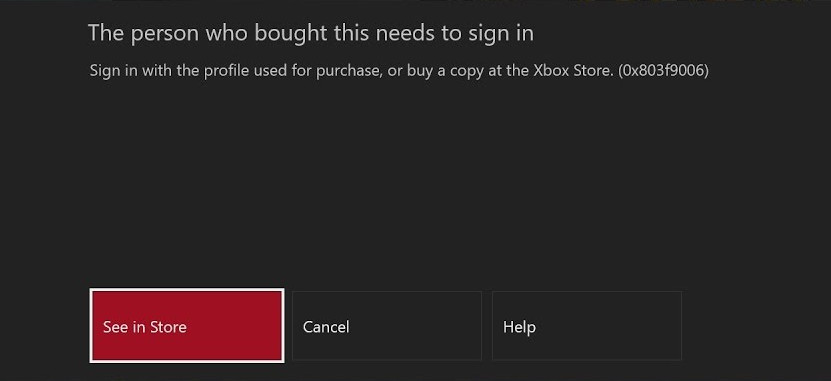

- จนถึงปัจจุบันเราได้สังเกตธุรกรรมที่เข้ามา 48 รายการไปยังกระเป๋าเงินเหล่านี้โดยมีรายได้รวมประมาณ 0.964 bitcoins ซึ่งหมายความว่าเหยื่อ 48 รายได้จ่ายเงินทั้งหมดประมาณ 6,000 เหรียญสหรัฐ (ณ เวลาที่เขียน)

- อย่างไรก็ตามไม่มีหลักฐานว่าค่าไถ่ที่จ่ายไปส่งผลให้เหยื่อได้รับการกู้คืน

- ในความเป็นจริงเราไม่พบหลักฐานของฟังก์ชันการทำงานใด ๆ ที่ทำให้สามารถกู้คืนได้ผ่านการชำระเงินค่าไถ่

- การวิเคราะห์ของเราแสดงให้เห็นว่านี่น่าจะเป็นผลงานของ Iron Group ซึ่งเป็นกลุ่มที่เชื่อมโยงแบบสาธารณะกับแคมเปญ ransomware อื่น ๆ รวมถึงแคมเปญที่ใช้ Remote Control System (RCS) ซึ่งเชื่อว่าซอร์สโค้ดถูกขโมยจาก ' HackingTeam ” ในปี 2558

ป้องกัน Xbash

องค์กรสามารถใช้เทคนิคและเคล็ดลับบางอย่างที่ได้รับจากนักวิจัยหน่วย 42 เพื่อป้องกันตนเองจากการโจมตีที่อาจเกิดขึ้นโดย Xbash:

- ใช้รหัสผ่านที่คาดเดายากและไม่ใช่ค่าเริ่มต้น

- การอัปเดตการรักษาความปลอดภัยอยู่เสมอ

- การใช้ความปลอดภัยปลายทางบนระบบ Microsoft Windows และ Linux

- การป้องกันการเข้าถึงโฮสต์ที่ไม่รู้จักบนอินเทอร์เน็ต (เพื่อป้องกันการเข้าถึงคำสั่งและเซิร์ฟเวอร์ควบคุม)

- ดำเนินการและบำรุงรักษากระบวนการและขั้นตอนการสำรองข้อมูลและการกู้คืนที่เข้มงวดและมีประสิทธิภาพ