Oracle VirtualBox

ช่องโหว่ Zero-day ใน VirtualBox เปิดเผยต่อสาธารณะโดยนักวิจัยช่องโหว่อิสระและใช้ประโยชน์จากผู้พัฒนา Sergey Zelenyuk VirtualBox เป็นซอฟต์แวร์จำลองเสมือนแบบโอเพนซอร์สที่มีชื่อเสียงซึ่งได้รับการพัฒนาโดย Oracle ช่องโหว่ที่เพิ่งค้นพบนี้อาจทำให้โปรแกรมที่เป็นอันตรายสามารถหลบหนีเครื่องเสมือนจากนั้นรันโค้ดบน OS ของเครื่องโฮสต์

รายละเอียดทางเทคนิค

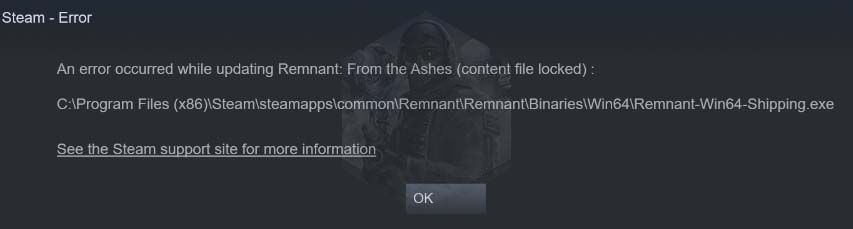

ช่องโหว่นี้มีแนวโน้มที่จะเกิดขึ้นเนื่องจากปัญหาหน่วยความจำเสียหายและส่งผลกระทบต่อการ์ดเครือข่าย Intel PRO / 1000 MT Desktop (E1000) เมื่อ NAT (Network Address Translation) เป็นโหมดเครือข่ายที่ตั้งค่าไว้

ปัญหานี้มีแนวโน้มที่จะไม่ขึ้นอยู่กับประเภทของระบบปฏิบัติการที่โฮสต์และเครื่องเสมือนใช้เนื่องจากอยู่ในฐานรหัสที่ใช้ร่วมกัน

ตามคำอธิบายทางเทคนิคของช่องโหว่นี้ อธิบายไว้ใน GitHub ช่องโหว่มีผลต่อ VirtualBox เวอร์ชันปัจจุบันทั้งหมดและมีอยู่ในคอนฟิกูเรชันเริ่มต้นของ Virtual Machine (VM) ช่องโหว่นี้อนุญาตให้โปรแกรมที่เป็นอันตรายหรือผู้โจมตีที่มีสิทธิ์ของผู้ดูแลระบบหรือรูทในระบบปฏิบัติการของแขกสามารถเรียกใช้งานและหลบหนีรหัสโดยพลการในชั้นแอปพลิเคชันของระบบปฏิบัติการโฮสต์ ใช้สำหรับรันโค้ดจากโปรแกรมผู้ใช้ส่วนใหญ่ที่มีสิทธิ์น้อยที่สุด Zelenyuk กล่าวว่า“ E1000 มีช่องโหว่ที่ทำให้ผู้โจมตีที่มีสิทธิ์รูท / ผู้ดูแลระบบในแขกสามารถหลบหนีไปยังวงแหวนโฮสต์ 3 ได้จากนั้นผู้โจมตีสามารถใช้เทคนิคที่มีอยู่เพื่อเพิ่มสิทธิ์ให้เป็นแหวน 0 ผ่าน / dev / vboxdrv” นอกจากนี้ยังมีการเผยแพร่วิดีโอสาธิตการโจมตี Vimeo

แนวทางแก้ไขที่เป็นไปได้

ยังไม่มีโปรแกรมแก้ไขความปลอดภัยสำหรับช่องโหว่นี้ จากข้อมูลของ Zelenyuk การใช้ประโยชน์ของเขานั้นเชื่อถือได้อย่างสมบูรณ์ซึ่งเขาสรุปได้หลังจากทดสอบบน Ubuntu เวอร์ชัน 16.04 และ 18.04 × 86-46 แขก อย่างไรก็ตามเขายังคิดว่าการหาประโยชน์นี้ใช้ได้กับแพลตฟอร์ม Windows เช่นกัน

แม้ว่าการหาประโยชน์จากเขาจะดำเนินการได้ค่อนข้างยากคำอธิบายต่อไปนี้สามารถช่วยผู้ที่อาจต้องการให้มันใช้งานได้:

“ การใช้ประโยชน์คือโมดูลเคอร์เนลของลินุกซ์ (LKM) เพื่อโหลดในระบบปฏิบัติการของแขก กรณี Windows ต้องการไดรเวอร์ที่แตกต่างจาก LKM เพียงแค่การเริ่มต้น wrapper และการเรียกเคอร์เนล API

ต้องมีสิทธิ์ระดับสูงเพื่อโหลดไดรเวอร์ในทั้งสองระบบปฏิบัติการ เป็นเรื่องธรรมดาและไม่ถือเป็นอุปสรรคที่ผ่านไม่ได้ ดูการแข่งขัน Pwn2Own ที่นักวิจัยใช้เครือข่ายการหาประโยชน์: เบราว์เซอร์ที่เปิดเว็บไซต์ที่เป็นอันตรายในระบบปฏิบัติการของแขกถูกใช้ประโยชน์, การหลบหนีแซนด์บ็อกซ์ของเบราว์เซอร์ถูกสร้างขึ้นเพื่อให้ได้รับการเข้าถึงวงแหวน 3 เต็มรูปแบบช่องโหว่ของระบบปฏิบัติการถูกใช้เพื่อปูทางไปยังแหวน 0 จาก ที่มีสิ่งใดที่คุณต้องการเพื่อโจมตีไฮเปอร์ไวเซอร์จากระบบปฏิบัติการของแขก ช่องโหว่ของไฮเปอร์ไวเซอร์ที่ทรงพลังที่สุดคือช่องโหว่ที่สามารถใช้ประโยชน์ได้จาก Guest Ring 3 นอกจากนี้ใน VirtualBox ยังเป็นโค้ดที่สามารถเข้าถึงได้โดยไม่ต้องมีสิทธิ์รูทของผู้เยี่ยมชมและส่วนใหญ่ยังไม่ได้รับการตรวจสอบ

การใช้ประโยชน์นั้นเชื่อถือได้ 100% หมายความว่ามันทำงานได้ตลอดเวลาหรือไม่เคยเป็นเพราะไบนารีที่ไม่ตรงกันหรือเหตุผลอื่น ๆ ที่ละเอียดกว่าที่ฉันไม่ได้อธิบายไว้ อย่างน้อยก็ใช้งานได้กับแขก Ubuntu 16.04 และ 18.04 x86_64 ที่มีการกำหนดค่าเริ่มต้น”

Zelenyuk ตัดสินใจเปิดเผยต่อสาธารณะเกี่ยวกับการค้นพบช่องโหว่ล่าสุดนี้เนื่องจากเขา 'ไม่เห็นด้วยกับ [the] สถานะปัจจุบันของ infosec โดยเฉพาะการวิจัยด้านความปลอดภัยและการให้รางวัลบั๊ก' ที่เขาเผชิญเมื่อปีที่แล้วเมื่อเขารายงานข้อบกพร่องใน VirtualBox อย่างรับผิดชอบ Oracle นอกจากนี้เขายังแสดงความไม่พอใจกับวิธีการวางตลาดของกระบวนการปล่อยช่องโหว่และวิธีที่นักวิจัยด้านความปลอดภัยให้ความสำคัญในการประชุมทุกปี

แม้ว่าจะยังไม่มีโปรแกรมแก้ไขความปลอดภัยสำหรับช่องโหว่นี้ แต่ผู้ใช้สามารถป้องกันตัวเองจากช่องโหว่นี้ได้โดยเปลี่ยนการ์ดเครือข่ายจากเครื่องเสมือนเป็น Paravirtualized Network หรือ PCnet