ข้อมูล Dahua และข้อกำหนดด้านความปลอดภัย IFSEC Global

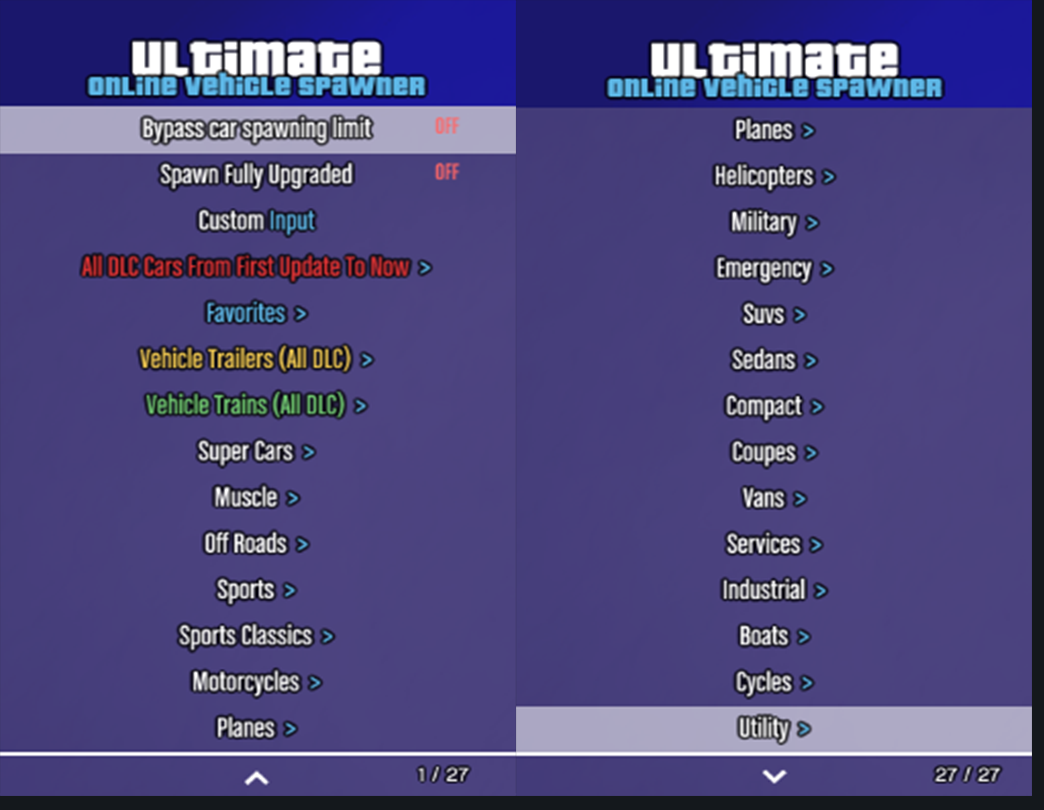

ในขณะที่ผู้คนหันเหจากเจ้าหน้าที่รักษาความปลอดภัยประจำบ้านเจ้าหน้าที่รักษาความปลอดภัยและสัตว์เฝ้าบ้านไปใช้กล้องรักษาความปลอดภัยโทรทัศน์วงจรปิด (CCTV) แบบบันทึกวิดีโอดิจิทัล (DVR) แฮกเกอร์พบช่องโหว่ในเทคโนโลยีรุ่นเก่าที่อนุญาตให้มีการละเมิดการเข้าถึงบัญชีอุปกรณ์เฝ้าระวังภายในบ้าน ซึ่งอาจทำให้เจ้าของตกอยู่ในความเสี่ยง Dahua เป็น บริษัท เทคโนโลยีด้านการรักษาความปลอดภัยและการเฝ้าระวังชั้นนำที่จัดหาโซลูชันด้านความปลอดภัยที่ทันสมัยเพื่อแทนที่โมดูลที่ล้าสมัยโดยใช้การเชื่อมต่อและการเดินสายเคเบิล แม้ว่าจะมีช่องโหว่ที่ทราบมาตั้งแต่ปี 2013 ในอุปกรณ์บันทึกภาพการรักษาความปลอดภัยของ Dahua ซึ่งมีการส่งการอัปเดตเพื่ออัปเกรดความปลอดภัย แต่เนื่องจากผู้ใช้จำนวนมากไม่ได้ใช้ประโยชน์จากการอัปเกรดฟรีจึงมีอุปกรณ์หลายพันเครื่อง ถูกขโมยข้อมูลรับรองการเข้าถึงและตอนนี้มีป้ายสีแดงอยู่ในความเสี่ยง

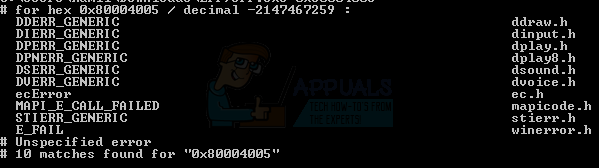

การหาประโยชน์ได้รับการค้นคว้าและเขียนในเชิงลึกก่อนที่จะนำเสนอต่อสาธารณะ รายงาน CVE-2013-6117 ค้นพบและลงรายละเอียดโดย Jake Reynolds อธิบายว่าการใช้ประโยชน์เริ่มต้นด้วยการที่แฮ็กเกอร์เริ่มโปรโตคอลควบคุมการส่งผ่านอุปกรณ์ Dahua บนพอร์ต 37777 สำหรับเพย์โหลด ตามคำขอนี้อุปกรณ์จะส่งข้อมูลรับรองระบบชื่อโดเมนแบบไดนามิกโดยอัตโนมัติซึ่งแฮ็กเกอร์สามารถใช้เพื่อเข้าถึงอุปกรณ์จากระยะไกลยุ่งเกี่ยวกับเนื้อหาที่จัดเก็บไว้ตลอดจนจัดการการกำหนดค่า นับตั้งแต่มีการรายงานช่องโหว่คำขออัปเดตถูกส่งออกไป แต่เนื่องจากผู้ใช้จำนวนมากเลือกที่จะยกเลิกการอัปเกรดข้อมูลประจำตัวของพวกเขาจึงถูกขโมยไปและขณะนี้มีให้ใช้งานบน ZoomEye ซึ่งเป็นเครื่องมือค้นหาที่เก็บบันทึกข้อมูลที่ได้รับจากอุปกรณ์ต่างๆและเว็บไซต์ออนไลน์

ZoomEye Cyberspace Search Engine ICS ZoomEye

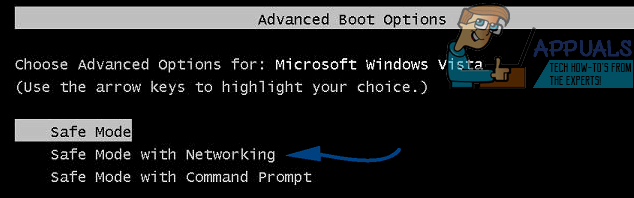

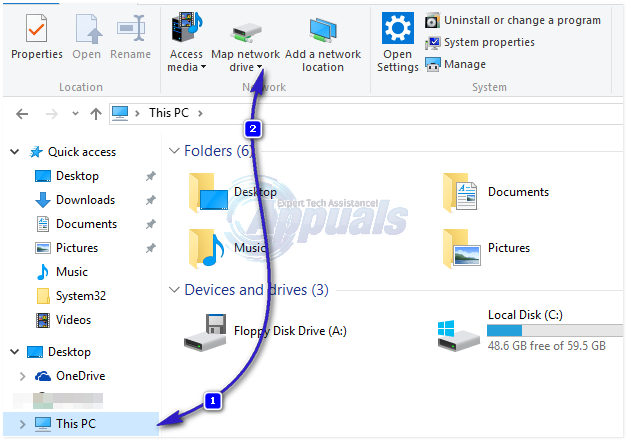

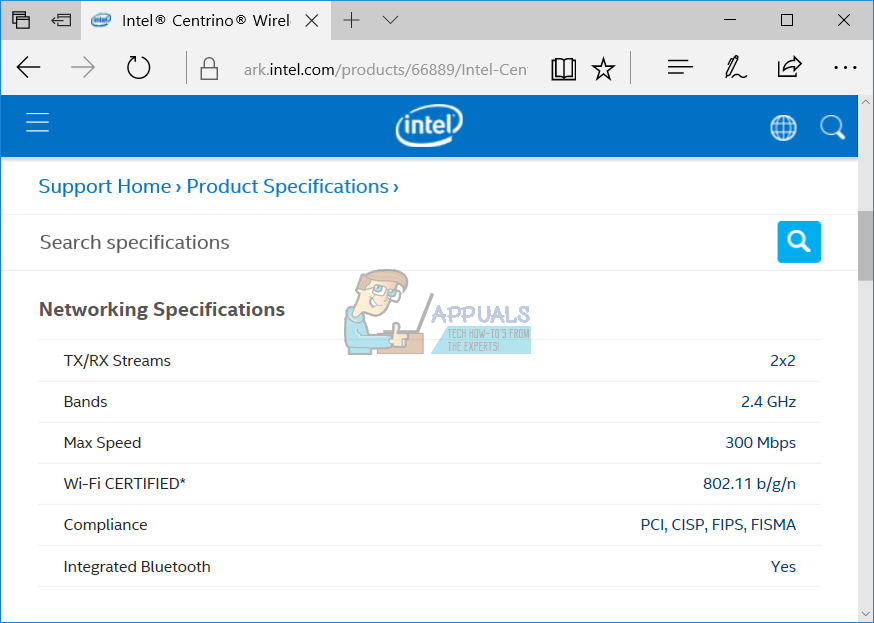

อุปกรณ์ Dahua DVR ทำงานผ่านพอร์ต TCP 37777 ซึ่งใช้โปรโตคอลไบนารีอย่างง่ายเพื่อเข้าถึงระบบกล้องของ DVR จากตำแหน่งบนเน็ตระยะไกล ไม่มีจุดใดในกระบวนการนี้ที่จำเป็นต้องมีการรับรองความถูกต้องข้อมูลรับรองเพียงพอตามที่คาดไว้สำหรับขั้นตอนไบนารีแบบครั้งเดียว เป็นการเชื่อมต่อโดยตรงกับพอร์ตของอุปกรณ์และช่วยให้สามารถเข้าถึงสตรีมวิดีโอปัจจุบันตลอดจนฟุตเทจที่บันทึกไว้ก่อนหน้านี้ซึ่งสามารถจัดการและล้างข้อมูลได้จากระยะไกล ActiveX, PSS, iDMSS และสิ่งที่คล้ายกันช่วยให้แฮ็กเกอร์สามารถข้ามหน้าการเข้าสู่ระบบขั้นต่ำที่ระบุไว้ได้เช่นกันซึ่งจะช่วยให้แฮ็กเกอร์สามารถส่งคำขอที่ไม่ได้รับอนุญาตซึ่งสามารถทำทุกอย่างได้ตั้งแต่การล้าง DVR เพื่อเปลี่ยนข้อมูลรับรองการเข้าถึง ในอีกสถานการณ์หนึ่งแฮ็กเกอร์สามารถเข้าถึงพอร์ต TCP 37777 เพื่อวัดเฟิร์มแวร์และหมายเลขประจำเครื่องของ DVR ที่ใช้งานอยู่ การใช้ประโยชน์จากโปรโตคอลไบนารีแบบครั้งเดียวในสิ่งต่อไปนี้เขา / เขาสามารถรับข้อมูลอีเมล DDNS และ FTP ที่เก็บไว้ในอุปกรณ์ได้ ข้อมูลนี้สามารถใช้เพื่อติดตามผ่านหน้าล็อกอินของพอร์ทัลเว็บการเข้าถึงระยะไกล DVR จากนั้นแฮ็กเกอร์สามารถเข้าถึงสตรีมและฟุตเทจที่สนใจได้ นี่คือกรณีที่แฮ็กเกอร์ไม่ชิงไหวชิงพริบในกระบวนการและข้ามหน้าการเข้าสู่ระบบทั้งหมดตามที่ระบุไว้ก่อนหน้านี้

หน้าเข้าสู่ระบบเว็บระยะไกล ความปลอดภัยเชิงลึก

เมื่อพิจารณาจากบันทึกของ ZoomEye จะเห็นได้ชัดว่าช่องโหว่นี้ถูกใช้เพื่อเข้าถึง DVR หลายแสนเครื่องและดึงข้อมูลรับรองการเข้าถึงสำหรับการดูระยะไกลผ่านทางเว็บพอร์ทัลของผลิตภัณฑ์ บันทึกของรหัสผ่านหลายพันรายการจะถูกเก็บไว้ในการเข้าถึงแบบธรรมดาบน ZoomEye และการค้นหารหัสผ่านหรือชื่อผู้ใช้แบบง่ายๆสามารถส่งคืนจำนวนครั้งที่ไม่น่าเชื่อได้ การค้นหาข้อมูลที่รวบรวมแล้วไม่น่าสบายใจที่มีผู้คนราว 14,000 คนเลือกที่จะเก็บรหัสผ่านไว้เป็น 'รหัสผ่าน' แต่นั่นไม่ใช่ประเด็นสำคัญโดยตรงกับช่องโหว่นี้ Dahua ได้เปิดตัวการอัปเดตที่เพิ่มระดับความปลอดภัยเพิ่มเติมเพื่อป้องกันการเข้าถึงวิดีโอของกล้องโดยไม่ได้รับอนุญาต แต่ถึงอย่างนั้นการเข้าถึงระยะไกลจะทำให้กระบวนการทั้งหมดดูแย่ลงเล็กน้อยเนื่องจากไม่มีข้อ จำกัด ด้านเวลาและสถานที่ในการเข้าถึงและเช่นเดียวกับเจ้าของ สามารถเข้าถึงกล้องของเขาหรือเธอจากระยะไกลแฮกเกอร์ที่สามารถขโมยข้อมูลรับรองการเข้าสู่ระบบได้เช่นกัน ตามที่อธิบายไว้ข้างต้นการขโมยสิ่งเหล่านี้ไม่ใช่เรื่องยากเกินไปที่จะทำได้เมื่ออุปกรณ์ทั้งหมดของ Dahua ทำงานบนพอร์ตและการเชื่อมต่อที่เหมือนกัน