หากคุณพบพฤติกรรมที่ไม่สามารถคาดเดาได้ในเครื่อง Linux แสดงว่าคุณมีแนวโน้มที่จะประสบปัญหาเกี่ยวกับการกำหนดค่าหรือฮาร์ดแวร์มากกว่า เหตุการณ์แปลก ๆ มักเกี่ยวข้องกับสองเงื่อนไขนี้ อะแดปเตอร์กราฟิกบางตัวไม่ทำงานหากไม่ติดตั้งซอฟต์แวร์ที่เป็นกรรมสิทธิ์และดูแปลก ๆ คุณอาจสูญเสียข้อมูลอันเป็นผลมาจากระบบไฟล์ไม่ตรงกันหรือสิ่งอื่นที่ผิดปกติเช่นนี้ อย่างไรก็ตามอาจเป็นเรื่องยากที่จะตำหนิปัญหาดังกล่าวบนไวรัส

ไวรัสเป็นคำที่หลายคนใช้เพื่ออ้างถึงมัลแวร์ทุกชนิดอย่างไม่ถูกต้อง การติดเชื้อไวรัสที่แท้จริงนั้นหายากมากใน Linux โปรดทราบว่า GNU / Linux ไม่ใช่แพลตฟอร์มยอดนิยมสำหรับเครื่องอุปโภคบริโภค ภัยคุกคามค่อนข้างน้อยกำหนดเป้าหมายผู้ใช้ Linux ตามบ้าน เซิร์ฟเวอร์น่าสนใจกว่ามากแม้ว่าจะมีภัยคุกคามบางอย่างสำหรับการกระจาย Google Android ที่ใช้บนสมาร์ทโฟนและแท็บเล็ต อย่าลืมแยกแยะความเป็นไปได้อื่น ๆ ก่อนที่จะตื่นตระหนก ช่องโหว่ของ Linux มักจะลึกลับกว่าการติดไวรัส พวกเขามักจะชอบหาประโยชน์มากกว่า โปรดคำนึงถึงคำแนะนำเหล่านี้และคุณจะไม่ต้องจัดการกับปัญหาร้ายแรงใด ๆ โปรดจำไว้ว่าคำสั่งที่กล่าวถึงในที่นี้เป็นอันตรายอย่างยิ่งและไม่ควรใช้ เราเป็นเพียงการแจ้งให้คุณทราบถึงสิ่งที่ต้องระวัง ในขณะที่เราถ่ายภาพหน้าจอสองสามภาพในกระบวนการนี้เราใช้เครื่องเสมือนเพื่อจุดประสงค์นั้นจริงๆและไม่ได้สร้างความเสียหายให้กับโครงสร้างไฟล์จริง

วิธีที่ 1: การป้องกัน Zip Bombs

Zip Bomb เป็นปัญหาอย่างยิ่งเนื่องจากก่อให้เกิดปัญหาสำหรับปัญหาทั้งหมดอย่างเท่าเทียมกัน สิ่งเหล่านี้ไม่ได้ใช้ประโยชน์จากระบบปฏิบัติการ แต่เป็นวิธีการทำงานของไฟล์เก็บถาวร การใช้ระเบิดซิปที่สร้างขึ้นเพื่อทำร้ายคอมพิวเตอร์ MS-DOS ในปี 1980 ยังคงทำให้เกิดปัญหาเดียวกันกับสมาร์ทโฟน Android ในอีก 10 ปีนับจากนี้

ยกตัวอย่างเช่นไดเรกทอรีบีบอัด 42.zip ที่น่าอับอาย แม้ว่าจะมีชื่อว่า 42.zip แบบคลาสสิกเนื่องจากใช้พื้นที่ 42 กิโลไบต์ แต่คนพิเรนทร์สามารถเรียกมันว่าอะไรก็ได้ที่พวกเขาต้องการ ไฟล์เก็บถาวรมีห้าชั้นที่แตกต่างกันของไฟล์เก็บถาวรที่ซ้อนกันซึ่งจัดเรียงเป็นชุด 16 แต่ละชั้นมีชั้นล่างสุดที่มีอักขระ null ประมาณ 3.99 กิกะไบต์ นี่คือข้อมูลขยะเดียวกับที่มาจากไฟล์อุปกรณ์ / dev / null ใน Linux เช่นเดียวกับอุปกรณ์ NUL ใน MS-DOS และ Microsoft Windows เนื่องจากอักขระทั้งหมดเป็นโมฆะจึงสามารถบีบอัดได้มากและทำให้ไฟล์มีขนาดเล็กมากในกระบวนการ

ข้อมูลว่างทั้งหมดนี้รวมกันจะใช้พื้นที่ประมาณ 3.99 ไบนารีเพตาไบต์เมื่อคลายการบีบอัด เพียงพอที่จะจัดเก็บไฟล์ได้แม้กระทั่งโครงสร้างไฟล์ RAID อย่าคลายการบีบอัดที่เก็บถาวรที่คุณไม่แน่ใจเพื่อป้องกันปัญหานี้

หากสิ่งนี้เคยเกิดขึ้นกับคุณให้รีบูตระบบของคุณจากซีดีสดของลินุกซ์การ์ด microSDHC หรือแท่ง USB และลบไฟล์ว่างส่วนเกินจากนั้นรีบูตอีกครั้งจากระบบไฟล์หลักของคุณ โดยปกติข้อมูลจะไม่เป็นอันตราย การใช้ประโยชน์นี้ใช้ประโยชน์จากความจริงที่ว่าโครงสร้างไฟล์และการกำหนดค่า RAM ส่วนใหญ่ไม่สามารถเก็บข้อมูลจำนวนมากได้ในคราวเดียว

วิธีที่ 2: Command Trick Exploits

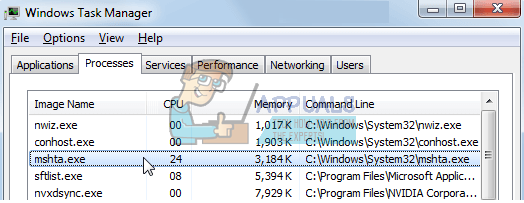

อย่าเรียกใช้คำสั่ง Bash หรือ tcsh หากคุณไม่แน่ใจว่ามันทำอะไร บางคนพยายามหลอกให้ผู้ใช้ Linux รายใหม่เรียกใช้สิ่งที่อาจเป็นอันตรายต่อระบบของตน แม้แต่ผู้ใช้ที่มีประสบการณ์ก็สามารถเล็ดลอดไปได้ด้วยนักเล่นพิเรนที่มีฝีมือซึ่งเป็นผู้เขียนคำสั่งอันตรายบางประเภท สิ่งที่พบบ่อยที่สุดคือระเบิดส้อม การใช้ประโยชน์ประเภทนี้กำหนดฟังก์ชันซึ่งจะเรียกตัวเองว่า กระบวนการย่อยที่เกิดใหม่แต่ละกระบวนการจะเรียกตัวเองจนกว่าระบบทั้งหมดจะล่มและต้องเริ่มต้นใหม่

หากมีคนขอให้คุณใช้สิ่งที่ไร้สาระเช่น: ():;: แสดงว่าพวกเขากำลังดูถูกคุณและพยายามให้คุณทำเครื่องพัง ตอนนี้ลีนุกซ์รุ่นต่างๆมีการป้องกันสิ่งนี้มากขึ้น บางคนบอกคุณว่าคุณกำลังกำหนดกระบวนการในลักษณะที่ไม่ถูกต้อง

มี FreeBSD เวอร์ชันทดสอบอย่างน้อยหนึ่งเวอร์ชันที่แสดงการดูถูกผู้ใช้ที่พยายามทำสิ่งนี้ แต่ไม่อนุญาตให้ทำอันตรายต่อระบบของตน อย่าพยายามทำเพื่อพยายามเลย

วิธีที่ 3: การตรวจสอบสคริปต์ที่ผิดปกติ

ทุกครั้งที่คุณได้รับ Python, Perl, Bash, Dash, tcsh หรือสคริปต์ประเภทอื่น ๆ ให้ตรวจสอบก่อนที่จะลองใช้ คำสั่งที่เป็นอันตรายอาจซ่อนอยู่ภายใน ลองมองหาอะไรก็ได้ที่ดูเหมือนรหัสฐานสิบหกจำนวนมาก ตัวอย่างเช่น:

“ xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99″

“ xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7″

สองบรรทัดนี้นำมาจากสคริปต์ที่เข้ารหัสคำสั่ง rm -rf / ที่ทำลายล้างเป็นพิเศษเป็นรหัสฐานสิบหก หากคุณไม่ทราบว่าคุณกำลังทำอะไรอยู่คุณสามารถปิดการติดตั้งทั้งหมดของคุณได้อย่างง่ายดายและอาจมีระบบบูต UEFI ควบคู่ไปด้วย

มองหาคำสั่งที่ดูเผินๆไม่มีพิษภัยซึ่งอาจเป็นอันตรายได้ คุณอาจคุ้นเคยกับวิธีการใช้สัญลักษณ์> เพื่อเปลี่ยนทิศทางเอาต์พุตจากคำสั่งหนึ่งไปยังอีกคำสั่ง หากคุณเห็นสิ่งที่เปลี่ยนเส้นทางไปยังสิ่งที่เรียกว่า / dev / sda หรือ / dev / sdb นั่นคือความพยายามที่จะแทนที่ข้อมูลในไดรฟ์ข้อมูลด้วยขยะ คุณไม่ต้องการทำเช่นนั้น

อีกคำสั่งหนึ่งที่คุณมักจะเห็นคือคำสั่งที่มีลักษณะดังนี้:

mv / bin / * / dev / null

/ dev / null ไฟล์อุปกรณ์ไม่มีอะไรมากไปกว่าที่เก็บข้อมูลเล็กน้อย เป็นจุดที่ไม่มีการคืนข้อมูล คำสั่งนี้จะย้ายเนื้อหาของไฟล์ / น ไดเรกทอรีไปยัง / dev / null ซึ่งจะลบทุกอย่างที่อยู่ภายใน เนื่องจากสิ่งนี้ต้องการการเข้าถึงรูทจึงจะทำได้นักเล่นตลกที่มีฝีมือบางคนจะเขียนข้อความเช่นนี้แทน mv ~ / * / dev / null เนื่องจากจะทำเช่นเดียวกันกับไดเรกทอรีของผู้ใช้ แต่ไม่จำเป็นต้องมีการเข้าถึงพิเศษใด ๆ การแจกแจงบางอย่างจะส่งคืนข้อความแสดงข้อผิดพลาดหากคุณพยายามทำสิ่งนี้:

ให้ความสนใจกับสิ่งที่ใช้ dd หรือ mkfs.ext3 หรือ mkfs.vfat คำสั่ง สิ่งเหล่านี้จะจัดรูปแบบไดรฟ์และดูค่อนข้างปกติ

โปรดทราบอีกครั้งว่าคุณไม่ควรเรียกใช้คำสั่งใด ๆ เหล่านี้ในระบบไฟล์สด เราบอกคุณเฉพาะสิ่งที่ต้องระวังและเราไม่ต้องการให้ใครเปิดเผยข้อมูลของตน ระมัดระวังและตรวจสอบว่าคุณกำลังทำอะไรอยู่ก่อนใช้ไฟล์ภายนอก

อ่าน 4 นาที

![[อัปเดต] คีย์บอร์ดเครื่องกลไร้สายขนาดเล็กตัวแรกของโลกพร้อมปุ่มที่ตั้งโปรแกรมได้ในราคาต่ำกว่า $ 50 Pops-Up บน Kickstarter](https://jf-balio.pt/img/news/80/world-s-first-mini-wireless-mechanical-keyboard-with-programmable-keys.png)