วิวัฒนาการของมัลแวร์

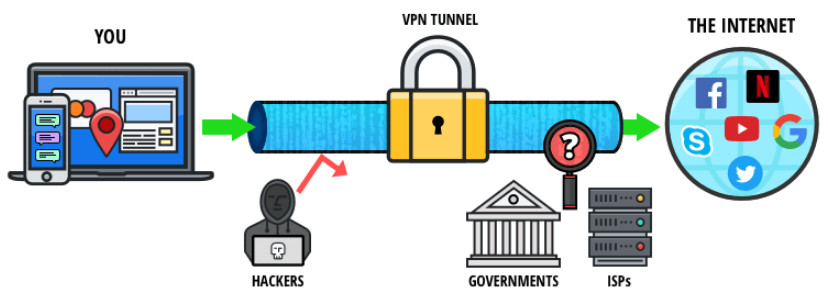

บริษัท รักษาความปลอดภัยทางไซเบอร์ ESET ได้ค้นพบกลุ่มแฮ็กที่เป็นที่รู้จักและเข้าใจยากได้ทำการติดตั้งมัลแวร์ที่มีเป้าหมายเฉพาะบางอย่างอย่างเงียบ ๆ มัลแวร์ใช้ประโยชน์จากแบ็คดอร์ที่ผ่านเรดาร์สำเร็จในอดีต นอกจากนี้ซอฟต์แวร์ยังทำการทดสอบที่น่าสนใจเพื่อให้แน่ใจว่ากำหนดเป้าหมายไปที่คอมพิวเตอร์ที่ใช้งานอยู่ หากมัลแวร์ตรวจไม่พบกิจกรรมหรือไม่เป็นที่พอใจมัลแวร์จะปิดและหายไปเพื่อรักษาการซ่อนตัวที่เหมาะสมและหลบเลี่ยงการตรวจจับที่เป็นไปได้ มัลแวร์ตัวใหม่กำลังมองหาบุคคลสำคัญภายในเครื่องจักรของรัฐ พูดง่ายๆก็คือมัลแวร์กำลังติดตามนักการทูตและหน่วยงานรัฐบาลทั่วโลก

Ke3chang กลุ่มภัยคุกคามต่อเนื่องขั้นสูงดูเหมือนว่าจะปรากฏตัวอีกครั้งด้วยแคมเปญแฮ็กที่มุ่งเน้นใหม่ กลุ่มนี้ประสบความสำเร็จในการเปิดตัวและจัดการแคมเปญจารกรรมทางไซเบอร์ตั้งแต่ปี 2010 เป็นอย่างน้อยกิจกรรมและการหาประโยชน์ของกลุ่มค่อนข้างมีประสิทธิภาพ เมื่อรวมกับเป้าหมายที่ตั้งใจไว้ดูเหมือนว่ากลุ่มนี้จะได้รับการสนับสนุนจากชาติ มัลแวร์สายพันธุ์ล่าสุดที่ใช้งานโดย Ke3chang กลุ่มค่อนข้างซับซ้อน โทรจันการเข้าถึงระยะไกลและมัลแวร์อื่น ๆ ที่ใช้งานก่อนหน้านี้ได้รับการออกแบบมาเป็นอย่างดีเช่นกัน อย่างไรก็ตามมัลแวร์ตัวใหม่นี้ไปไกลกว่าการติดไวรัสของเครื่องเป้าหมายที่ตาบอดหรือจำนวนมาก แต่พฤติกรรมของมันค่อนข้างมีเหตุผล มัลแวร์พยายามยืนยันและรับรองความถูกต้องตัวตนของเป้าหมายและเครื่อง

นักวิจัยด้านความปลอดภัยทางไซเบอร์ที่ ESET ระบุการโจมตีใหม่โดย Ke3chang:

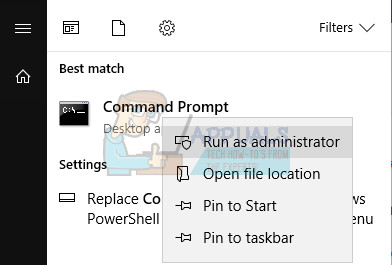

กลุ่มภัยคุกคามถาวรขั้นสูงของ Ke3chang ซึ่งเปิดใช้งานตั้งแต่อย่างน้อยปี 2010 ยังถูกระบุว่าเป็น APT 15 โปรแกรมป้องกันไวรัสไฟร์วอลล์และ บริษัท รักษาความปลอดภัยทางไซเบอร์อื่น ๆ ของสโลวาเกีย ESET ได้ระบุร่องรอยและหลักฐานยืนยันกิจกรรมของกลุ่ม นักวิจัยของ ESET อ้างว่ากลุ่ม Ke3chang ใช้เทคนิคที่พยายามและเชื่อถือได้ อย่างไรก็ตามมัลแวร์ได้รับการอัปเดตอย่างมีนัยสำคัญ ยิ่งไปกว่านั้นในเวลานี้กลุ่มนี้กำลังพยายามใช้ประโยชน์จากแบ็คดอร์ใหม่ แบ็คดอร์ที่ไม่ถูกค้นพบและไม่ได้รับการรายงานก่อนหน้านี้เรียกว่า Okrum อย่างไม่เป็นทางการ

นักวิจัยของ ESET ระบุเพิ่มเติมว่าการวิเคราะห์ภายในบ่งชี้ว่ากลุ่มนี้กำลังดำเนินการตามหน่วยงานทางการทูตและสถาบันของรัฐอื่น ๆ อนึ่งกลุ่ม Ke3chang มีความกระตือรือร้นเป็นพิเศษในการดำเนินแคมเปญการจารกรรมไซเบอร์ที่ซับซ้อนกำหนดเป้าหมายและต่อเนื่อง ตามเนื้อผ้ากลุ่มเดินตามเจ้าหน้าที่ของรัฐและบุคคลสำคัญที่ทำงานร่วมกับรัฐบาล กิจกรรมของพวกเขาได้รับการปฏิบัติในประเทศต่างๆทั่วยุโรปและอเมริกากลางและอเมริกาใต้

มัลแวร์ Okrum ใหม่ที่ Ke3chang Group ใช้เพื่อกำหนดเป้าหมายนักการทูต https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18 กรกฎาคม 2019

ความสนใจและโฟกัสของ ESET ยังคงอยู่ที่กลุ่ม Ke3chang เนื่องจากกลุ่มนี้มีบทบาทค่อนข้างมากในประเทศบ้านเกิดของ บริษัท คือสโลวาเกีย อย่างไรก็ตามเป้าหมายยอดนิยมอื่น ๆ ของกลุ่ม ได้แก่ เบลเยียมโครเอเชียสาธารณรัฐเช็กในยุโรป เป็นที่ทราบกันดีว่ากลุ่มนี้มีเป้าหมายที่บราซิลชิลีและกัวเตมาลาในอเมริกาใต้ กิจกรรมของกลุ่ม Ke3chang ระบุว่าอาจเป็นกลุ่มแฮ็กที่ได้รับการสนับสนุนจากรัฐซึ่งมีฮาร์ดแวร์ที่ทรงพลังและเครื่องมือซอฟต์แวร์อื่น ๆ ที่แฮกเกอร์ทั่วไปหรือบุคคลทั่วไปไม่สามารถใช้ได้ ดังนั้นการโจมตีครั้งล่าสุดก็อาจเป็นส่วนหนึ่งของแคมเปญที่ยั่งยืนในระยะยาวเพื่อรวบรวมข้อมูลข่าวกรอง Zuzana Hromcova นักวิจัยจาก ESET กล่าวว่า“ เป้าหมายหลักของผู้โจมตีน่าจะเป็นการจารกรรมทางไซเบอร์นั่นคือเหตุผลที่พวกเขาเลือกเป้าหมายเหล่านี้”

มัลแวร์ Ketrican และ Okrum Backdoor ทำงานอย่างไร

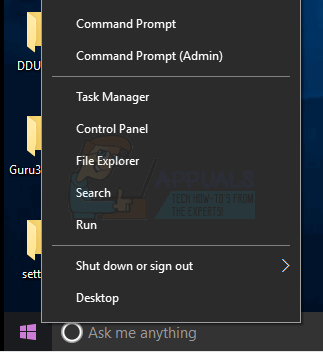

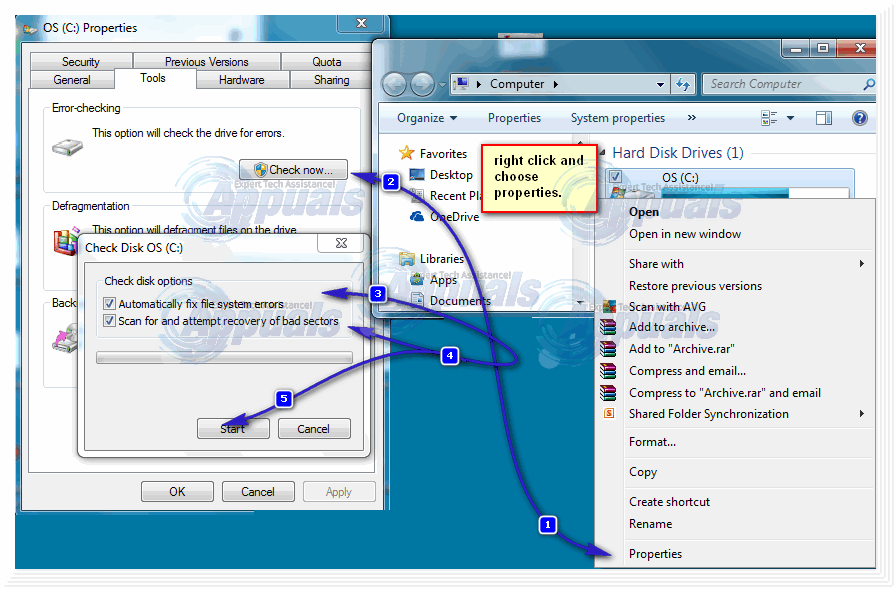

มัลแวร์ Ketrican และ Okrum backdoor ค่อนข้างซับซ้อน นักวิจัยด้านความปลอดภัยยังคงตรวจสอบว่าแบ็คดอร์ถูกติดตั้งหรือตกหล่นบนเครื่องเป้าหมายอย่างไร ในขณะที่การแจกจ่ายประตูหลัง Okrum ยังคงเป็นปริศนา แต่การทำงานของมันก็น่าสนใจยิ่งขึ้น Okrum backdoor ดำเนินการทดสอบซอฟต์แวร์บางอย่างเพื่อยืนยันว่าไม่ได้ทำงานในแซนด์บ็อกซ์ซึ่งโดยพื้นฐานแล้วเป็นพื้นที่เสมือนจริงที่ปลอดภัยซึ่งนักวิจัยด้านความปลอดภัยใช้เพื่อสังเกตพฤติกรรมของซอฟต์แวร์ที่เป็นอันตราย หากตัวโหลดไม่ได้ผลลัพธ์ที่เชื่อถือได้ก็เพียงแค่ยุติตัวเองเพื่อหลีกเลี่ยงการตรวจจับและการวิเคราะห์เพิ่มเติม

วิธีการยืนยันแบ็คดอร์ของ Okrum ทำงานในคอมพิวเตอร์ที่ทำงานในโลกแห่งความเป็นจริงก็น่าสนใจเช่นกัน ตัวโหลดหรือประตูหลังเปิดใช้งานทางเดินเพื่อรับน้ำหนักบรรทุกจริงหลังจากคลิกปุ่มซ้ายของเมาส์อย่างน้อยสามครั้ง นักวิจัยเชื่อว่าการทดสอบเพื่อยืนยันนี้ดำเนินการเพื่อให้แน่ใจว่าแบ็คดอร์ทำงานบนเครื่องจริงที่ใช้งานได้จริงไม่ใช่เครื่องเสมือนหรือแซนด์บ็อกซ์

เมื่อตัวโหลดพอใจแล้ว Okrum backdoor จะให้สิทธิ์ผู้ดูแลระบบเต็มรูปแบบก่อนและรวบรวมข้อมูลเกี่ยวกับเครื่องที่ติดไวรัส มันจัดตารางข้อมูลเช่นชื่อคอมพิวเตอร์ชื่อผู้ใช้ที่อยู่ IP ของโฮสต์และระบบปฏิบัติการที่ติดตั้ง หลังจากนั้นจะเรียกร้องให้มีเครื่องมือเพิ่มเติม มัลแวร์ Ketrican ตัวใหม่นั้นค่อนข้างซับซ้อนและมีฟังก์ชันการทำงานที่หลากหลาย มันยังมีตัวดาวน์โหลดในตัวและตัวอัปโหลด เครื่องมืออัปโหลดใช้เพื่อส่งออกไฟล์อย่างลับๆ เครื่องมือดาวน์โหลดภายในมัลแวร์สามารถเรียกการอัปเดตและเรียกใช้คำสั่งเชลล์ที่ซับซ้อนเพื่อเจาะลึกภายในเครื่องโฮสต์

กลุ่มมัลแวร์เงาโรงเรียนเก่าที่เชื่อว่าปฏิบัติการในจีนได้กำหนดเป้าหมายไปที่นักการทูตด้วยสิ่งที่นักวิจัยของ infosec กล่าวว่าเป็นแบ็คดอร์ที่ไม่มีเอกสารก่อนหน้านี้ กลุ่ม Ke3chang ซึ่งมีการใช้งานมานานหลายปีได้รับ ... https://t.co/n1TBoQ1pQX

- การลงทะเบียน: สรุป (@_TheRegister) 18 กรกฎาคม 2019

ก่อนหน้านี้นักวิจัยของ ESET สังเกตว่า Okrum backdoor สามารถปรับใช้เครื่องมือเพิ่มเติมเช่น Mimikatz ได้ เครื่องมือนี้เป็นคีย์ล็อกเกอร์แบบซ่อนตัว สามารถสังเกตและบันทึกการกดแป้นพิมพ์และพยายามขโมยข้อมูลรับรองการเข้าสู่ระบบไปยังแพลตฟอร์มหรือเว็บไซต์อื่น ๆ

บังเอิญนักวิจัยสังเกตเห็นความคล้ายคลึงกันหลายประการในคำสั่งที่ Okrum backdoor และมัลแวร์ Ketrican ใช้เพื่อหลีกเลี่ยงการรักษาความปลอดภัยให้สิทธิ์ที่สูงขึ้นและดำเนินกิจกรรมที่ผิดกฎหมายอื่น ๆ ความคล้ายคลึงที่ไม่ผิดเพี้ยนระหว่างทั้งสองทำให้นักวิจัยเชื่อว่าทั้งสองมีความสัมพันธ์กันอย่างใกล้ชิด หากนั่นไม่ใช่การเชื่อมโยงที่แน่นหนาเพียงพอซอฟต์แวร์ทั้งสองได้กำหนดเป้าหมายไปที่เหยื่อคนเดียวกัน Hromcova กล่าวว่า“ เราเริ่มเชื่อมต่อจุดต่างๆเมื่อเราพบว่าแบ็คดอร์ Okrum ถูกใช้เพื่อวางแบ็คดอร์ Ketrican ซึ่งรวบรวมในปี 2017 เราพบว่าหน่วยงานทางการทูตบางแห่งที่ได้รับผลกระทบจากมัลแวร์ Okrum และประตูหลังของ Ketrican ในปี 2015 ก็ได้รับผลกระทบจากประตูหลังของ Ketrican ในปี 2017 ด้วย ”

กลุ่ม APT Ke3chang วางระเบิด Okrum ลับๆใส่เป้าหมายทางการทูต https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 18 กรกฎาคม 2019

ซอฟต์แวร์ที่เป็นอันตรายสองชิ้นที่เกี่ยวข้องกันซึ่งห่างกันหลายปีและกิจกรรมที่เกิดขึ้นอย่างต่อเนื่องโดยกลุ่มภัยคุกคามขั้นสูงของ Ke3chang บ่งชี้ว่ากลุ่มนี้ยังคงภักดีต่อการจารกรรมทางไซเบอร์ ESET มั่นใจกลุ่มนี้ได้ปรับปรุงกลยุทธ์และลักษณะของการโจมตีมีความซับซ้อนและประสิทธิภาพเพิ่มมากขึ้น กลุ่มรักษาความปลอดภัยบนโลกไซเบอร์ได้บันทึกการหาประโยชน์ของกลุ่มนี้มาเป็นเวลานานและเป็นเช่นนั้น การดูแลรายงานการวิเคราะห์โดยละเอียด .

เมื่อไม่นานมานี้เราได้รายงานเกี่ยวกับวิธีที่กลุ่มแฮ็กได้ละทิ้งกิจกรรมออนไลน์อื่น ๆ ที่ผิดกฎหมายและ เริ่มมุ่งเน้นไปที่การจารกรรมทางไซเบอร์ . มีความเป็นไปได้สูงมากที่กลุ่มแฮ็กอาจพบผู้มีโอกาสเป็นลูกค้าและผลตอบแทนที่ดีกว่าในกิจกรรมนี้ ด้วยการโจมตีที่ได้รับการสนับสนุนจากรัฐที่เพิ่มขึ้นรัฐบาลที่ฉ้อฉลอาจให้การสนับสนุนกลุ่มต่างๆอย่างลับๆและเสนอการอภัยโทษให้พวกเขาเพื่อแลกเปลี่ยนความลับอันมีค่าของรัฐ

![แอป Ring ไม่ทำงาน [แก้ไขแล้ว]](https://jf-balio.pt/img/how-tos/48/ring-app-not-working.png)